와이어샤크를 이용해 웹 취약점 스캔 패킷 분석

트래픽 분석 시 공격자 요청과 상응하는 HTTP 응답 필터를 설정하면 빠르게 분석할 수 있다.

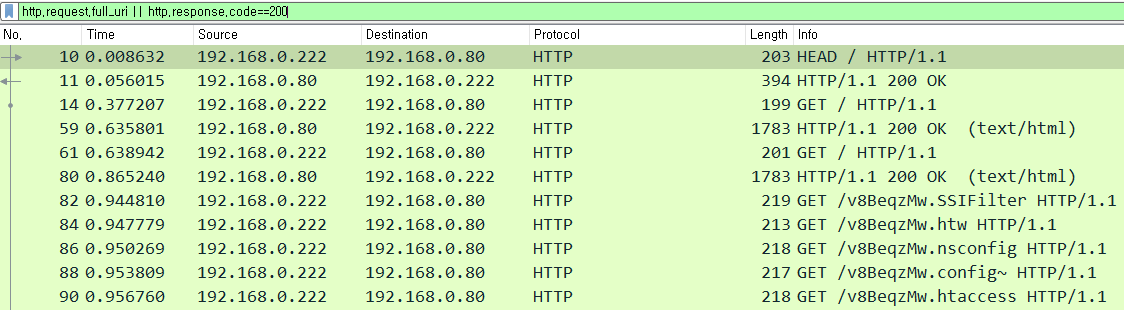

http.request.full_uri || http.response.code==200필터를 설정하면 필요없는 패킷을 제외하고 공격자가 요청한 HTTP URI와 웹 서버 측에서 성공 응답한 패킷만 출력된다.

서버 구성과 웹 애플리케이션마다 다르지만 보편적으로 GET 방식으로 시도하는 SQLi, Reflected XSS, LFI, RFI 취약점 종류와 POST 방식으로 Stored XSS, CSRF, Webshell upload 공격 종류의 요청을 했을 때, 공격에 실패하면 오류 코드 (4xx)를 응답한다.

따라서 웹 서비스 관련한 공격 요청에 대해 성공 응답(2xx)을 분석하면 조금 더 빠르게 분석할 수 있다.