디지털 포렌식

1.디지털 포렌식 개념

포렌식이란 법의학 등을 이용한 범죄에 관한 과학수사를 뜻하며 디지털포렌식은 컴퓨터를 통해 발생한 범죄에 대한 과학수사를 의미한다.

2.디지털포렌식 수행절차

디지털포렌식은 컴퓨터로 이루어지는 범죄에 대한 법적 증거자료 확보를 위해 컴퓨터 저장매체와 네트워크로부터 자료를 수집,분석 및 보존하여 법정 증거물로써 제출할 수 있도록 하는 일련의 절차와 행위이다. 본 글에서는 제출할 수 있도록 하는 수행절차에 대해 설명하겠다.

3.윈도우 아티팩트 왜 알아야 해?

디지털 포렌식을 처음 접하는 사람이라면 디지털 포렌식 기술을 사용하는데 "윈도우 아티팩트 왜 알아야해?" 라는 질문을 할 수 있다.

4.Windows Forensics #2

이 글은 윈도우 레지스트리와 윈도우 아티팩트를 설명한다.

5.sharif CTF

윈도우 작업 관리자에서 우클릭으로 프로세스를 선택해 덤프파일 만들기를 실행했습니다. 덤프파일을 줄 테니 플래그 값을 주세요!

6.FAT 파일시스템 - Boot Sector

FAT.pngFAT 파일시스템은 예약영역, FAT영역, 데이터 영역으로 구성된다.예약영엮.pngBoot Sector는 VBR(Volume Boot Record), BR(Boot Record) 라고도 불린다.우선 Boot Sector와 VBR의 차이점을 설명하겠다.

7.FAT 파일시스템 - 예약된 영역

컴퓨터 데이터는 파일을 쉽게 관리하기 위해 파일시스템을 사용한다. Windows는 대표적으로 FAT, NTFS를 사용하며 이번 장에선 FAT를 알아보겠다.

8.FAT파일시스템 - FAT 영역

FAT.pngFAT영역은 예약 영역 다음에 오는 영역이며 파일 할당 테이블이다. 즉 데이터 영역에 저장된 파일들의 할당 관계를 표시해주는 테이블이다.

9.FAT파일시스템 - 데이터 영역

이번 글은 FAT파일시스템의 데이터 영역을 알아보겠다.FAT 파일시스템은 트리형태로 디렉터리를 표현한다.

10.FAT 파일시스템-데이터 영역 #2

루트디렉터리5.png 위 그림은 데이터 영역의 루트 디렉터리다. 루트 디렉터리는 FAT영역 바로 뒤 데이터 영역의 맨 앞부분에 위치해 FAT 엔트리 2번에 해당한다. FAT 엔트리 0번과 1번은 예약되어 사용할 수 없다. 자세한 내용은 추후에 설명하겠다. FAT 파일시스템은 Directory Entry구조로 디렉터리와 파일들을 관리한다. 디렉터리 내부...

11.FAT 파일시스템-데이터 영역 #3

루트디렉터리5.pngYAM1의 시간정보를 알았으니 파일을 복구해보겠다.

12.Codegate 2013 #F100

A회사 보안팀은 내부직원 PC의 자체보안감사 중 특정직원 PC에서 인터넷을 통해 내부문서를 외부로 업로드 한 흔적을 발견하였다. 보안팀은 보안 위반 흔적을 더 찾기 위해 직원 스마트폰도 임의 제출을 받아 추가 흔적을 조사하였다. 내부문서의 정보를 찾아 정답을 입력하시오

13.2013_CodeGate # F300

Find key(docx)Hint 1 : docx 파일을 비교하시오.Hint 2 : Extra_Field_Entry제공된 파일은 docx 파일이다. 파일을 열면 아래와 같이 몇 장의 사진이 있다.

14.Codegate CTF #F400

서울에 위치한 X 에너지 기업이 APT 공격을 받았다. 공격자 A는 6개월 동안 정교한 공격으로 중요한 정보를 훔쳤다.

15.메모리 포렌식 : Volatility

주 기억장치(메모리)에 존재하는 휘발성 데이터를 덤프 분석하는 과정을 의미한다. 최근의 공격들은 매우 은밀하게 이뤄져 흔적을 찾기 힘들다. 하지만 악성코드가 실행되기 위해서는 메모리로 로드되어야 해 메모리는 악성코드를 가지고 있을 가능성이 높다.

16.GrrCON 2015 #17

신용에 관한 모든 것! 공격자가 최근에 프런트데스크 컴퓨터에서 보안 관리자(Gideon) 컴퓨터로 접속해서 비밀번호를 덤프 한 것으로 보인다. Gideons의 비밀번호는 무엇인가?

17.GrrCON 2015 #18

공격자가 Gideon에 대한 액세스 권한을 얻게 되어 파일을 도용하기 위해 모든 파일들을 암호화하여 압축한 것으로 보인다. 공격자는 어떤 암호를 사용 했는가?KEY Format : Password@1234문제에서 "모든 파일들을 암호화하여 압축한 것으로 보인다" 한다.

18.GrrCON 2015 #19 ~ 21

공격자가 만든 rar 파일의 이름은 무엇인가?crownjewlez.pngcmdscan 플러그인을 사용해 공격자가 입력한 명령어를 확인하겠다.분석결과 rar.exe를 사용해 압축을 했고 파일명은 crownjewlez.rar이다.

19.Defcon 22 # 1번 문제

사건을 수락해 주셔서 감사합니다. 우리의 러시아 동지는 스노든이 발표 한 문서에서 2015 체스 복싱 세계 타이틀과 관련된 뇌물에 관한 정보가 포함되어있을 것이라고 밝혔다. 우리는 스노든의 트래픽을 감시해 왔고, 관련된 모든 사람을 알아야합니다.

20.Defcon 22 # 2번 문제

우리는 북한이 내년 타이틀전을 치루고 있음을 알 수 있다. Kim Ill-song은 우리가 찾고 있는 사람 일 것입니다. 우리는 Kim Ill-song의 네트워크 트래픽을 포착했으며 다른 국가의 많은 사람들과 의사소통을 하고 있습니다.

21.Anti-Forensics

불리하게 작용할 가능성이 있는 사용흔적 또는 실행흔적 등의 데이터를 삭제, 차단, 데이터 은닉, 삭제,변형 기법을 사용해 분석시간 증가 및 데이터 수집 방해를 노린다.

22.WeChall - Training: Stegano I

데이터를 은닉한 문제를 풀어 다양한 데이터 은닉 기법을 이해해보자.스테가노.png파일을 열면 위와 같이 점만 있고 아무것도 존재하지 않다.

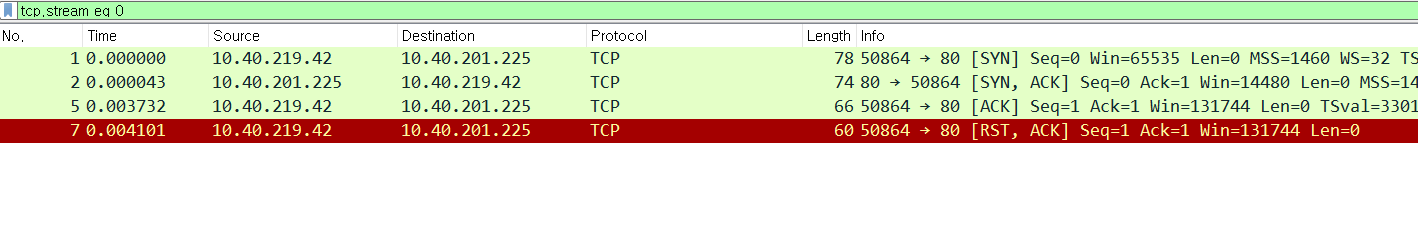

23.네트워크 포트 스캔 패킷 분석

TCP 포스 스캔은 3-way-handshake를 이용해 포트의 개방 여부를 파악한다.

24.웹 취약점 스캔 패킷 분석

와이어샤크를 이용해 웹 취약점 스캔 패킷 분석 트래픽 분석 시 공격자 요청과 상응하는 HTTP 응답 필터를 설정하면 빠르게 분석할 수 있다. 필터를 설정하면 필요없는 패킷을 제외하고 공격자가 요청한 HTTP URI와 웹 서버 측에서 성공 응답한 패킷만 출력된다.