1. 스푸핑 공격

1.1 스푸핑 공격

- 스푸핑

- ‘속이다’는 의미

- 인터넷이나 로컬에서 존재하는 모든 연결에 스푸핑 가능

- 정보를 얻어내기 위한 중간 단계의 기술로 사용하는 것 외에 시스템을 마비시키는 데 사용할 수도 있음

- 스푸핑 공격 대비책

- 관리하는 시스템의 MAC주소를 확인하여 테이블로 만들어 둠

- 브로드캐스트 ping을 네트워크에 뿌려 그에 답하는 모든 시스템에 대한 MAC주소 값을 시스템 캐시에 기록함

- arp -a로 현재 IP주소 값과 MAC주소의 대칭 값 비교하여 엉뚱한 MAC주소로 매핑되어 있는 항목을 확인

2. ARP 스푸핑

2.1 ARP 스푸핑에 대한 이해

- ARP : IP주소 값으로 MAC 주소 값을 알아내는 프로토콜

- RARP : MAC주소 값으로 IP주소 값을 알아내는 프로토콜

- ARP 스푸핑

- MAC 주소를 속이는 것(2계층에서 작동해 공격 대상이 같은 랜에 있어야 함)

- 스니핑의 또 다른 기법임

- ARP 스푸핑에 대한 보안 대책

- arp -a명령을 입력하고 enter를 누르면 현재 MAC주소 테이블을 볼 수 있음

- 윈도우 서버 2012의 경우, 설정하고자 하는 IP주소와 MAC주소를 static으로 확인한 뒤 ‘arp -s <ip주소> <MAC주소>’ 형식으로 명령을 입력

- 다시 arp -a명령으로 MAC주소 테이블을 확인하면 뒷부분에 PERMPermanent 옵션 또는 static이 있음 → 이렇게 설정된 IP와 MAC주소 값은 ARP스푸핑 공격이 들어와도 변하지 않음

3. IP스푸핑

3.1 IP스푸핑에 대한 이해

- 트러스트

- 시스템에 접속할 때 자신의 IP주소로 인증하면 로그인 없이 접속이 가능하게 만든 것(스니핑은 막을 수 있지만, IP만 일치하면 인증 우회가 가능)

- SSO(Single Sign On): 트러스트에 대한 약점이 알려지면서 개발됨 대표적인 예 ) 커버로스를 쓰는 윈도우의 액티브 디렉토리, 썬 마이크로시스템즈의 NIS+ 등

- 트러스트의 설정과 역할

- ./etc/hosts.equiv : 시스템 전체에 영향을 미침

- .$HOME/.rhost : 사용자 한 사람에 귀속하는 파일

- IP 스푸핑

- IP 주소를 속이는 것

- 최근에는 계정의 패스워드가 같아야만 패스워드를 묻지 않도록 변경되었고, SSH를 사용하도록 권고하기 때문에 IP 스푸핑 공격이 이루어지지 않음

- IP 스푸핑의 보안 대책

- 가장 좋은 보안 대책은 트러스트를 사용하지 않는것

- 트러스트를 사용해야 한다면 트러스트된 시스템의 MAC주소를 sstatic으로 지정

4. DNS 스푸핑

4.1 DNS 스푸핑에 대한 이해

- DNS 스푸핑

- 웹 스푸핑과 비슷

- ex) 인터넷 익스플로러 주소 창에 원하는 사이트 이름을 입력하고 키를 눌렀는데 엉뚱한 사이트로 연결되는 것

- DNS 서비스

- 클라이언트가 DNS 서버에 접속하고자 하는 IP주소를 물어본다. 이 때 보내는 패킷은 DNS Query이다.

- DNS 서버가 해당 도메인 이름에 대한 IP주소를 클라이언트에 보내준다.

- 클라이언트는 DNS서버에서 받은 IP주소를 바탕으로 웹 서버를 찾아간다.

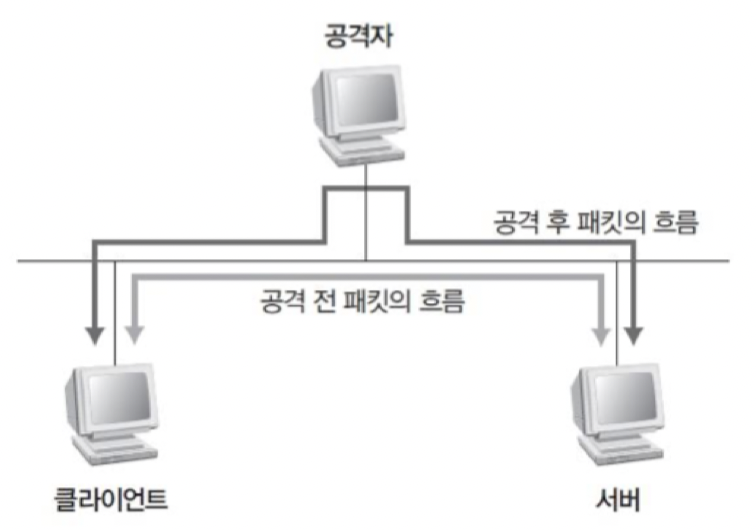

- DNS 스푸핑

- 클라이언트가 DNS서버로 DNS Query 패킷을 보내는 것을 확인(ARP스푸핑과 같은 선행 작업이 필요)

- DNS 서버가 올바른 DNS Response패킷을 보내주기 전에 위조된 DNS Response패킷을 클라이언트에게 보냄

- 클라이언트는 공격자가 보낸 DNS Response 패킷을 올바른 패킷으로 인식하고 웹에 접속