proxy - intercept -> Open Browser

열린 브라우저로 원하는 곳에 접속 후 데이터 전송.

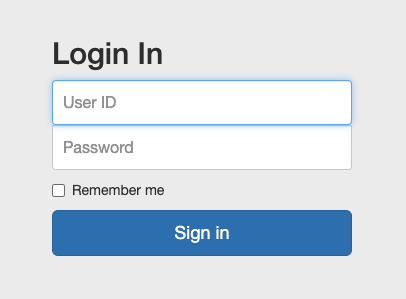

만약 로그인 과정을 진행했다면

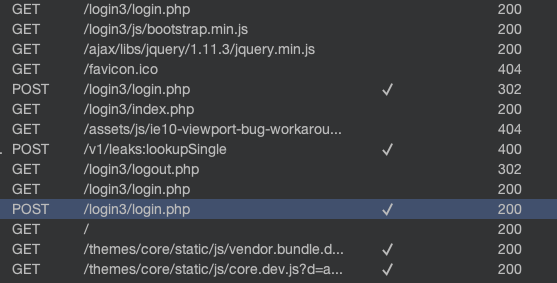

http history 부분에서 해당 정보 과정을 볼 수 있다.

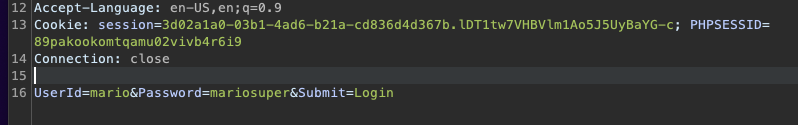

가장 중요한 Request 파트 밑에는 어떤 부분이 담겨져서 응답하는지가 나온다.

[오른 쪽 클릭후 send to repeater 버튼을 통해 바로 해당 부분에 params 값이나 테스트를 진행 가능.]

- 문제에서 보여준 테스트 아이디와 패스워드를 넣고 300번 응답에 성공한 응답 부분을 리피터에서 테스트하자.

실제로 데이터를 테스트 하기 위해서는

Repeater 탭을 이용해 데이터를 바꾼 후 Send를 보낸 응답을 가지고 테스트를 진행한다.

select * from member where id='test' and pass='1234'항상 어떤식으로 sql문이 작성되는지 써가면서 해야 한다.

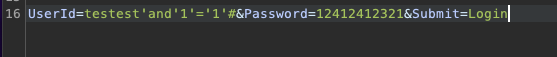

문제에서는 특정 계정으로 로그인 해야하기 때문에 해당 아이디와 and 연산자로 연결 해 줘야했다.

#을 뒤에 씀으로써 패스워드는 뭘 입력해도 로그인이 가능하다.

쏀쓰의 차이가 나타나는 부분이 응답 코드를 보고

어떤 코드가 현재 필터링 막혔을 지 예측하고 해당 (ex) '1'='1'이 부분이 필터링 되었다면 id'#로 우회 등등

대신해서 쓸 수 있는 다른 코드를 삽입하여 공격해야하는데 이 부분이 어렵다

하지만 정해진 sql injection 룰을 따라 먼저 진행해보는게 우선