log4j 총정리보고서

1.[log4j 개요] log4j 소개

2021년 12월, Log4j 취약점을 통한 사이버 보안 위협이 전세계를 덮쳤다. 반년이 지난 지금까지도 Log4j에 대한 새로운 취약점이 계속해서 발견되고 있으며, Log4j 취약점을 이용해 원격코드를 실행하거나 DoS 공격으로 이어질 수 있는 등 위험도가 높다.Lo

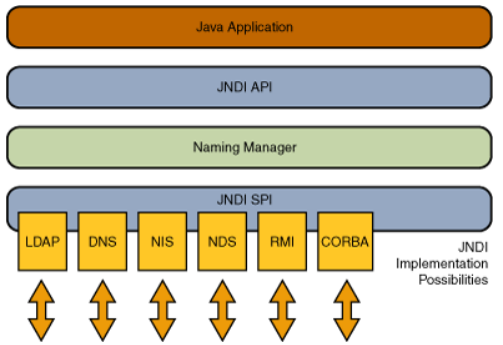

2.[log4j 코드리뷰] JNDI에 대해

JNDI는 Java Naming and Directory Interface의 약자로 Java 애플리케이션이 네트워크에서 객체를 찾고 가져올 수 있도록 하는 표준 API이다. 응용프로그램은 JNDI를 호출하여 자원과 다른 프로그램 객체를 찾는다. 모든 자원 객체는 사용자

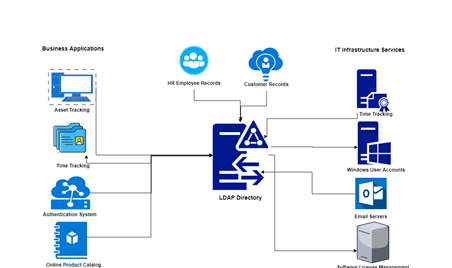

3.[log4j 코드리뷰] LDAP에 대해

LDAP란 Lightweight Directory Access Protocol의 약자로, 디렉토리 서버를 조회하고 수정하기 위한 프로토콜이다. LDAP는 X.500 디렉토리 서비스에 접근하기 위한 표준 프로토콜인 DAP의 경량화된 버전이다. 일반적으로 LDAP를 이용하

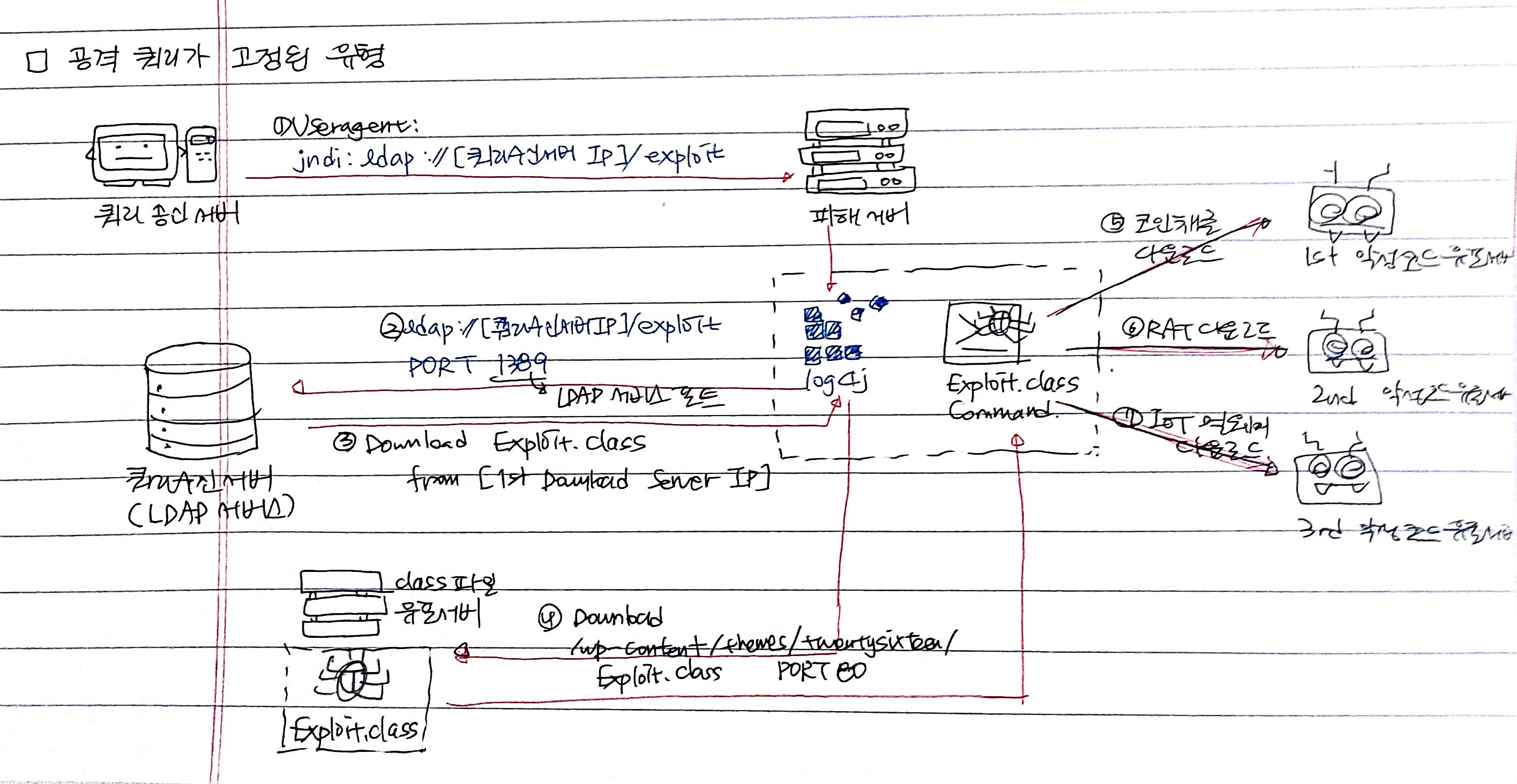

4.[POC] CVE-2021-44228(log4shell) 취약점 POC 실습 (1)

본 글은 아래의 링크를 참고하여 log4j 취약점 POC를 실습해보기 위해 필요한 내용들을 정리한 글이다.본 글을 통해 log4j 취약점이 얼마나 간단하고, 위험한 취약점인지 체험해보길바란다.log4j (Log4Shell) POC(Proof-Of-Concept) 재현o

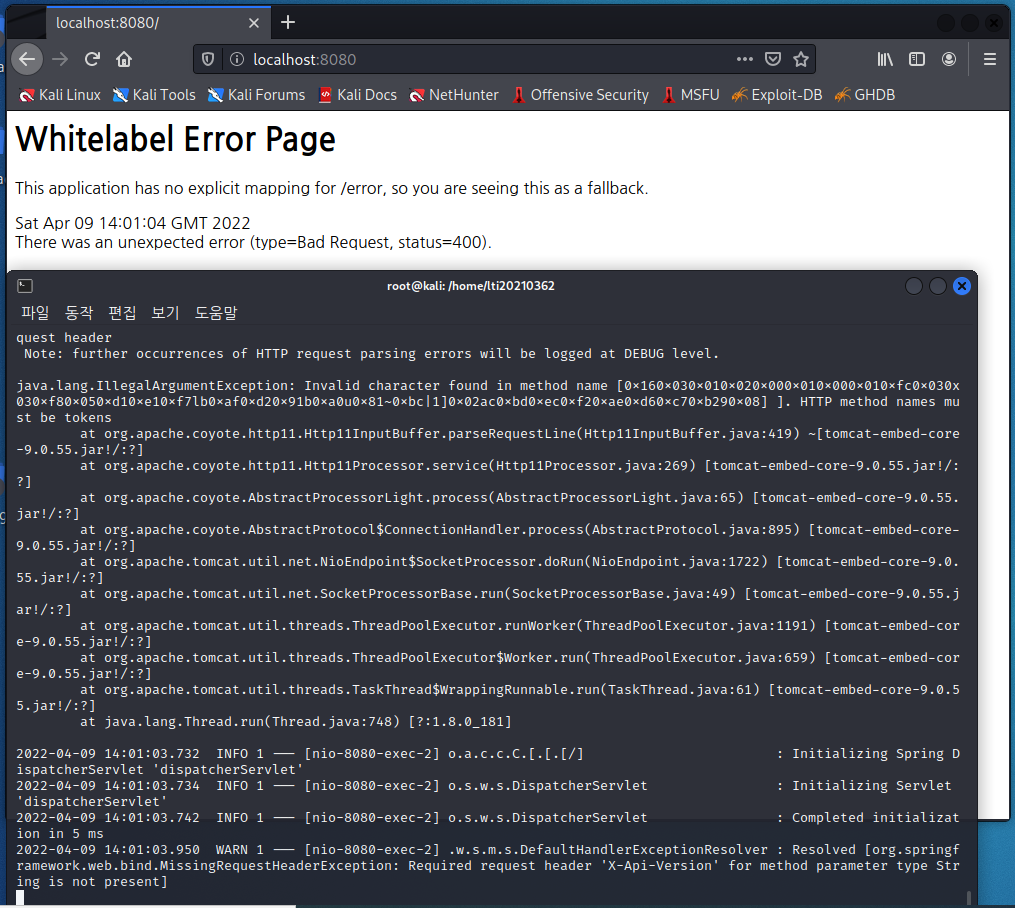

5.[POC] CVE-2021-44228(log4shell) 취약점 POC 실습 (2)

log4j 취약점이 있는 웹 서비스 https://github.com/christophetd/log4shell-vulnerable-app 취약점이 있는 웹 서비스를 구동하기 위해서는 도커가 필요하다.systemctl status docker도커 명령어를 통

6.[POC] log4j POC를 위한 익스플로잇 코드구조 분석

log4j POC를 위해 아래 링크에서 사용된 익스플로잇 코드인 poc.py를 분석해본다.https://github.com/kozmer/log4j-shell-poc프로그램 시작시점: "main" => main() 실행main() => jdk 실행확인 후 pay