Session Hijacking

세션 가로채기를 의미

클라이언트와 서버의 통신간 세션이 성립 될 때,

클라이언트한테는 서버인척

서버한테는 클라이언트인척

TCP Session Hijacking

클라이언트와 서버의 세션 형성

SYN -> SYN + ACK -> ACK

공격자와 서버의 세션 형성

SYN -> 공격자(RST) -> 공격자(SYN) -> SNY + ACK -> 공격자(ACK)

ARP스푸핑을 통해 클라이언트와 서버 사이의 패킷이 전부 공격자를 지나가게 함

막는방법?

기본적으로 ARP스푸핑이 활성화된 다음에 진행할 수 있는 공격

따라서 ARP스푸핑부터 방어해야함

HOW? -> ARP테이블을 이용해 IP관리

그러나 모든 IP를 정적으로 바꾸면 네트워크 확장성에 문제가 생김

보안가이드라인을 통해 일부 중요한 IP만 정적으로 관리하게 됨

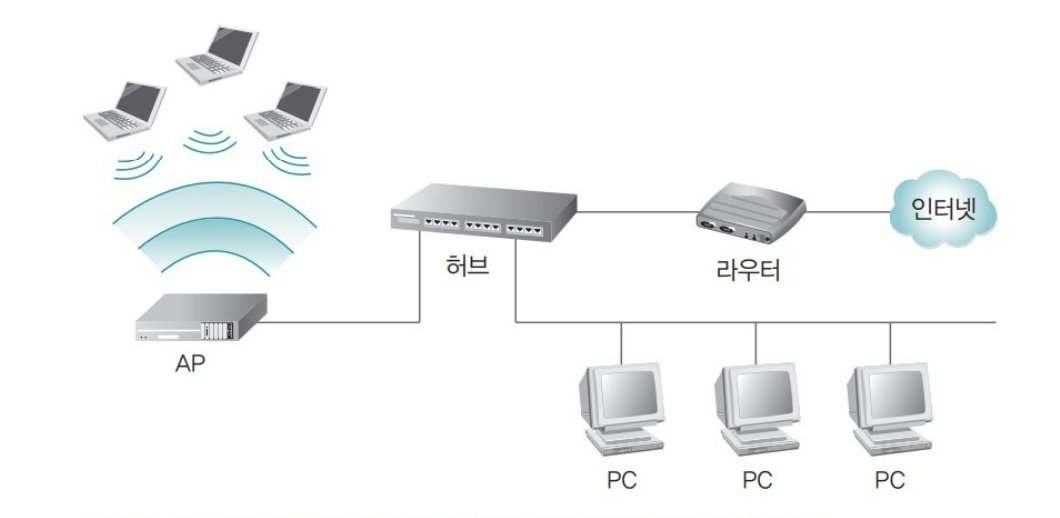

무선 랜

유선 랜의 네트워크를 확장하려는 용도로 확산 됨

내부의 유선 네트워크에 AP 장비를 설치해야 함

와이파이에 접속한다는건 AP에 접속한다는 것

무선 랜

- 지향성 안테나

- 무지향성 안테나

AP보안

물리적 보안 및 관리자 패스워드 변경

- AP는 전파가 건물 내에 한정되도록 전파 출력을 조정

SSID 브로드캐스팅 금지

무선 랜 통신 암호화

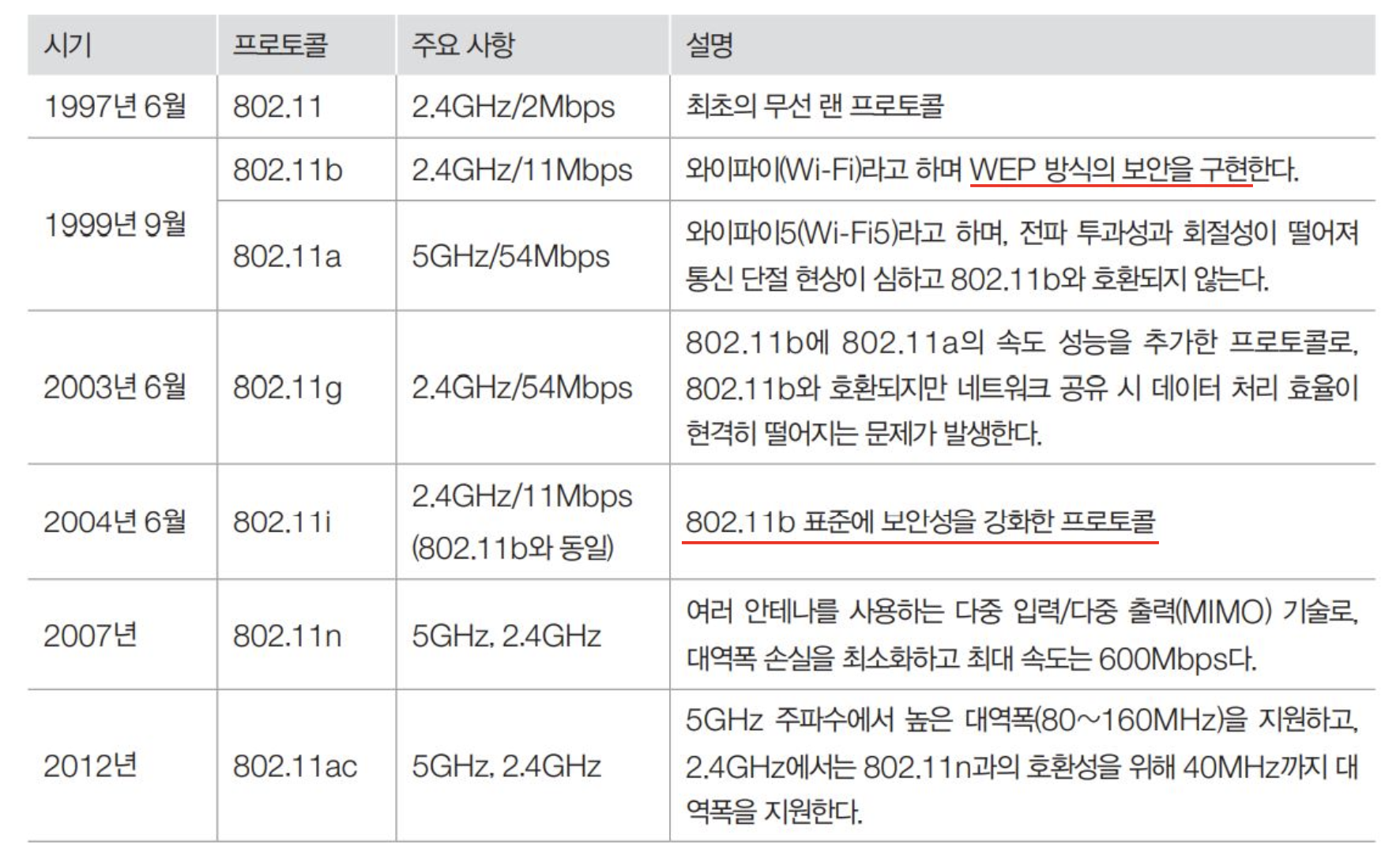

- 그런 암호화된 통신을 위해 다음과 같은 프로토콜이 존재 함

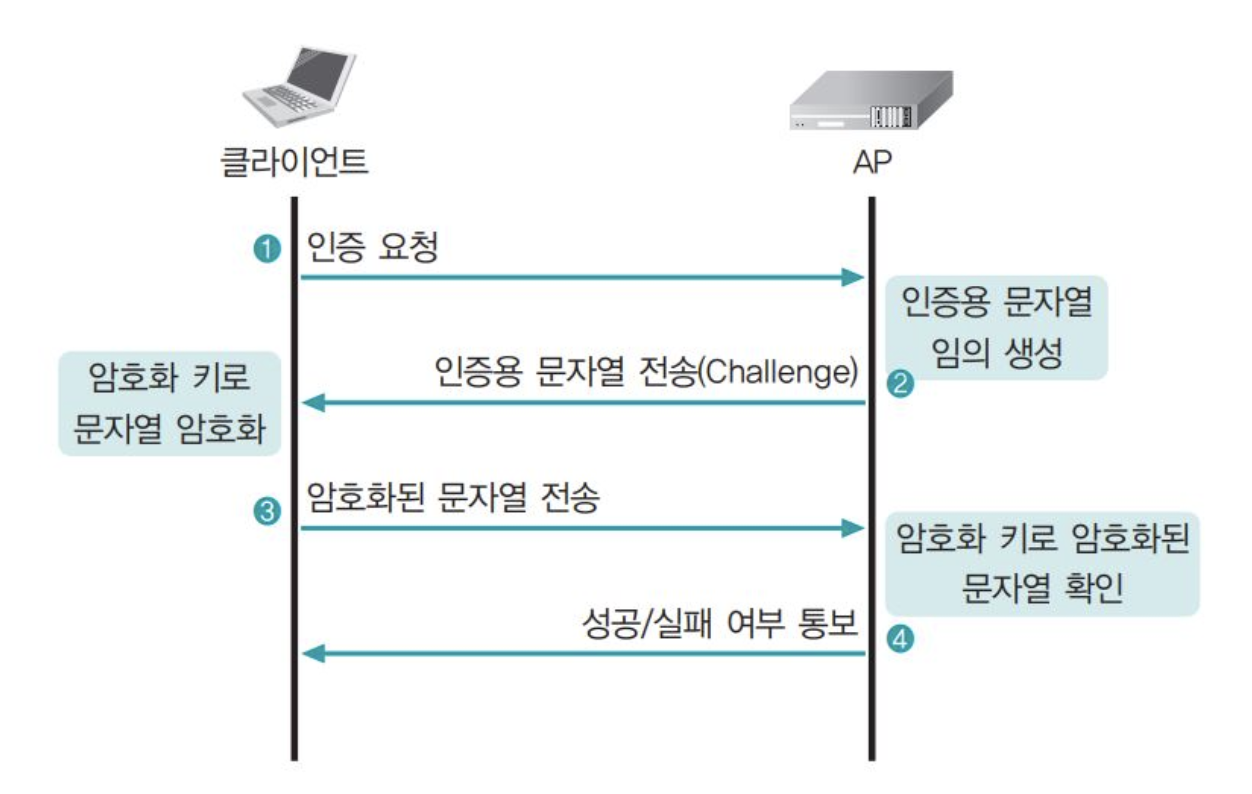

WEP

무선랜 통신 암호화를 위해 802.11b 프로토콜 부터 적용 됨

암호화 세션 성립을 위해 다음과 같은 과정을 거침

WEP는 암호화 과정에서 암호화 키와 함께 24비트의 IV(Initial Vector)를 사용

IV값을 이용해 공격을하면 복호화가 너무 쉽다

따라서 WEB는 공격에 취약하다고 판단 됨

WPA-PSK

WEP의 한계를 극복하기 위해 만들어짐

WPA1과 WPA2로 나뉘고, WPA1 -> TKIP, WPA2 -> CCMP

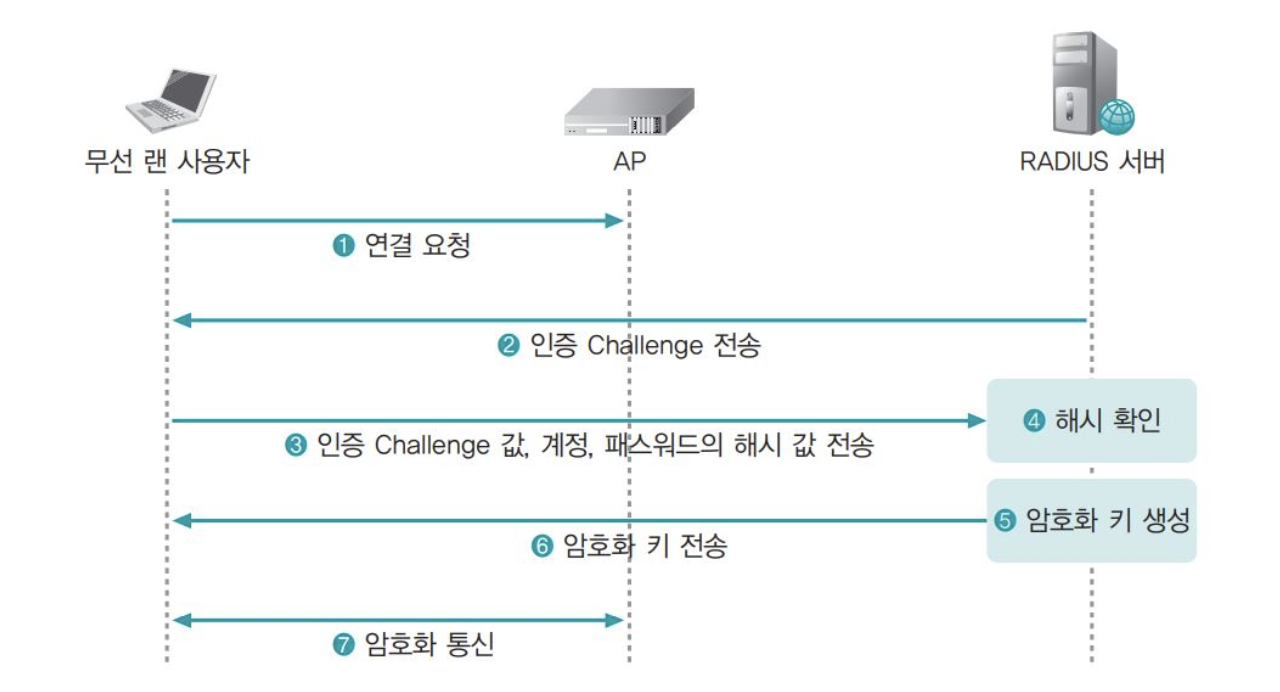

802.1x/EAP

- 사용자 인증을 수행

- 사용 권한을 중앙에서 관리

- 인증서, 스마트카드 등 다양한 인증 제공

- 세션별 암호화 키 제공

암호화 통신의 과정은 다음과 같음

Radius

AAA(인증, 권한부여, 계정관리)구현을 위한 인증 프로토콜