Sniffing

개요

코를 킁킁거리기임

엿듣기로 수동적 공격에 해당 됨

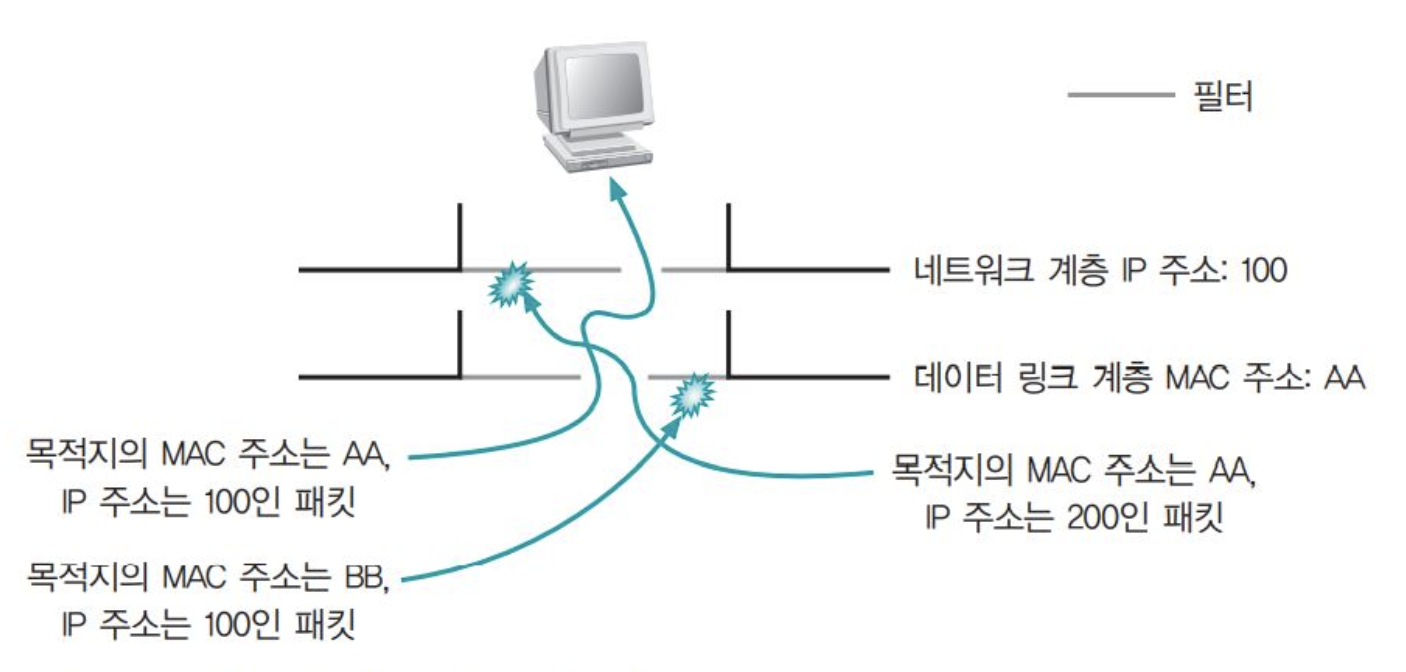

네트워크 카드는 패킷의 아이피와 맥주소 인식하고 자신의 버퍼에 저장할지 결정하는 역할을 함

원리

프로미스큐어스 모드를 통해 네트워크에 돌아다니는 패킷 보기 가능

프로미스큐어스 설정 전

프로미스큐어스 설정 후

스위치 재밍이나 SPAN 포트 태핑 공격은 LAN외부를 스니핑 할때

프로미스큐어스는 LAN내부 스니핑할 떄 사용됨

탐지

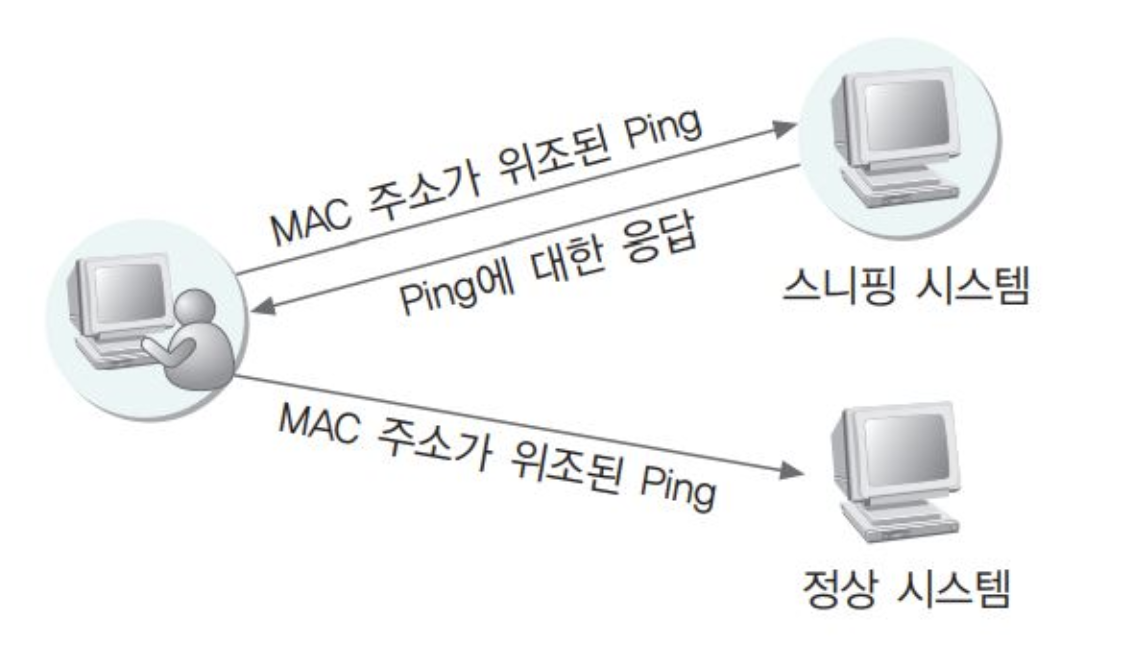

ping

ping은 icmp프로토콜을 사용하고 이는 ip를 보조해주는 프로토콜임

-> 의심가는거에 ping보내보고 응답하면 이놈 스니퍼임

ARP

위조된 arp req 보냈을 때 arp res가 오면 해당 노는 프로미스큐어스 모드인것

DNS

Spoofing

개요

속이다 라는 뜻

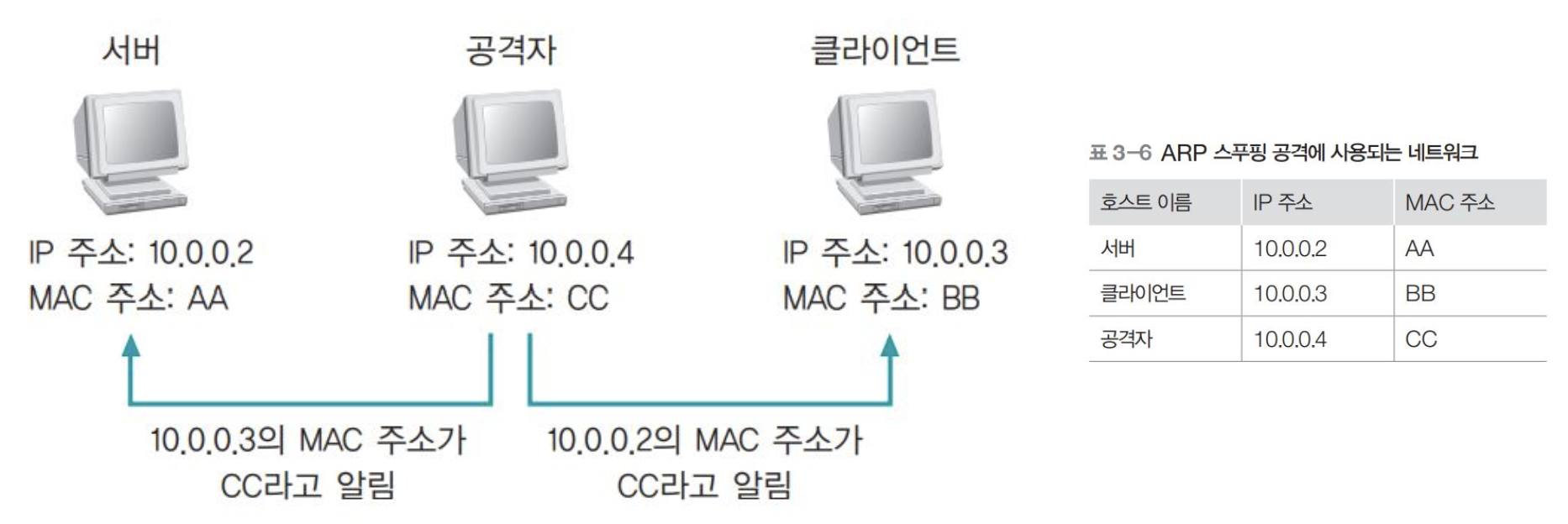

ARP Spoofing

ARP스푸핑은 스니핑을 위한 공격임

스푸핑 자체는 네트워크에 강제적으로 들어가는것으로 능동적 공격인데 공격에 성공하면 패킷을 엿보는 수동적 공격인 스니핑을 주로 함

arp -a 명령을 통해 arp테이블에 등록된 아이피 주소들을 확인 할 수 있음

근데 스푸핑을 당하게 되면 위조된 맥주소를 볼 수 있을 꺼임

이런거를 방지하기 위해 arp –s [IP 주소] [MAC 주소] 를 통해 ip에 대응하는 맥주소를 고정하여 방지

IP Spoofing

트러스트를 이용해서 ip를 속이는 건데 즉, 신뢰관계를 이용해야 함

유닉스 기준 etc/host.equiv 파일에 클라이언트의 ip와 접속 가능한 아이디를 기록하며 됨

ICMP Spoofing

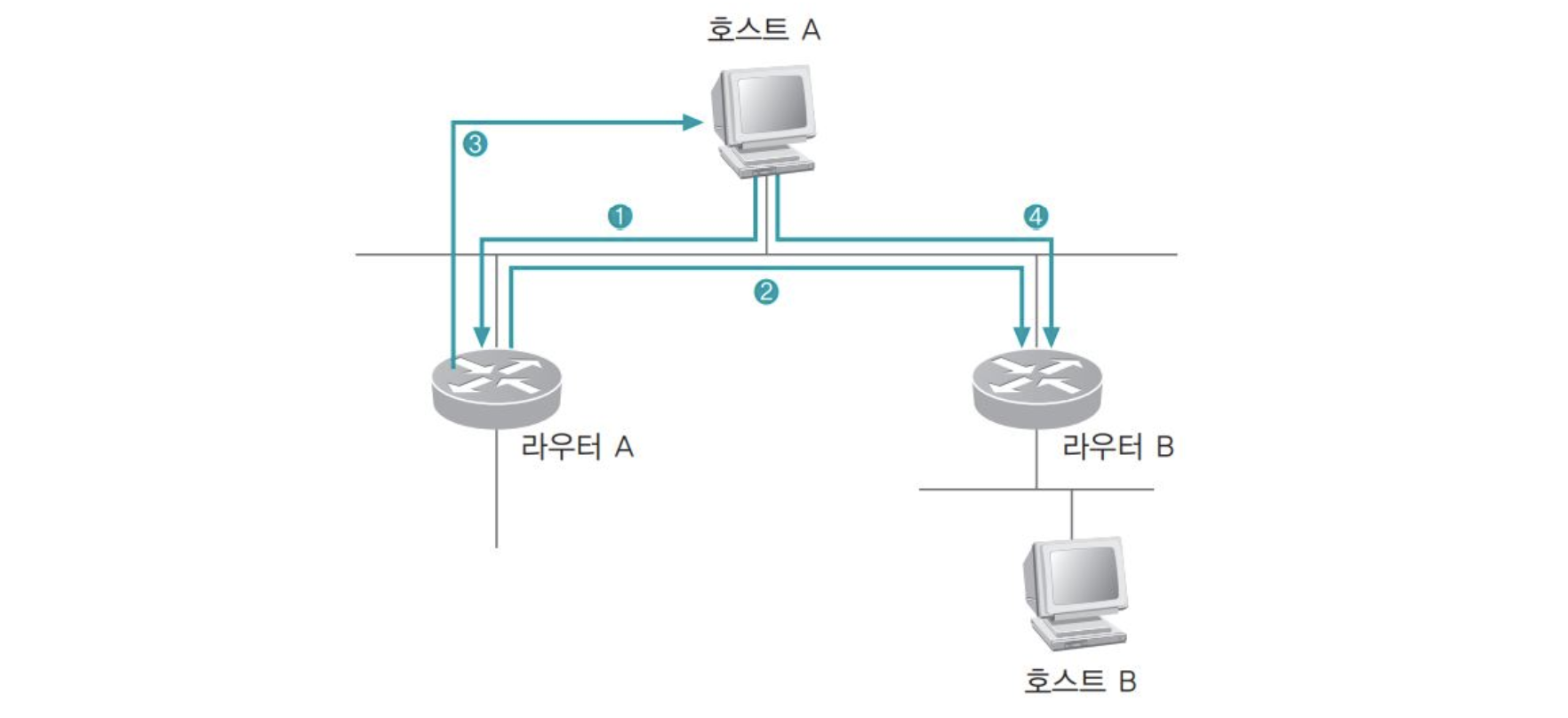

요런식으로 생긴게 icmp redirect임

icmp리다이렉트 전 경로

1 -> 2

icmp리다이렉트 후 경로

4

결국에 ICMP Redirect패킷은 3번인 라우터A가 호스트A에게 보내는 패킷임

라우터A: "야 여기로 보내지말고 저기(라우터B)로 보내"

아무튼 이걸(ICMP Redirect) 이용해서 공격자로 패킷의 흐름을 바꾸고 ICMP스푸핑이 일어남

DNS Spoofing

IP는 8.8.8.8 이런 형식인데 이런 식의 모든 주소들을 어떻게 왜우나

그래서 DNS를 통해 매핑함

예전에는 PC안에 파일로 각각을 매핑했는데 이제는 DNS서버가 존재

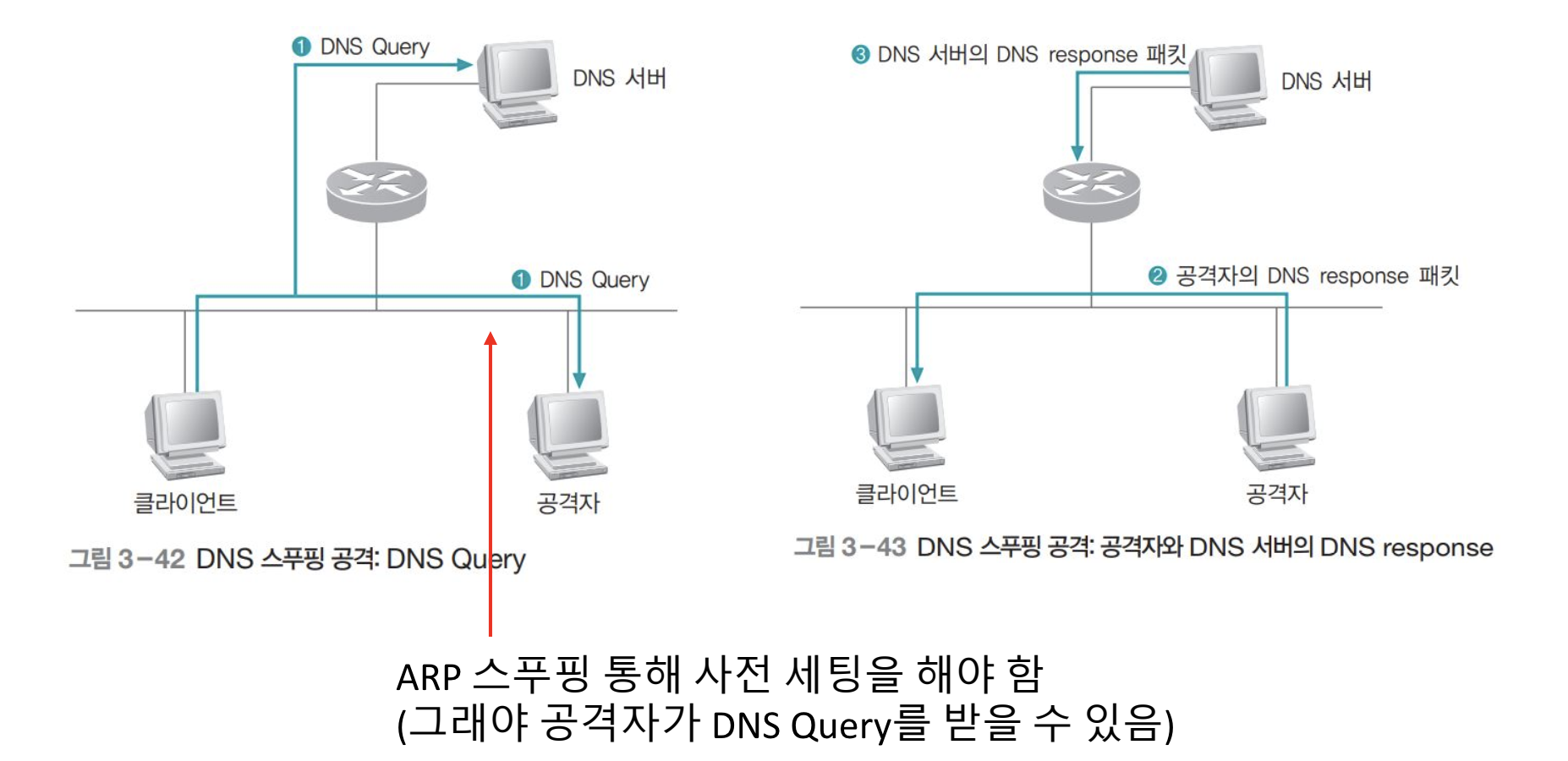

아무튼 뭐 주소 접속하면 DNS서버로 해당 주소해 해당하는 IP매핑해주는데, 이때 DNS서버보다 빨리 공격자가 DNS Response 패킷을 보내면 공격 대상은 잘못된 IP로 접근

동작과정

역시 사전에 스푸핑을 통해서 세팅을 해놔야 함(DNS Query를 받기위해)

대응 방법으로 DNS쿼리를 공격자에게 안보내개끔 처리하면 그만이라고 함

어캐? PC에다가 수기로 써놓음

근데 불가능함. 어캐 다 적어놔

따라서 모든 서버에 대한 DNS스푸핑을 막는것은 쉽지 않다고 함

결국, 보안적 가이드라인은 보안 프로토콜 체크