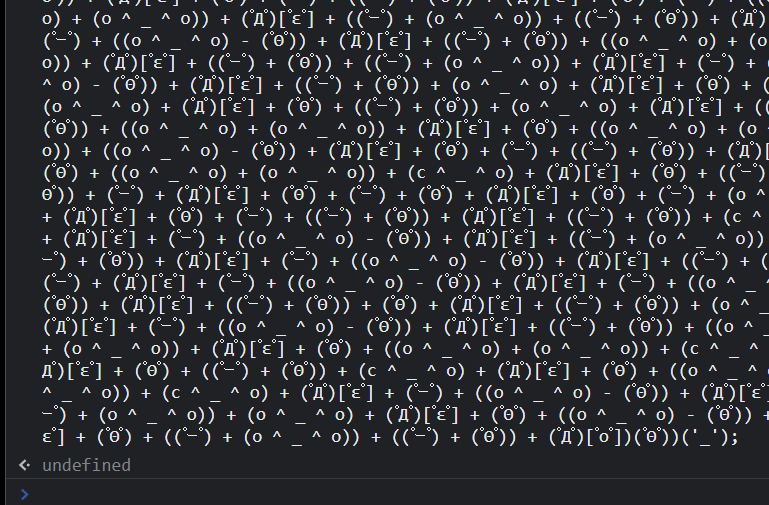

서버 코드에 난독화 된 스크립트가 있어서 보기 좋게 정렬해봤다.

너무 길어서 블로그 쓸 때 렉이 걸리는 관계로 갖고 오지 첨부하지 않았다.

사실 보기 좋은 건지도 잘 모르겠다.

처음에는 눈으로 분석하려다가 말도 안되는 것 같아 실패했다.

그 후 콘솔창에 전부 복붙하여 실행 해보았는데 아래처럼 아무 결과가 나오지 않았다.

하지만 오류 또한 나오지 않았다.

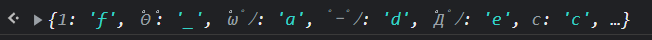

그리하여 한 부부만 콘솔에서 실행해 보았더니 그 해석본이 조금 나왔다.

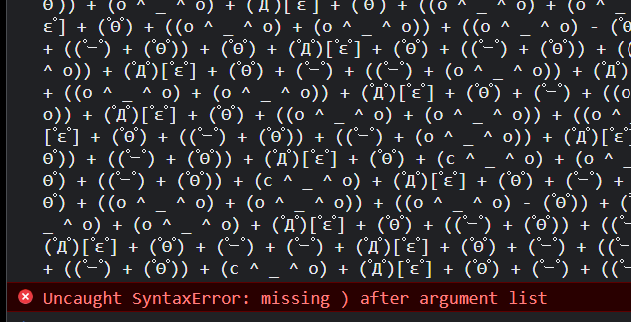

그래서 중간에 조금 잘라서 반절정도만 콘솔창에 실행해보니 아래처럼 )가 안 맞는다고 나왔다.

그렇게 삽질하던중 이 난독화 코드의 방식이 유명한 것일 수도 있다고 생각하여 혹시 디코딩 해주는 사이트가 있는지 찾아보았다.

난독화 코드의 일부분을 구글에 검색하니까 바로 나오는 것을 볼 수 있었다.

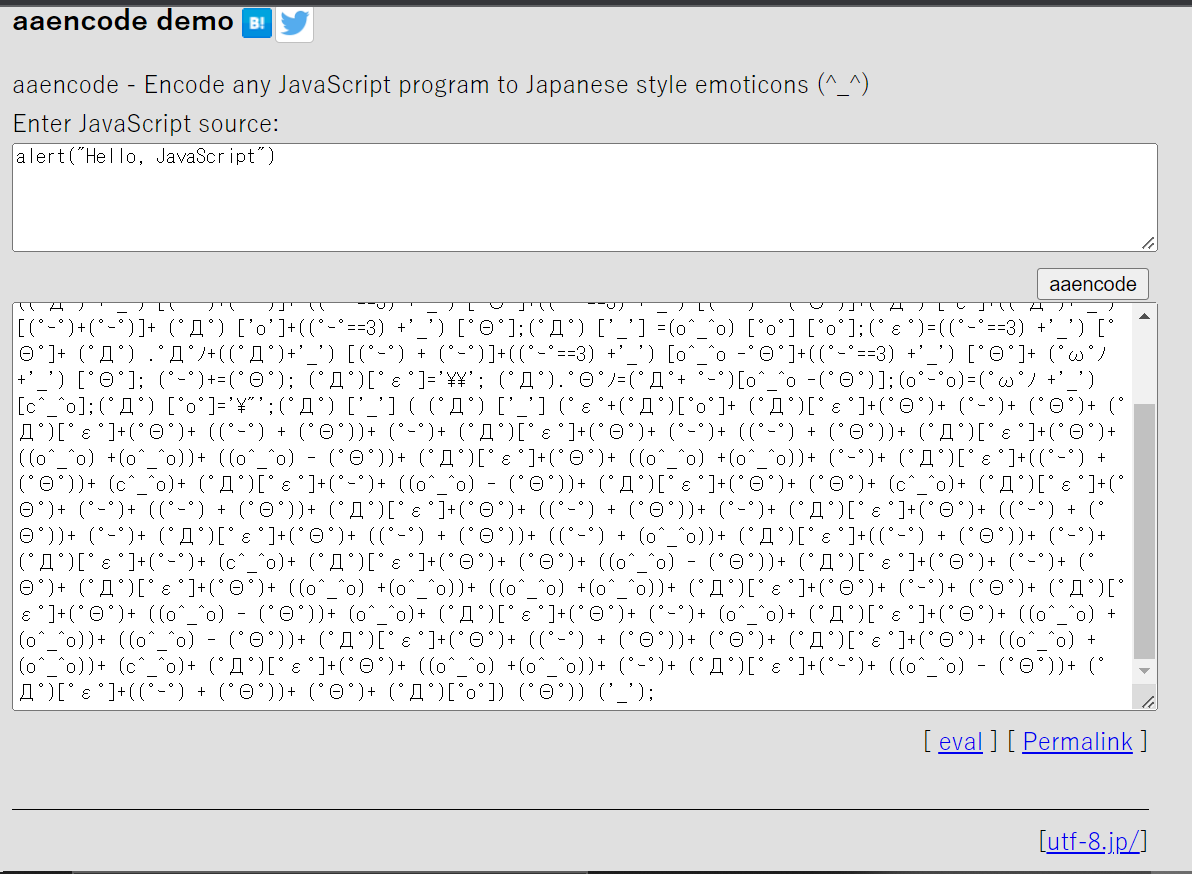

인코딩해주는 사이트를 찾았는데 아래를 보니 aaencode라고 되어있었다.

바로 aaendecode 사이트를 찾았다.

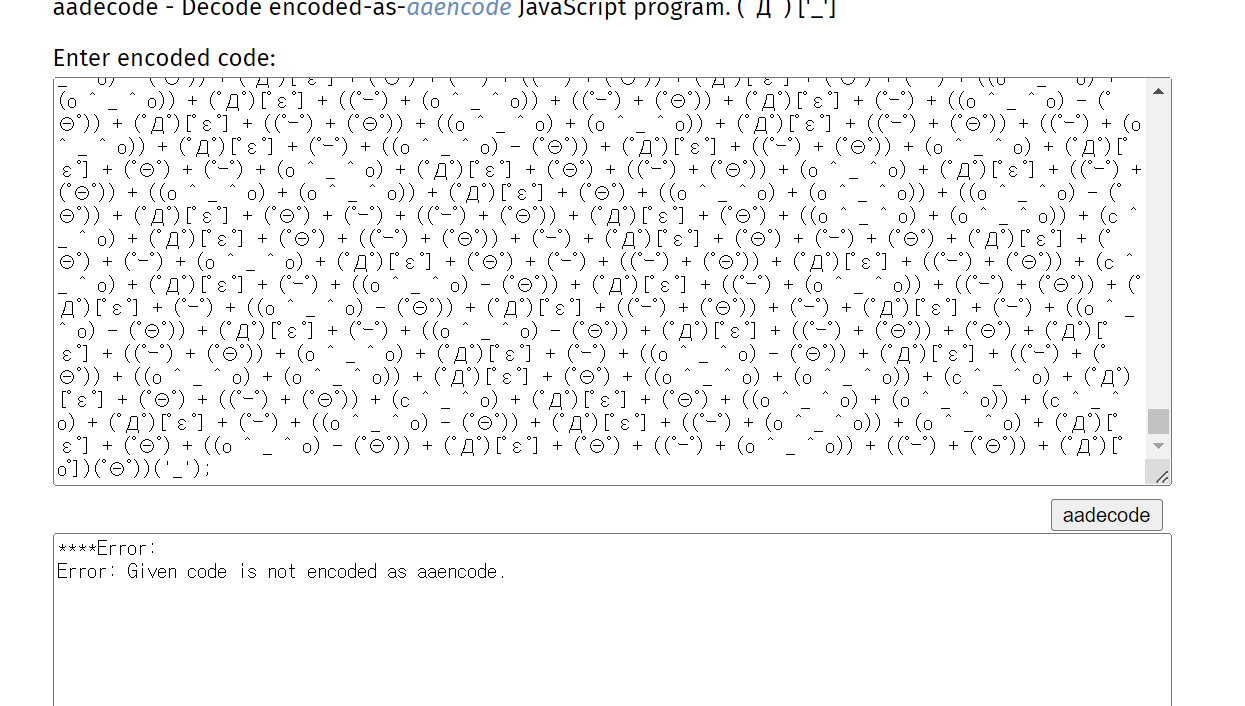

하지만 처음에는 계속 디코딩이 되지 않았다.

그렇게 해메던중 혹시 내가 원문이 아니라 정렬된 버전을 복붙해서 그랬나 해서 페이지에서 소스코드를 복사해서 넣어줬더니 아래처럼 성공적으로 디코딩 되었다.

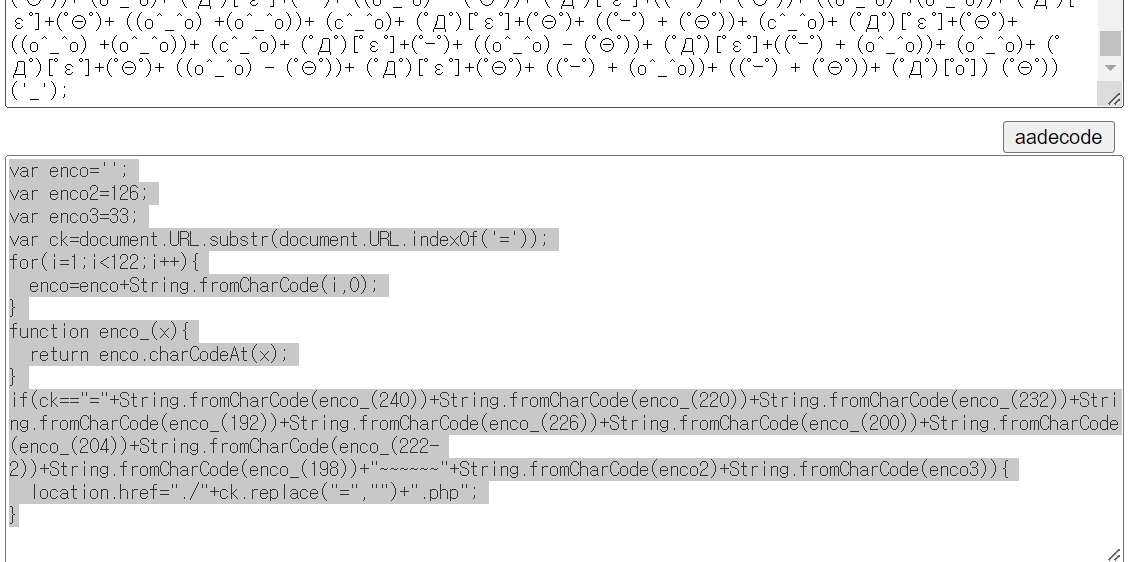

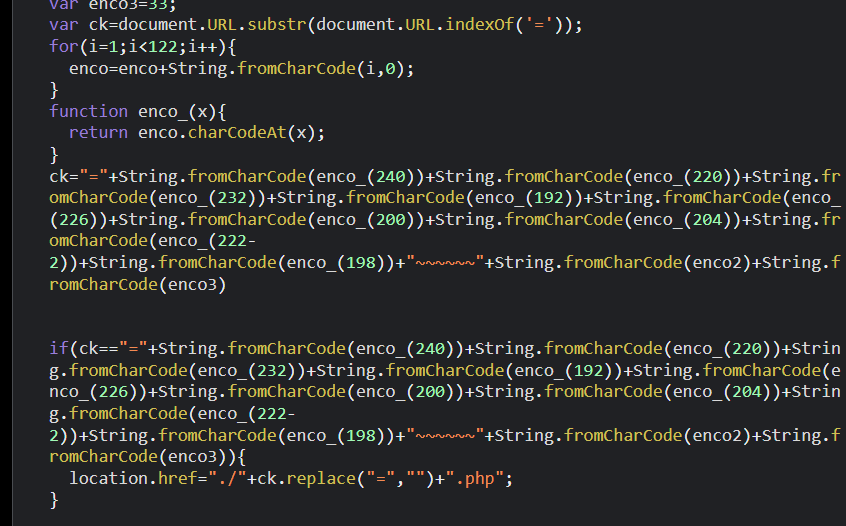

코드를 대충 읽어보다가 변수 ck에 값을 콘솔에 입력했다.

아래를 보면 /이라는 문자가 나온다.

그 밑 코드는 조건문이었는데 ck가 여기서 요구하는 문자열과 같을 때 조건이 실행되었고 이게 flag 같았다.

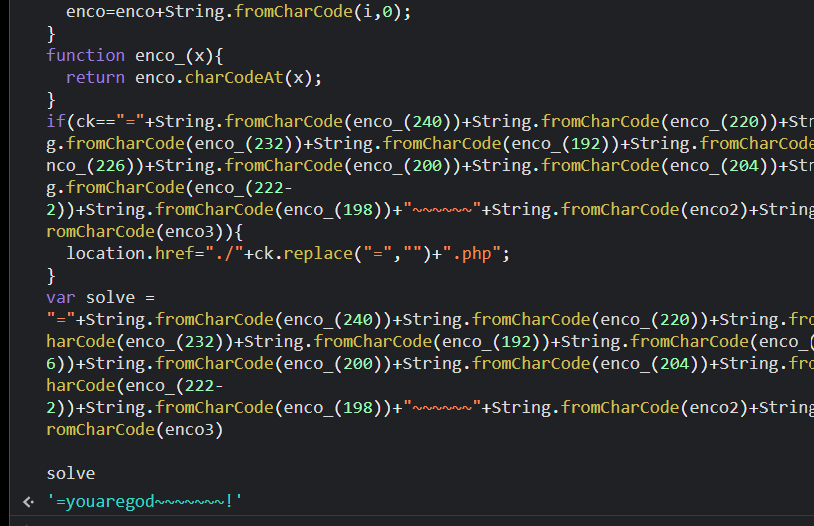

함수 하나하나 해석하여 문자열을 조합할 수도 있겠지만 굳이 그러지 않고 콘솔창에 solve라는 변수에 담아서 그 내용을 확인했다.

그게 아래 사진이다.

위처럼 =youaregodd 이런 문자열이 나오는 것을 볼 수 있었고 ck에 이 문자열을 담아서 조건문을 비교하면 location해주는 것이었다.

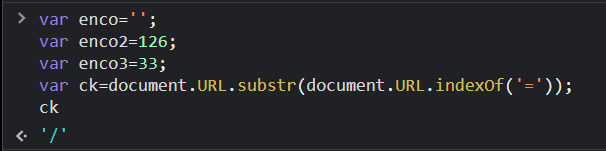

그래서 아래처럼 ck에 직접 그 문자열 식을 담아주고 그 밑에 조건문을 실행시켰다.

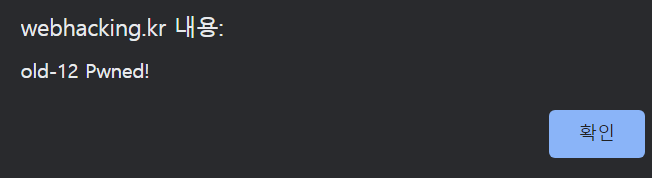

그랬더니 아래처럼 flag를 얻을 수 있었다.