도구 모음

- Everything: 컴퓨터 전체에 대한 인덱스 생성, 파일 찾기(검색/위치)에 유용

- sysinternal suite: 도구 모음-strings, procexcp, procmon

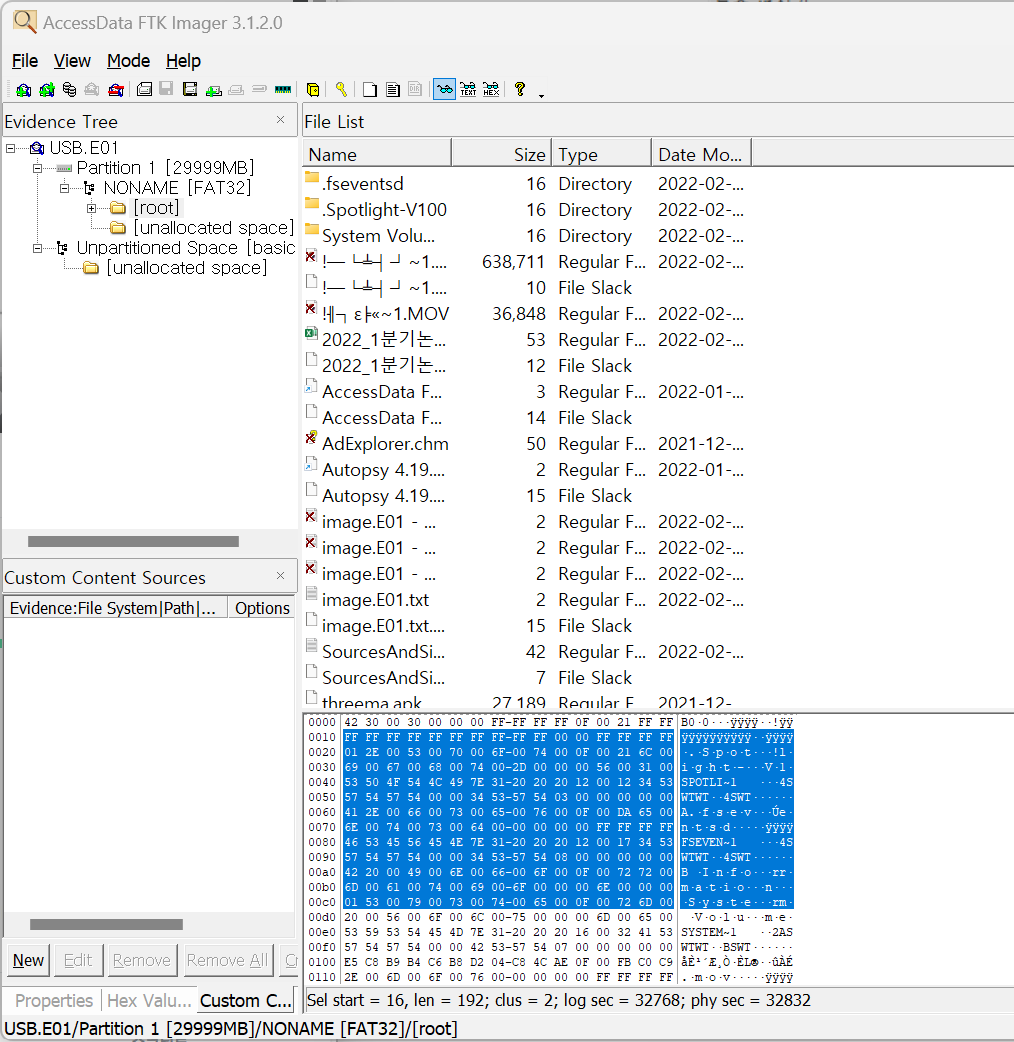

- ftk imager: 디스크 이미지 관리

- autopsy: 디스크 이미지+추가 기능

용어 정리

-

마운트: 하나의 파일을 드라이브로 만드는 것

-

이미징: 드라이브를 하나의 파일로 만드는 것

-

AddEvidenceitem: 마운트한 드라이브를 증거 아이템으로 추가하는 것

-

메모리 덤프: 메모리를 캡쳐하는 것

삭제 파일 복구

Add Evidence item->image file->root에 들어가면 X 아이콘 파일이 삭제된 파일

USB 사용 시: root->recylce bin 확인해보기

+Autopsy

Volatility

- 메모리 포렌식 도구, 오픈 소스, CLI 인터페이스(명령어)

- Volatility에서 증거를 획득할 수 있는 이유

Volatility Cridex로 보는 Volatility 명령어

운영체제 식별

-volatiltiy -f <이미지> imageinfo: 메모리 덤프를 보고 운영체제 판단 -> 모든 분석에 이용됨

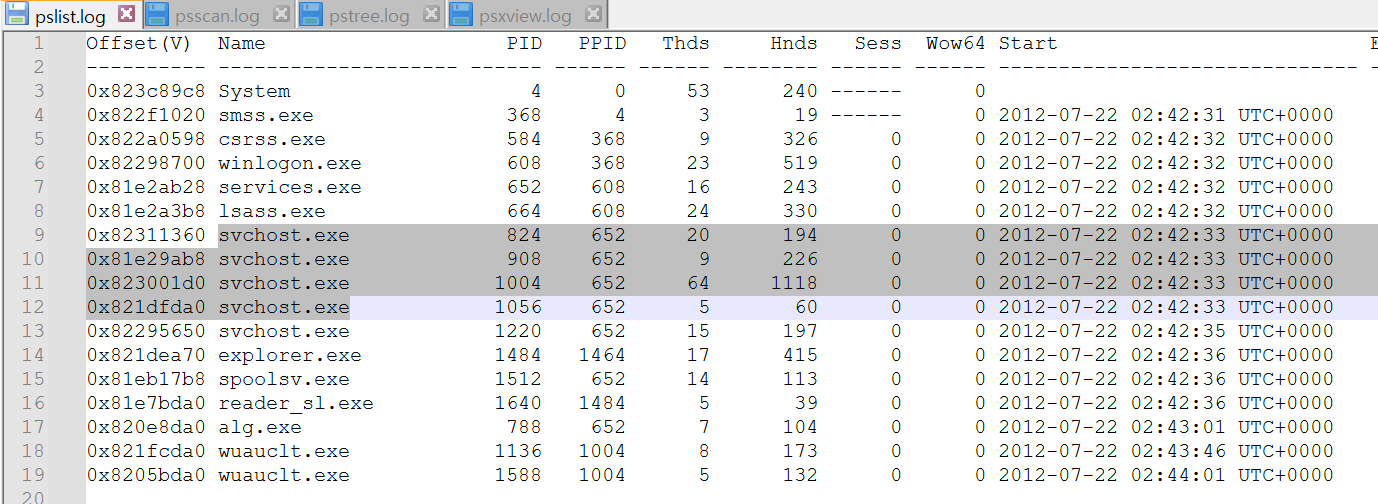

프로세스 검색

-volatility -f <이미지> --profile=운영체제 pslist

: 시간 순서대로 프로세스 리스트 출력-> 악성 프로세스의 선후 관계 파악 가능

+ volatility -f <이미지> --profile=운영체제 pslist > pslist.log: 파일 생성

-psscan: 오프셋 순서로 나열, 숨김 프로세스를 볼 수 있음

-pstree: PID, PPID 기반으로 구조화->악성 프로세스 간의 부모-자식 관계 파악 가능

+PID: Process ID, PPID

-psxview: pslist, psscan 한눈에 볼 수 있음

-> pslist와 psscan F/T가 다를 때 숨겨진 프로세스로 보고 의심해 볼 수 있음(모두 그렇지 않음)

->의심스러운 프로세스들의 목록 찾기

- svchost.exe: 윈도우 시스템 파일,Win32 서비스 처리하기 위한 포괄적 호스트 프로세스

- svchost.exe: 윈도우 시스템 파일,Win32 서비스 처리하기 위한 포괄적 호스트 프로세스

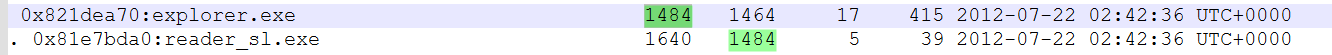

- explorer.exe: 윈도우 탐색기

- reader_sl.exe: Adobe Acrobat 소프트웨어 구성 요소->PDF->PDF 문서를 통한 악성코드

cmd

- cmdscan: csrss.exe(Windows 7이전), conhost.exe 메모리 검색해 cmd에서 실행한 명령 조회 -> 공격자가 cmd 통해 수행한 명령 확인 가능

- consoles: 전체 screen buffer 스캔해 input과 output 모두 획득 가능

- cmdline: 프로세스가 실행될 때의 인자값 확인 가능, 현재 실행되고 있는 프로세스의 command-line argument 조회

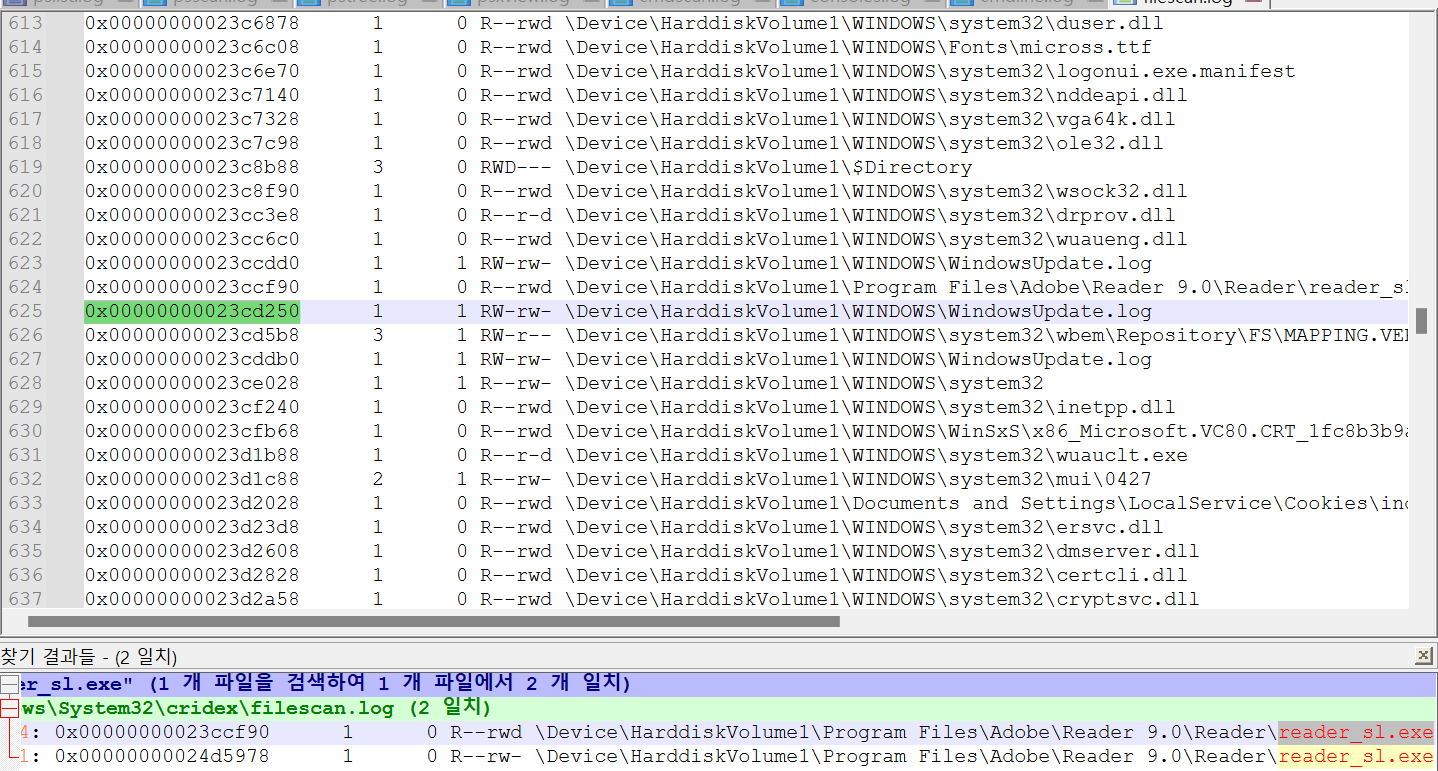

파일 분석

- filescan: 메모리 내에 존재하는 모든 파일에 대한 정보 보여줌

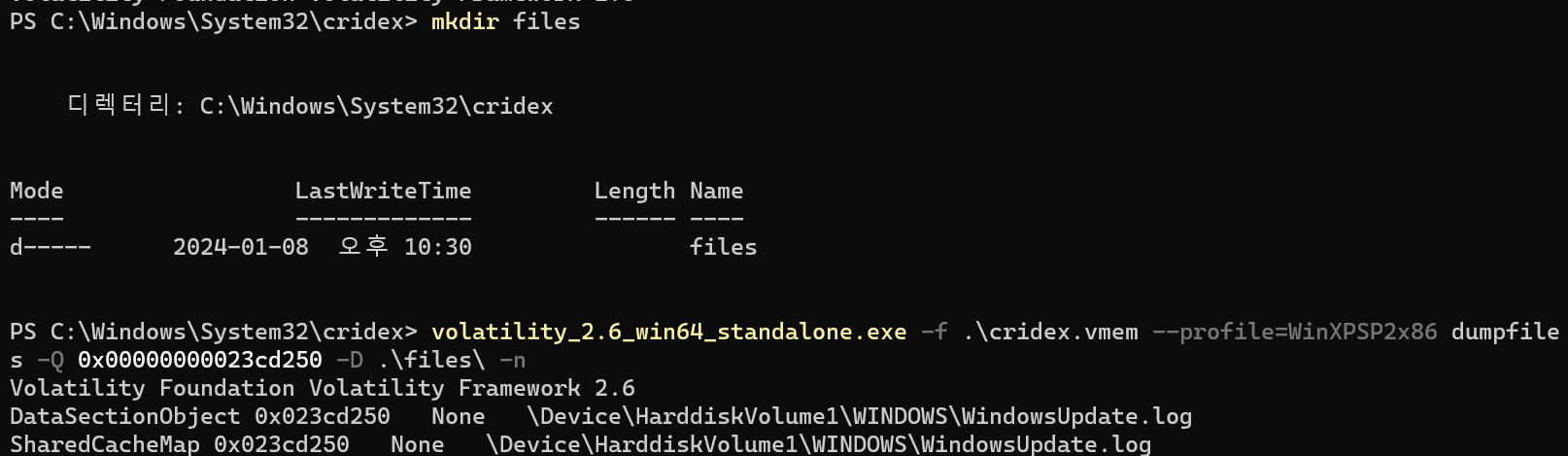

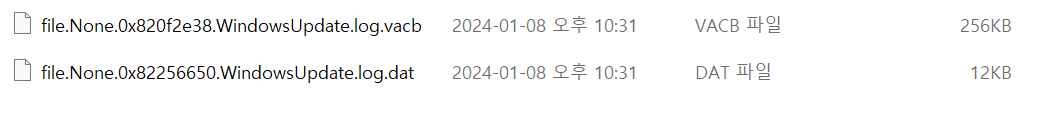

- dumpfiles: 파일을 덤프, 옵션으로 메모리 주소-> dumpfiles -Q 오프셋, 프로세스->dumpfiles -p PID(해당 프로세스 사용하는 모든 파일 뽑아줌) 줄 수 있음

->의심스러웠던 파일의 오프셋 확인하기

->의심스러웠던 파일의 오프셋 확인하기

- 메모리 내에 프로그램(reader_sl.exe)을 추출한 것

- 메모리 내에 프로그램(reader_sl.exe)을 추출한 것

->virustotal에 넣어보기-> 딱히 의심스러운 파일을 찾지 못함

network 관련

- netscan: Windows 7 이상, TCP/UDP프로토콜로 이루어지는 모든 통신을 조회, IPv4/IPv6도 지원, Listening(소켓 열림)/Established(소켓 통신)/Closed

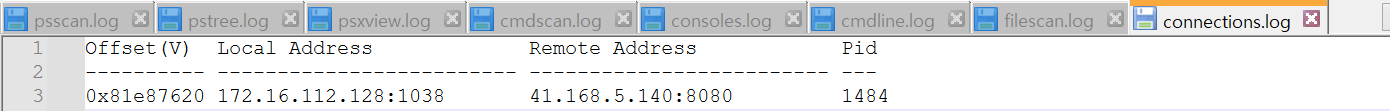

- connections: 연결된 TCP 통신만 출력

- Sockets: TCP/UDP 포함 모든 프로토콜, 현재 Listening 상태에 있는 소켓 출력

-8080 포트로 1484 프로세스로 함-> explore.exe임을 확인할 수 있음-> explorer.exe 밑에 있는 reader_sl.exe도 다시 의심스러워짐(exlporer.exe가 너무 크기 때문에 reader_sl.exe 먼저 확인하기)

-8080 포트로 1484 프로세스로 함-> explore.exe임을 확인할 수 있음-> explorer.exe 밑에 있는 reader_sl.exe도 다시 의심스러워짐(exlporer.exe가 너무 크기 때문에 reader_sl.exe 먼저 확인하기)

프로세스 세부 분석

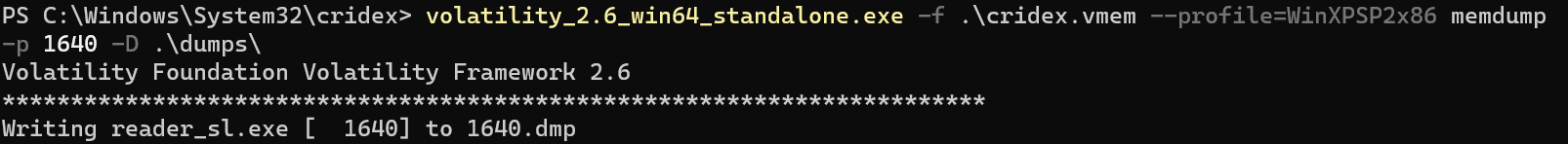

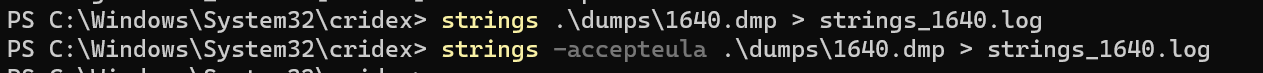

- memdump: 전체 메모리 영역 중 특정 프로세스의 메모리 영역을 덤프->strings 사용(의미있는 문자열 출력)

- procdump: 프로세스의 실행파일을 추출

-memdump: 파일 오프셋을 뽑아냄, reader_sl.exe의 메모리 영역을 1640.dmp라고 저장함

-memdump: 파일 오프셋을 뽑아냄, reader_sl.exe의 메모리 영역을 1640.dmp라고 저장함

->쓰레기 데이터가 많이 있으므로 좀 더 간결하게 보기 위해 strings 사용

-이전에 찾은 reader_sl.exe가 진짜 있는지 보기 위해 ip 주소 찾기

-이전에 찾은 reader_sl.exe가 진짜 있는지 보기 위해 ip 주소 찾기

->여러 주소가 나옴

reader_sl.exe-> 취약점으로 인해-> URL 접속->은행 관련 피싱

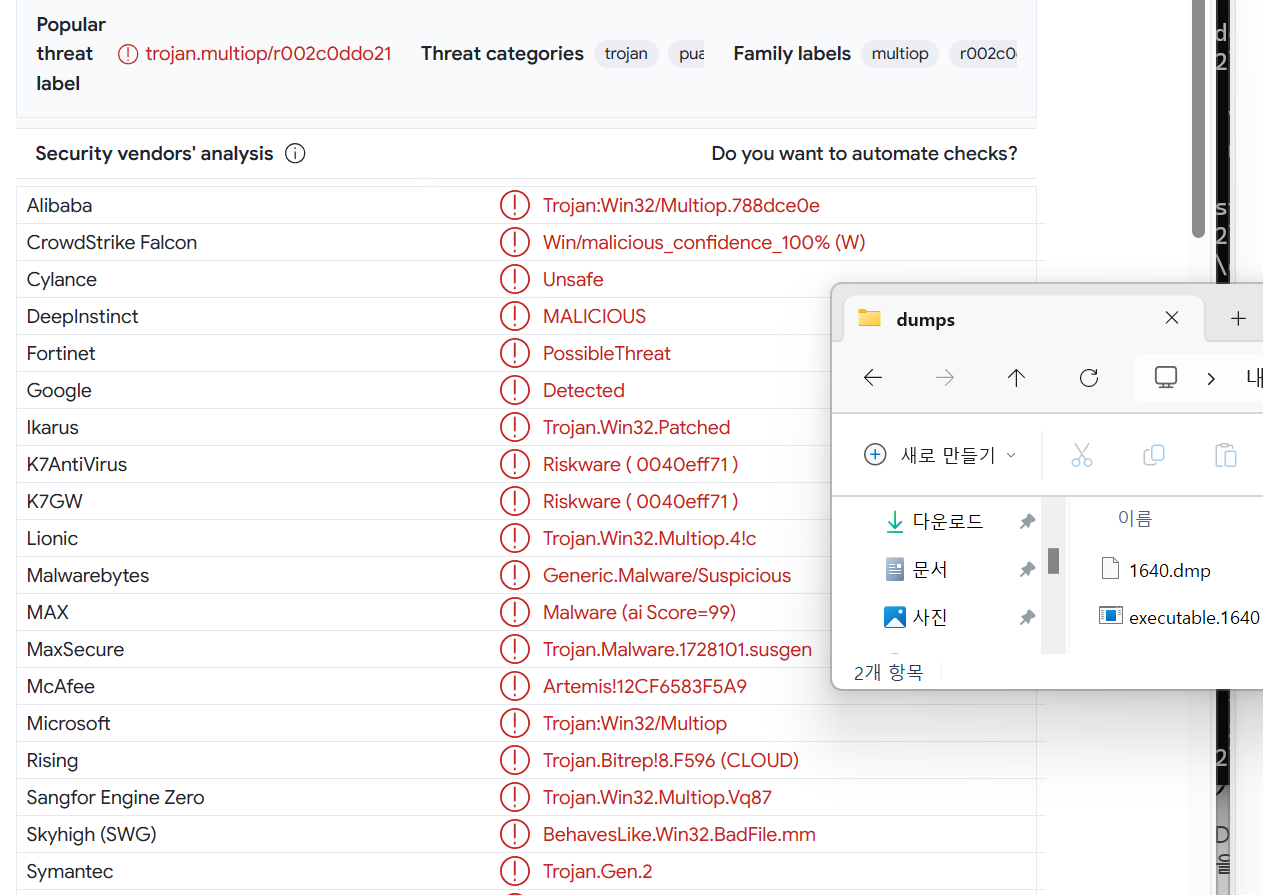

procdump 실행

- 프로세스 내부에서 직접 뽑아냄, procdump를 통해 뽑아낸 파일은 실제로 실행됐던 .exe

- 프로세스 내부에서 직접 뽑아냄, procdump를 통해 뽑아낸 파일은 실제로 실행됐던 .exe

악성 프로그램 식별

- virustotal 주로 사용

- Windows Defender도 정확한 편