디지털포렌식

1.디지털 포렌식01

: 컴퓨터 범죄와 관련하여 디지털 장치에서 발견되는 자료를 복구하고 조사하는 법과학의 한 분야(+ 법과학=포렌식=과학수사, 디지털=컴퓨터 범죄(스마트폰, 인공지능 스피커, 보안장비 등 포함))• 해킹 등 컴퓨터(DDos, 랜섬웨어) 관련 범죄 뿐만 아니라 일반 범죄에서

2.포렌식02

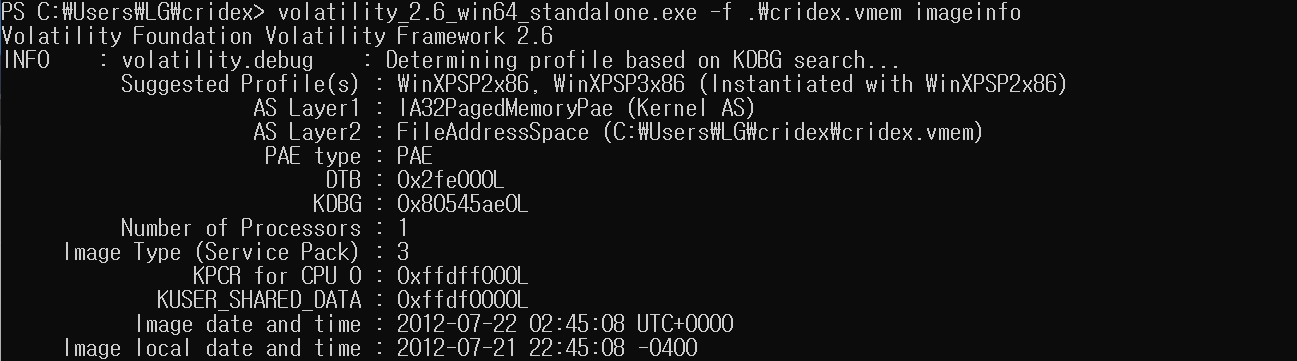

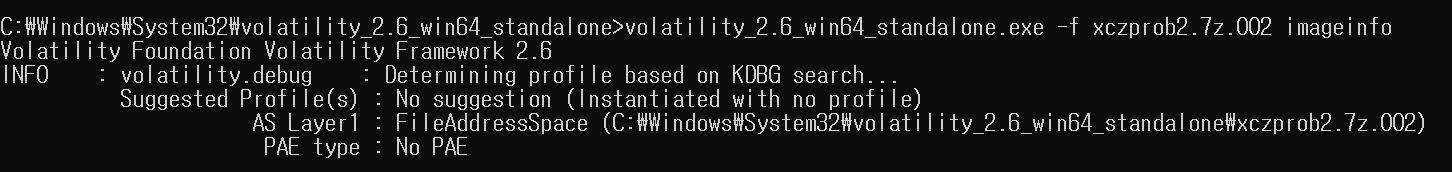

volatility: 메모리 관련 데이터 수집해주는 도구volatility -f <이미지>imageinfoimageinfo: 메모리 덤프를 보고 어느 운영체제의 메모리 덤프인지 판단

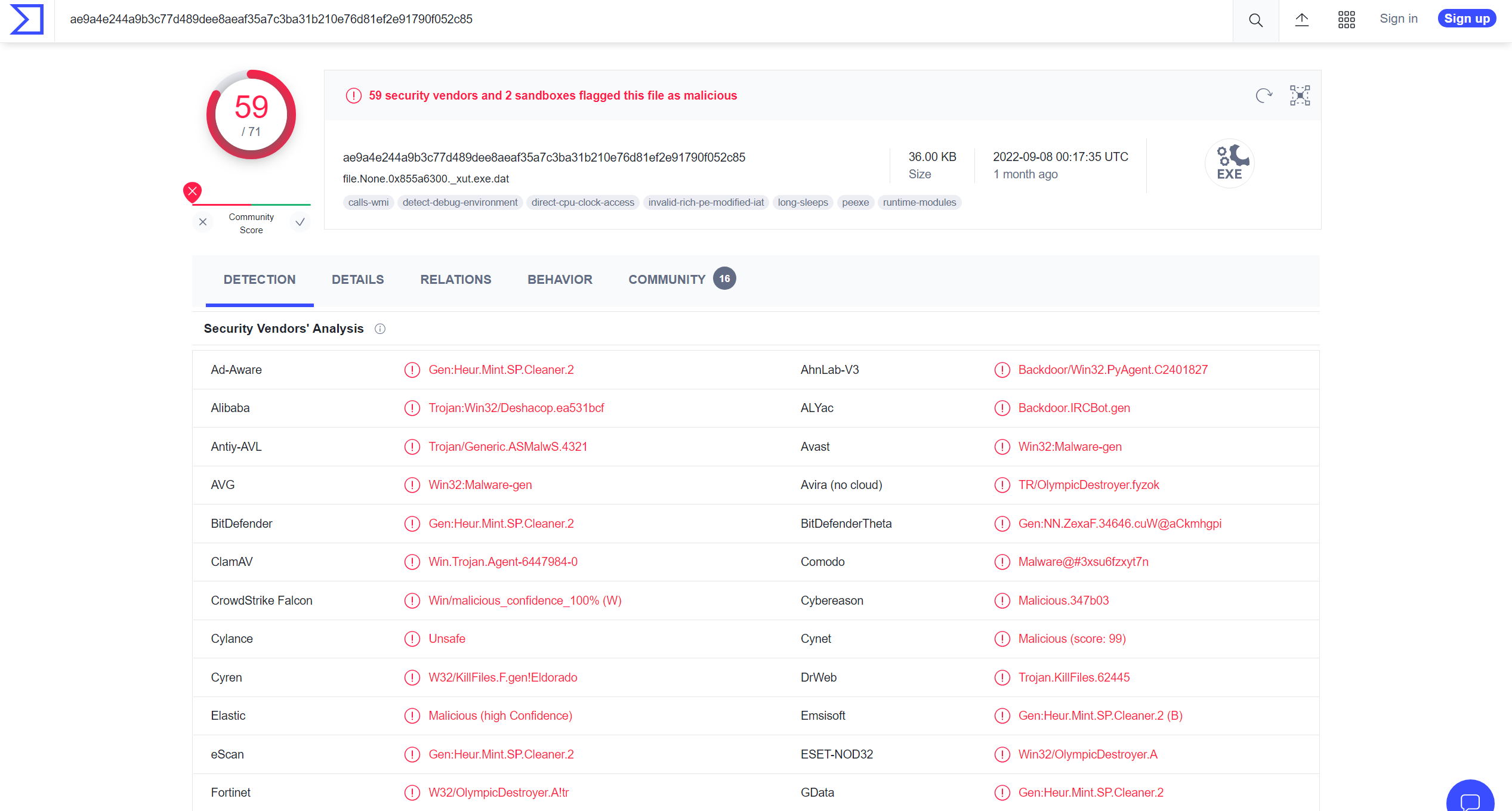

3.OlympicDestroyer -Volatility Contest 2018 풀이

내용: 개회식 열리기 전 날, 경기 일정 업데이트 메일 받음>>최초 감염 PC 메모리 덤프스피어 피싱: 특정 대상 정하고 하는 피싱..등단서\-첨부파일 V10 "Olympic_Session_V10" .xls (엑셀파일)\-메일을 통해 감염도구 실행- imageinfo,

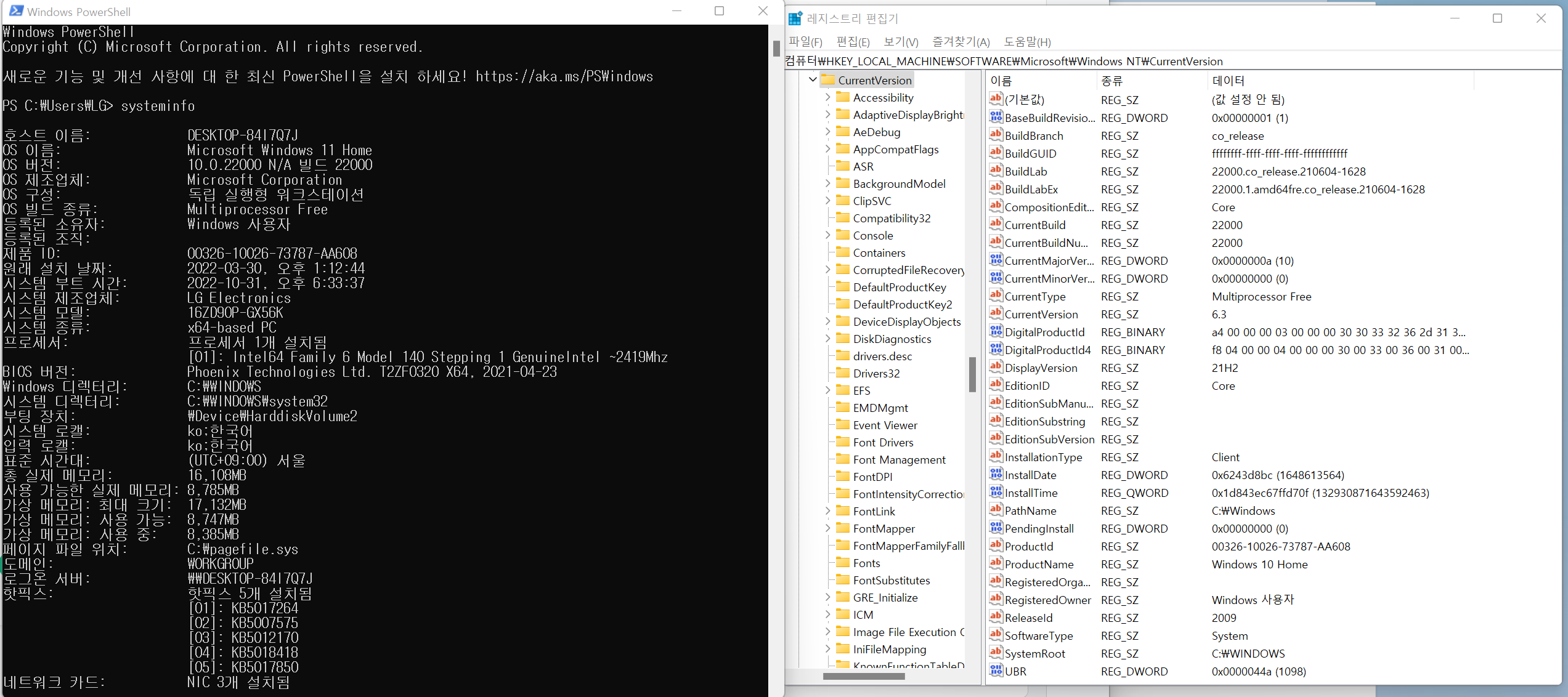

4.Windows 포렌식 개요 & Registry

Windows ArtifactWindows가 가지고 있는 특유의 기능들과 그 기능을 구현하는데 필요한 요소Windows의 사용자가 수행하는 활동에 대한 정보를 보유하고 있는 개체생성증거: 프로세스, 시스템에서 자동으로 생성한 데이터보관증거: 사람이 기록하여 작성한 데이

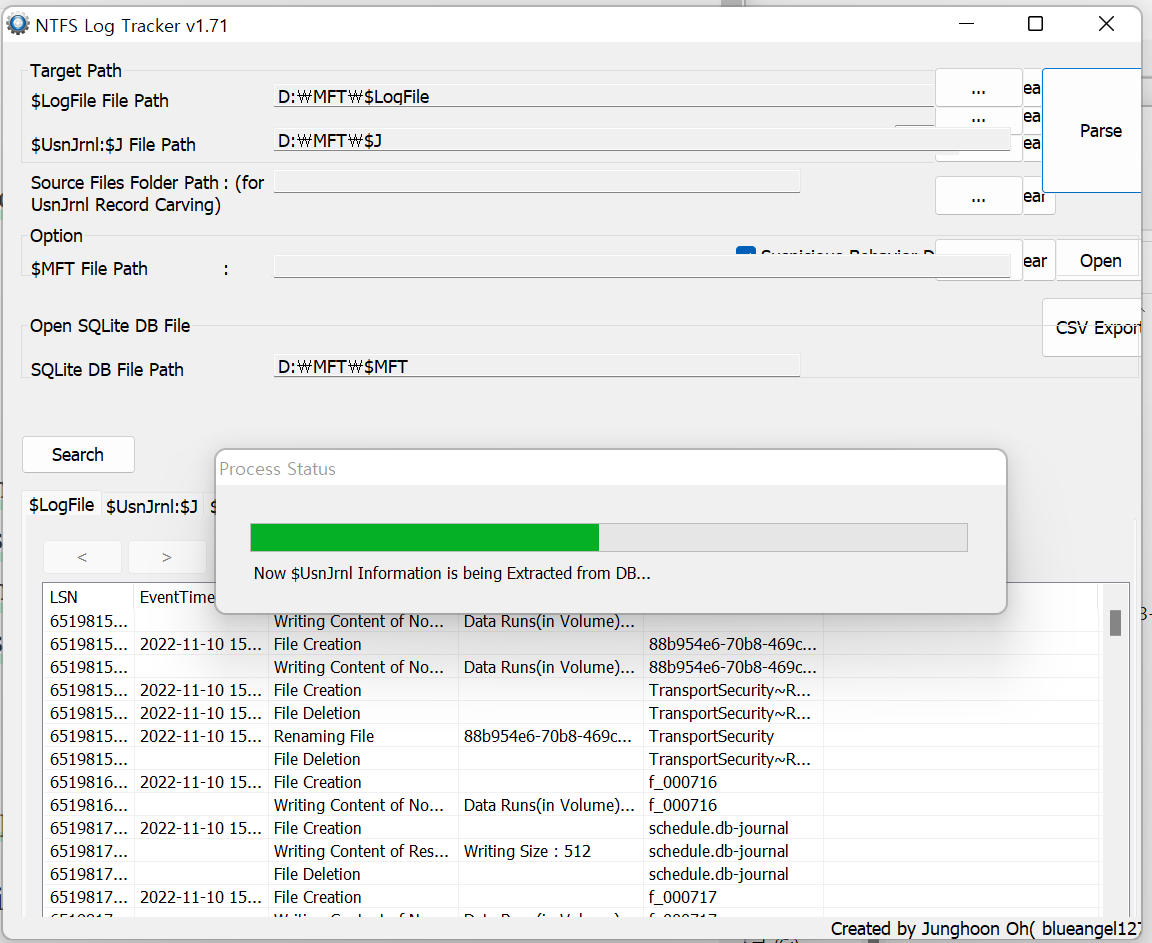

5.$MFT/$LogFile/$UsnJrnl/바로가기(.LNK)

$MFTMFT(Master File Table)• NTFS 파일시스템에서 파일, 디렉터리를 관리하기 위한 구조• 하나의 파일당 하나의 MFT 엔트리를 가짐• $MFT란 MFT 엔트리들의 집합\+NTFS: Windows가 쓰는 파일 시스템\+$: 윈도우에서는 시스템 파일

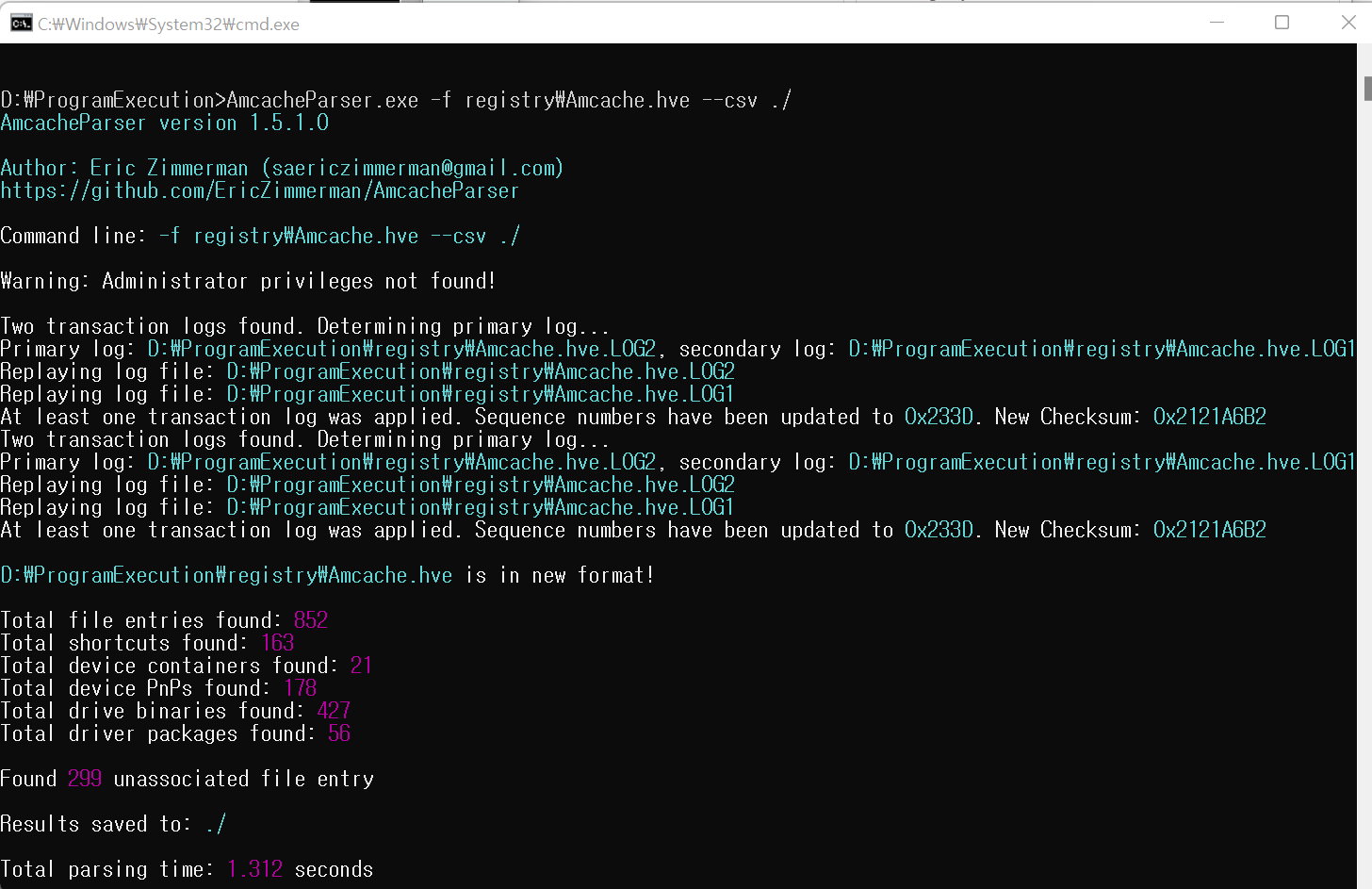

6.Jumplist/Prefetch/MUICache/AmCache&ShimCache 개념 및 실습

1. Jumplist 점프리스트란? • 최근 사용한 파일/폴더에 빠르게 접근하기 위한 구조 종류 • Automatic : 운영체제가 자동으로 남기는 항목 +프로그램 따로 설치하지 않아도 자동으로 남기는 항목. • Custom : 응용프로그램이 자체적으로 관

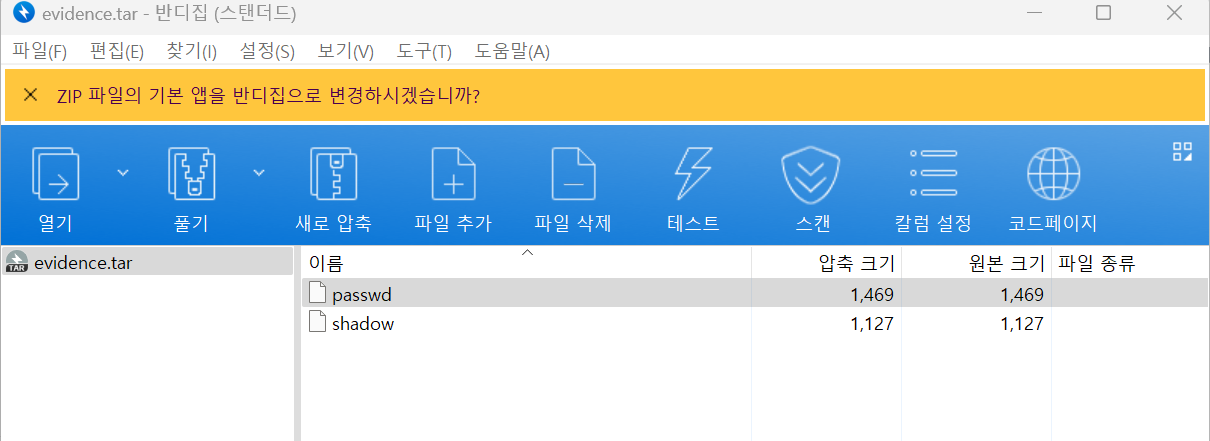

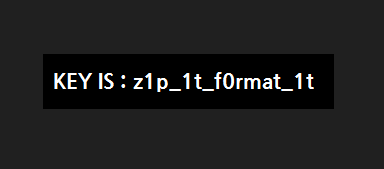

7.Digital Forensic Write Up01

문제에서 제시된 문제를 다운받으면 passwd와 shadow 파일이 있는 것을 알 수 있다. 파일을 열어 자세히 살펴보자.passwd 파일suninatas:x:1001:1001::/home/suninatas:/bin/sh \->아이디:패스워드:UserID:GroupID

8.포렌식03

우리는 Process Name, PID, Port 넘버, Process 실행시간(week-Moth-Day-Hour:Min:Sec-Years)를 알아내야 한다.imageinfo가장 먼저, volatility의 imageinfo를 통해 메모리 덤프의 운영체제를 확인해볼 수

9.포렌식05

한가위 비디오를 찾아달라고 한다. 문제 이름도 video_in_video인 것을 보아하니 비디오를 찾는 문제인거 같다.문제 파일을 다운 받고 확인해보니, 한 장의 사진 파일이 있었다.해당 사진을 HxD에 넣어서 분석해본다. 시그니처와 확장자명을 통해서 jpeg 파일인

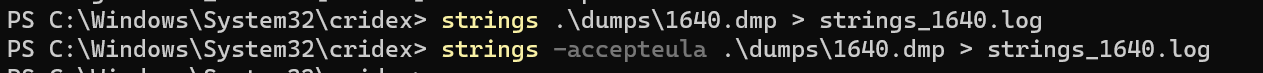

11.디지털 포렌식-MEM

도구 모음 Everything: 컴퓨터 전체에 대한 인덱스 생성, 파일 찾기(검색/위치)에 유용 sysinternal suite: 도구 모음-strings, procexcp, procmon ftk imager: 디스크 이미지 관리 autopsy: 디스크 이미지+추가 기