1. Volatility

- volatility: 메모리 관련 데이터 수집해주는 도구

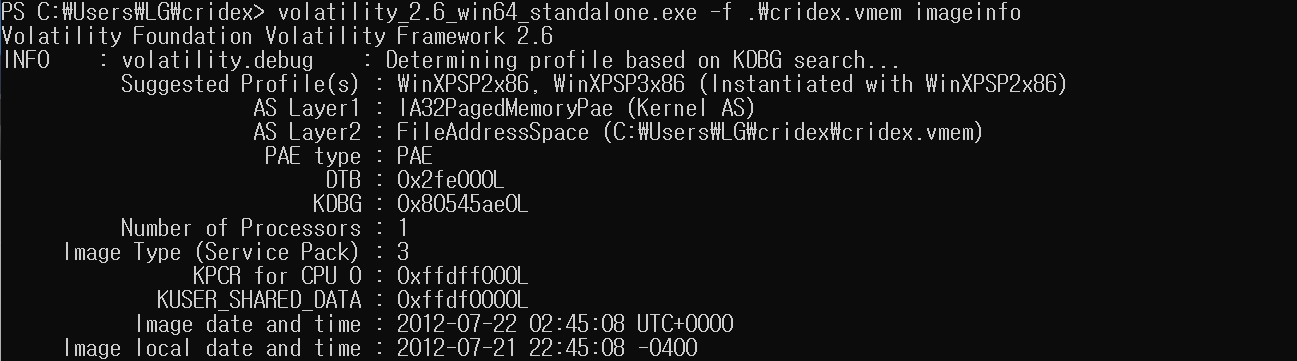

volatility -f <이미지>imageinfo

- imageinfo: 메모리 덤프를 보고 어느 운영체제의 메모리 덤프인지 판단

아래 도구들을 이용해 의심스러운 프로세스들의 목록 확인하기.

-

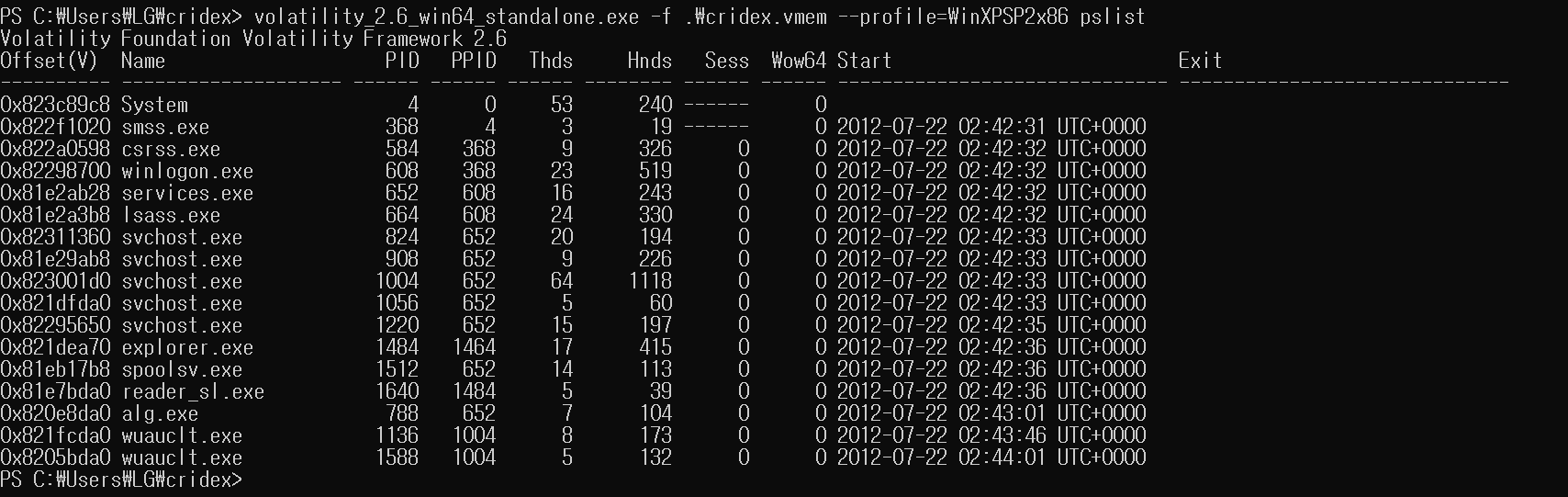

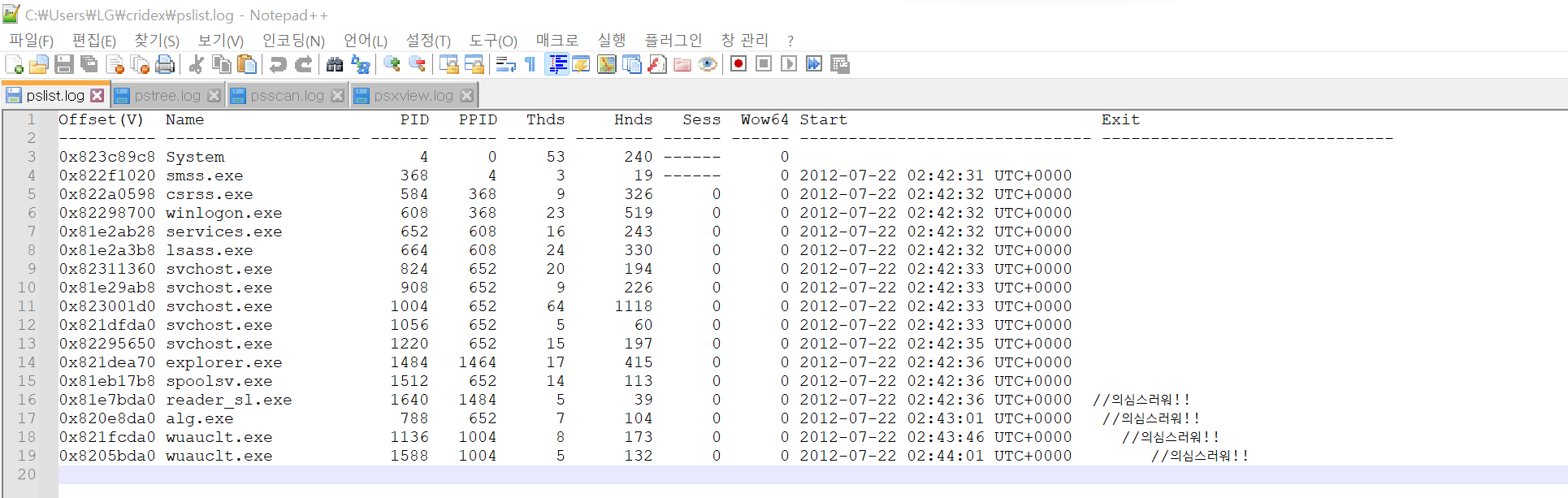

plist: 프로세스들의 리스트를 출력.

-

psscan: 숨긴 프로세스를 볼 수 있음.

-

pstree: PID, PPID 기반으로 구조화해서 보여줌.

(+PiD: Process iD, PPid: Parent's PiD) -

psxview: pslist, psscan을 한눈에 볼 수 있음, 숨김 프로세스 찾는 데에 사용.

(+로그 값이 길어지므로 'pslist > pslist.log' 형태와 같이 파일로 화면 출력 내용 저장되게 함. Notepad++ 이용해 해당 파일들 모두 확인하기.)

=> aodbe>PDF>PDF 문서를 통한 악성코드가 많으므로 reader_sl.exe 파일 의심.

-

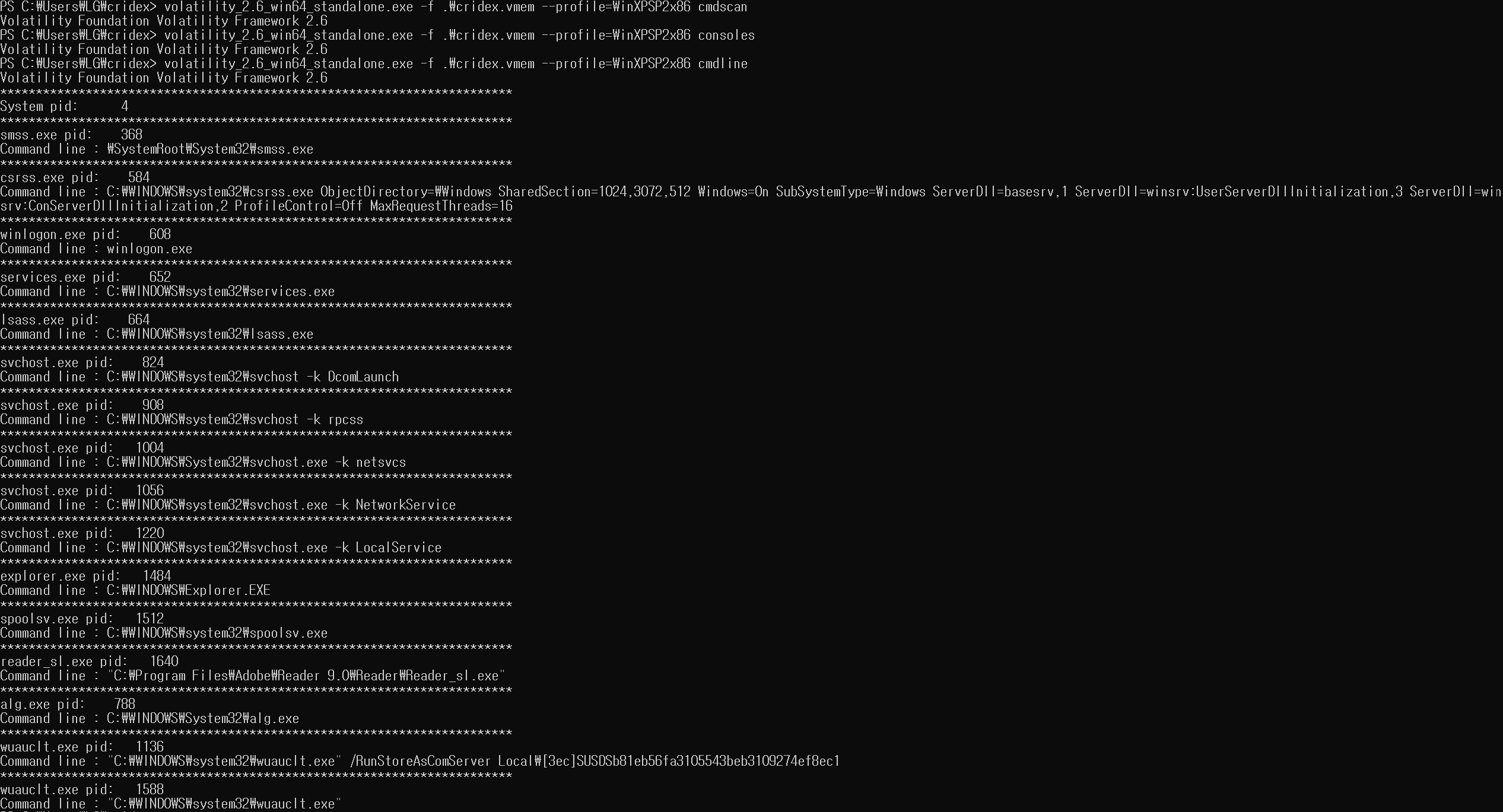

cmdline: 프로세스가 실행될 때 인자값

-

cmdscan: 콘솔에 입력한 값들을 실제로 볼 수 있음

-

consoles: 콘솔에서 입력&출력한 값들을 실제로 볼 수 있음

의심되는 reader_sl.exe 파일 확인해보기

-

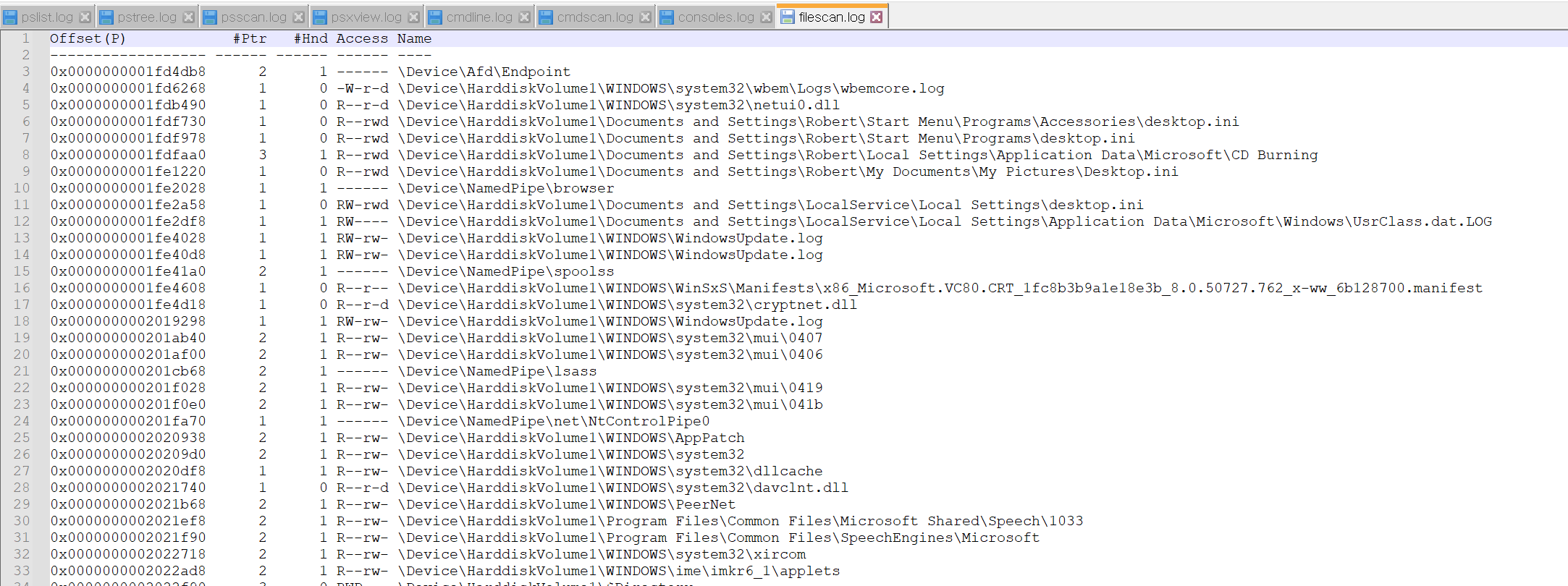

filescan: 메모리 내에 존재하는 모든 파일에 대한 정보

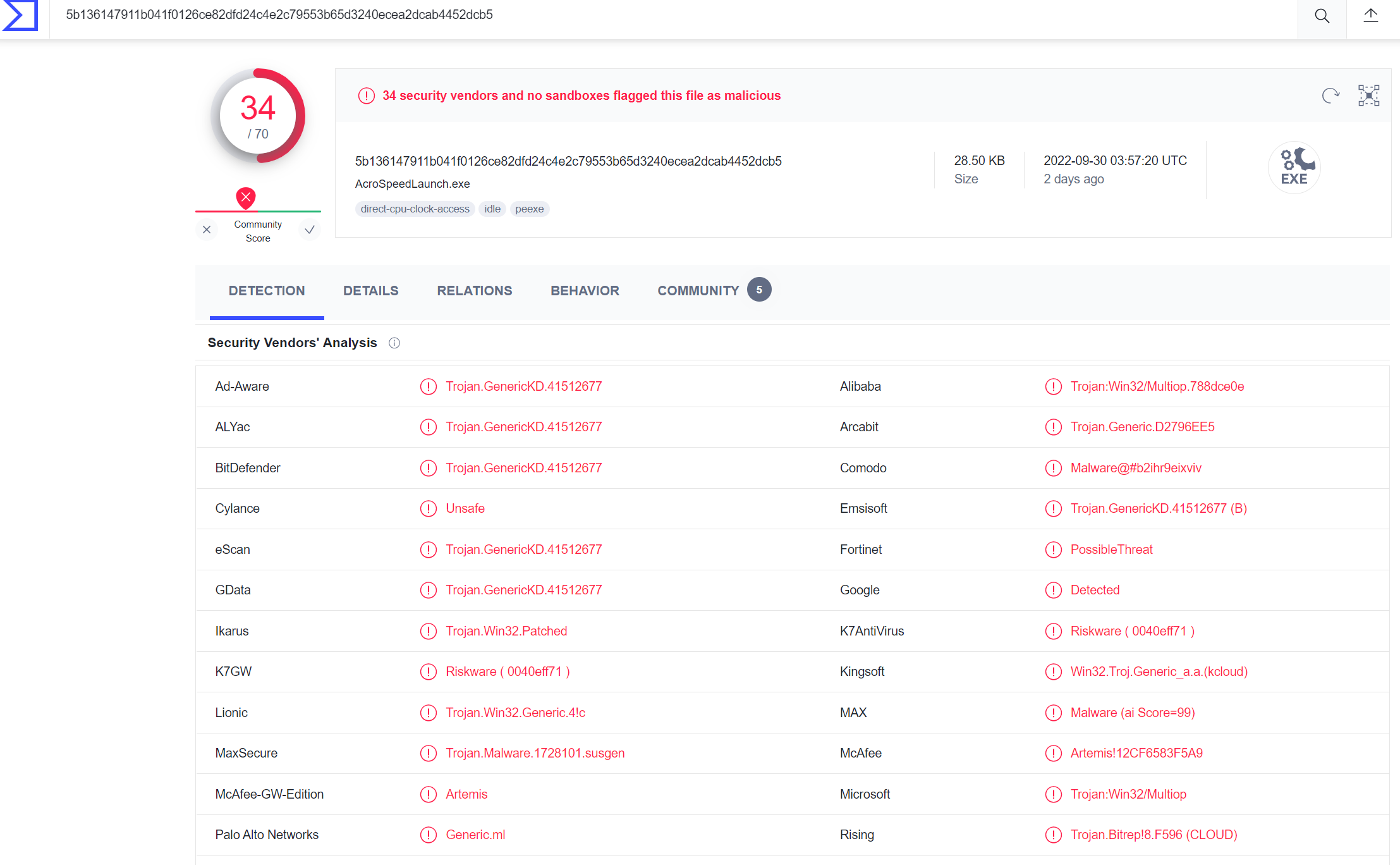

->filescan 통해 reader_sl.exe 파일의 Offset 값 확인

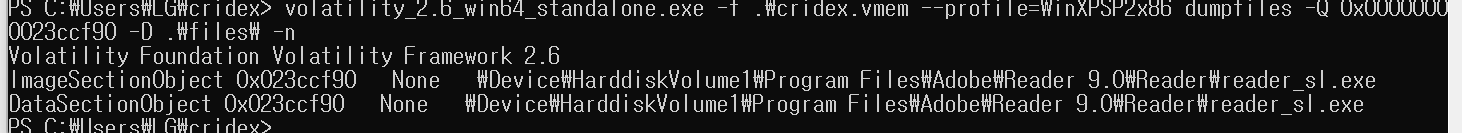

->dumfiles로 reader_sl.exe 파일 추출

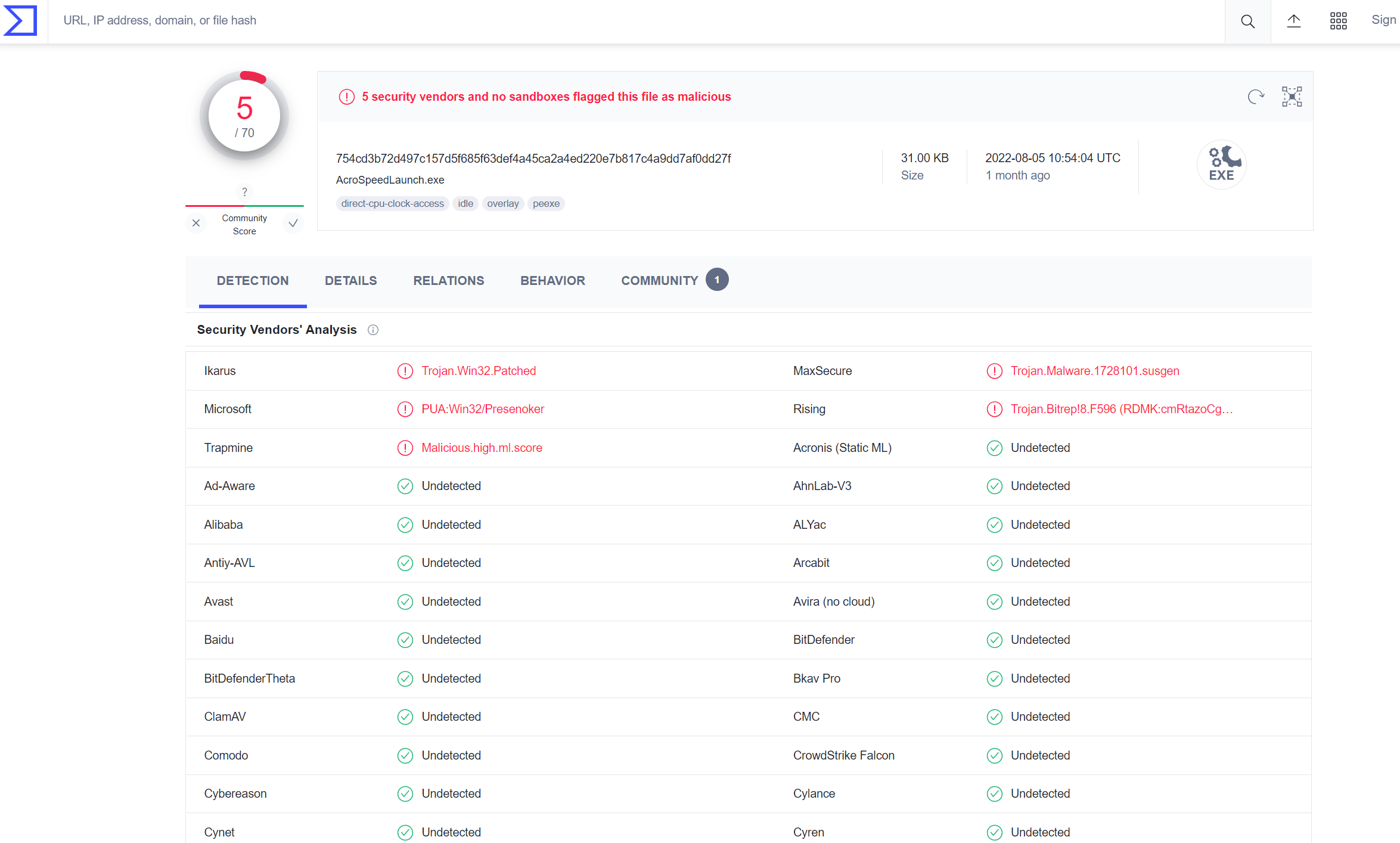

-> virustotal에 추출된 파일 검사

-

dumpfiles: 프로세스의 메모리 덤프 추출>strings로 변환해서 키워드 검색

네트워크 정보 확인하기

-

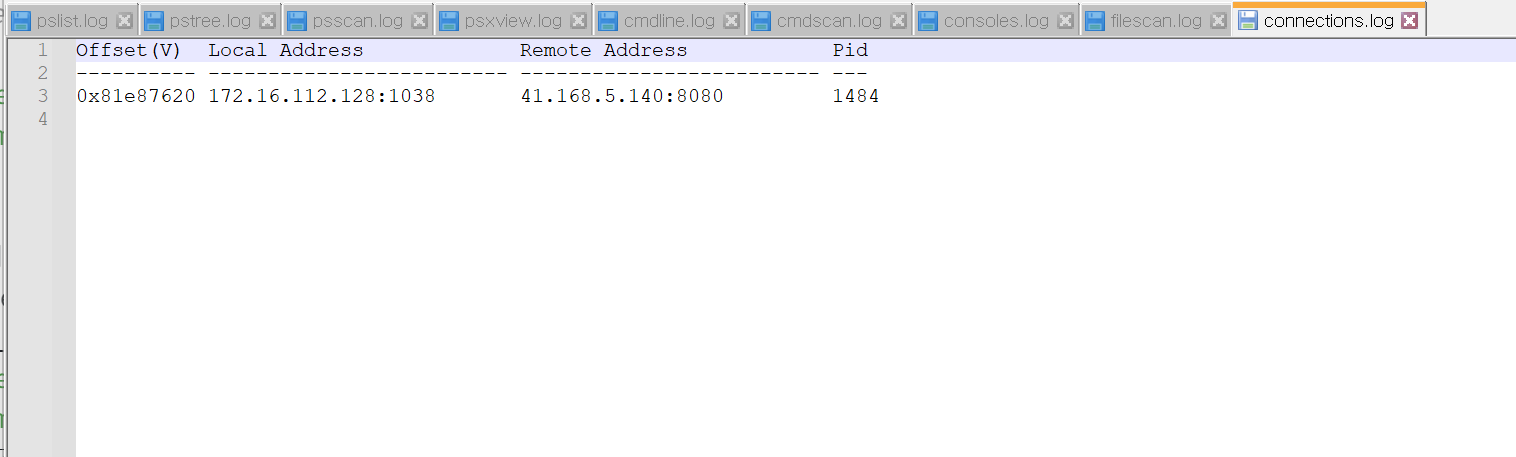

connections: "현재 연결된" TCP 통신에 대한 정보

-

sockets: 응답받기를 기다리고 있는 모든 프로토콜에 대한 socket 정보

=> netscan(윈도우 7부터)

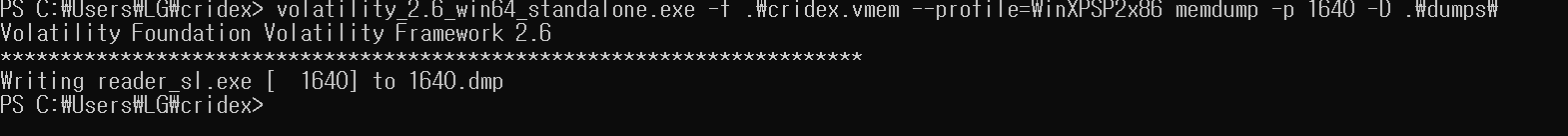

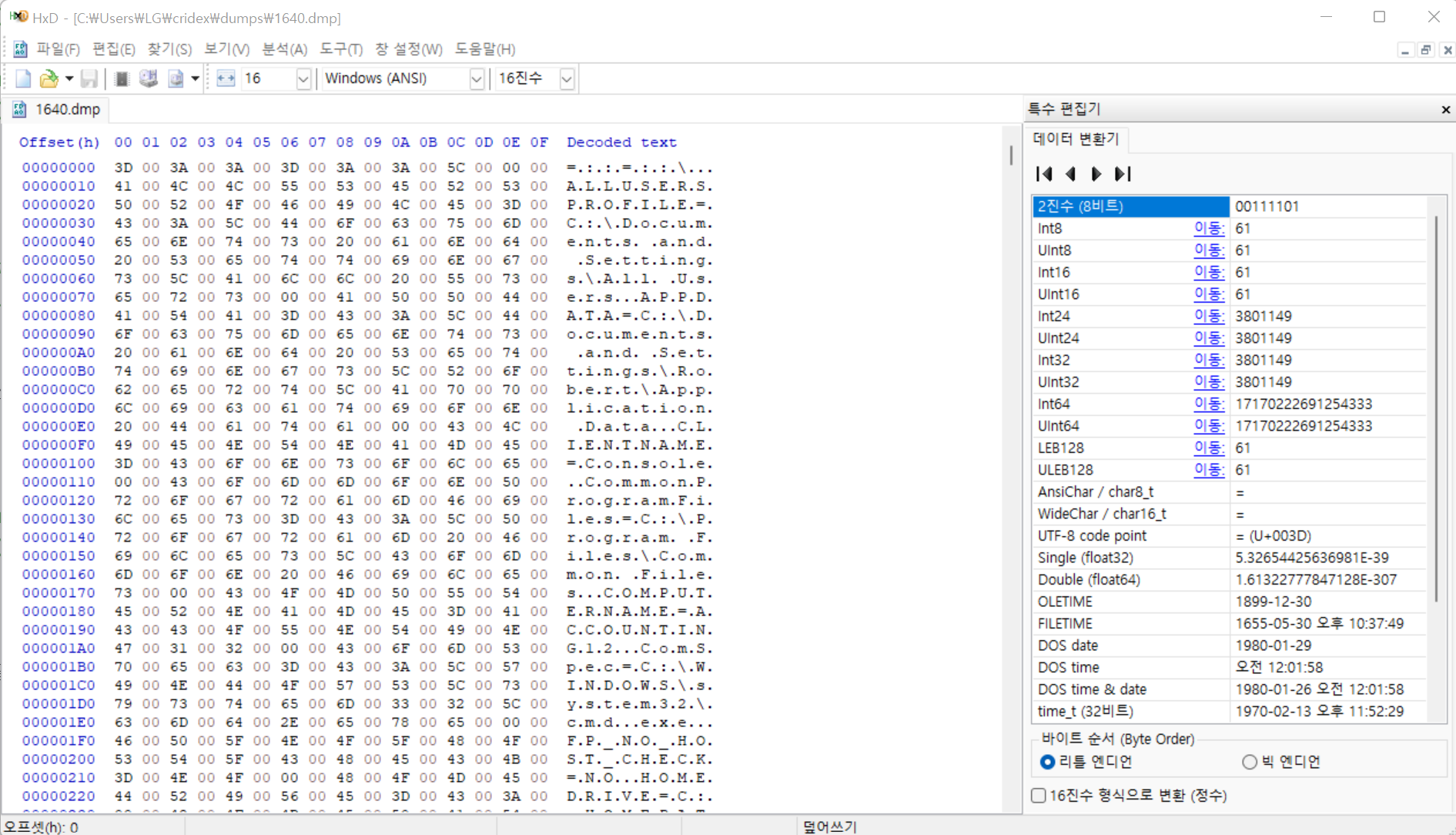

메모리 덤프

-> 추출된 파일 HxD 통해 확인

- 'strings' 통해 connections에서 확인한 주소 통해 의심되는 내용 확인

=>위험 파일임을 알 수 있음.

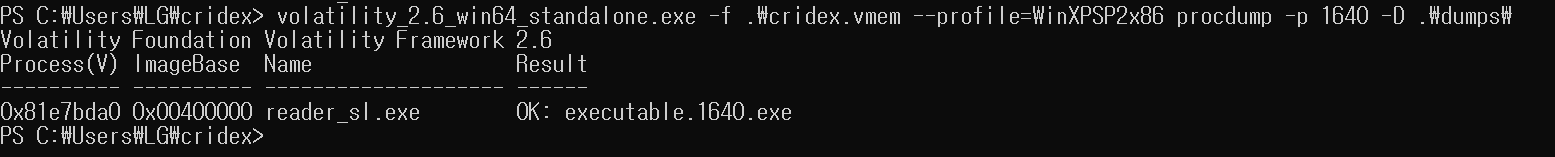

다른 방법: procdump 이용

-

procdump: 프로세스의 exe 파일 추출

->추출된 파일 virustotal에서 확인

=>위험 파일임을 알 수 있음.

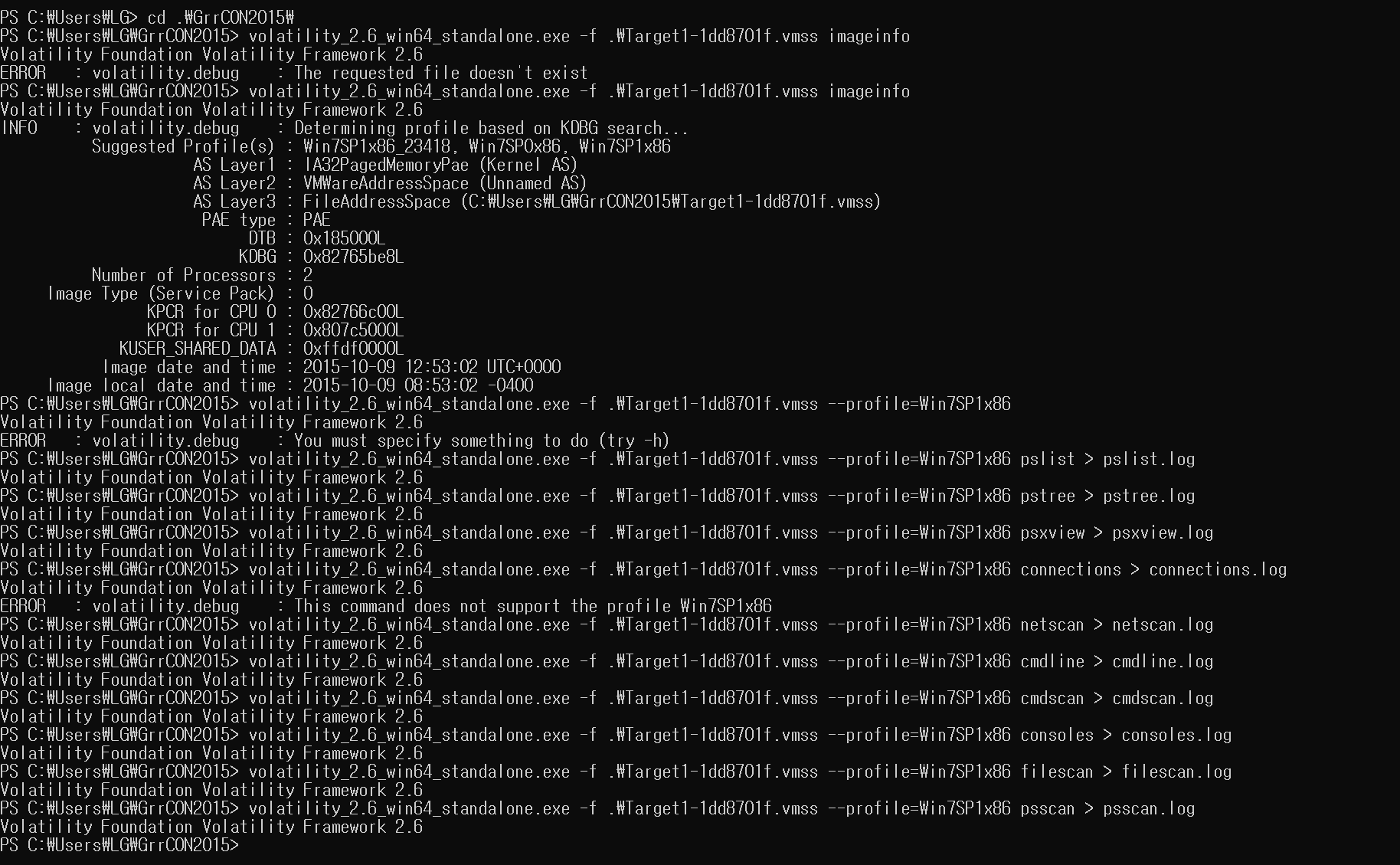

2. GrrCON2015 #1

- imageinfo, pslist, psscan, pstree, psxview, connections, netscan, cmdline, cmdscan, consoles, filesscan 진행

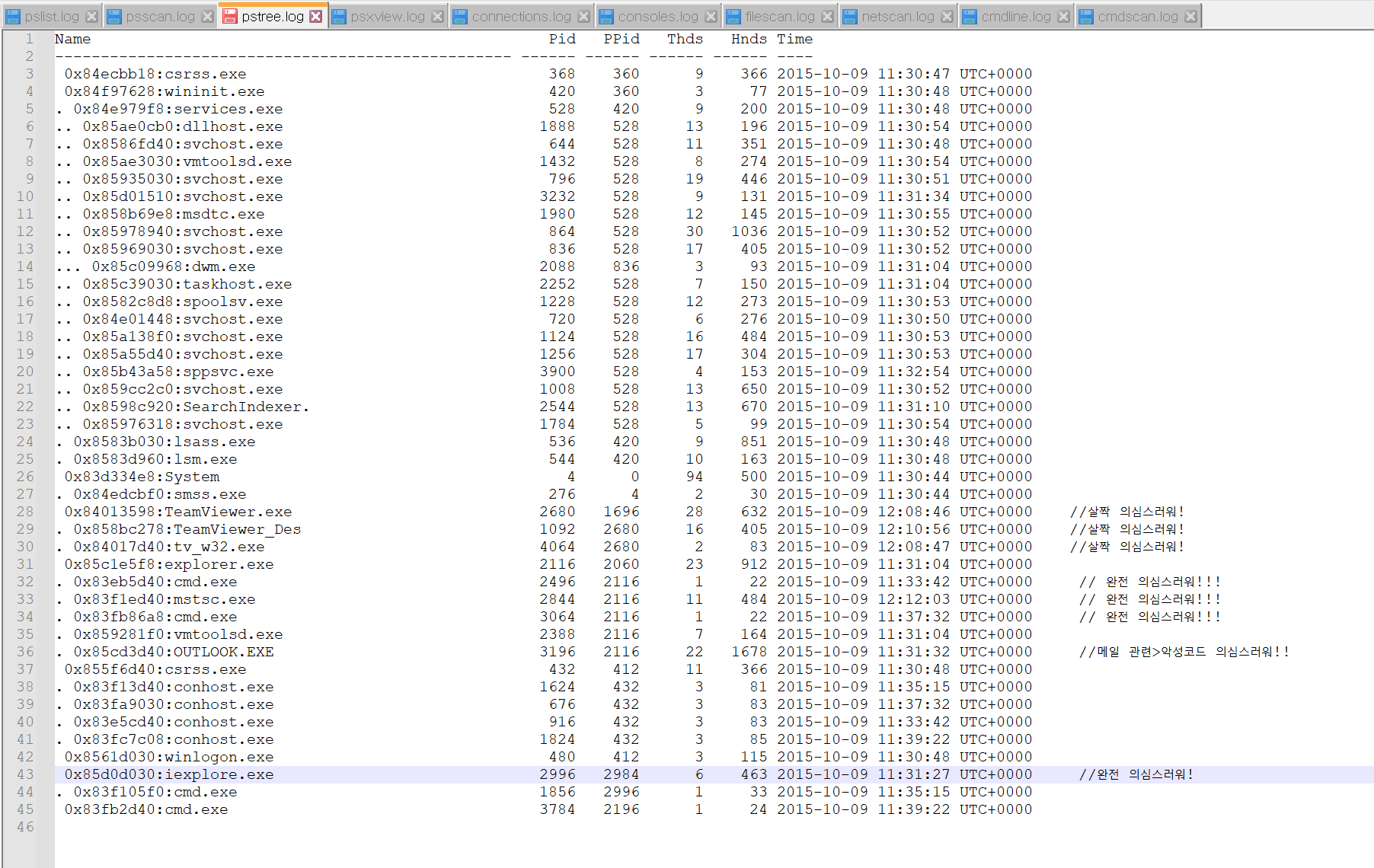

- 의심스러운 파일 확인하기

-TeamViewr와 하위 파일 조금 의심

-mstsc.exe: 원격 프로그램이므로 의심

-explorer.exe가 cmd(명령 프롬포터).exe 여는 것 의심

-OUTLOOK.EXE: 메일 관련 악성코드 많음

-iexplorer.exe가 cmd(명령 프롬포터).exe 여는 것 의심

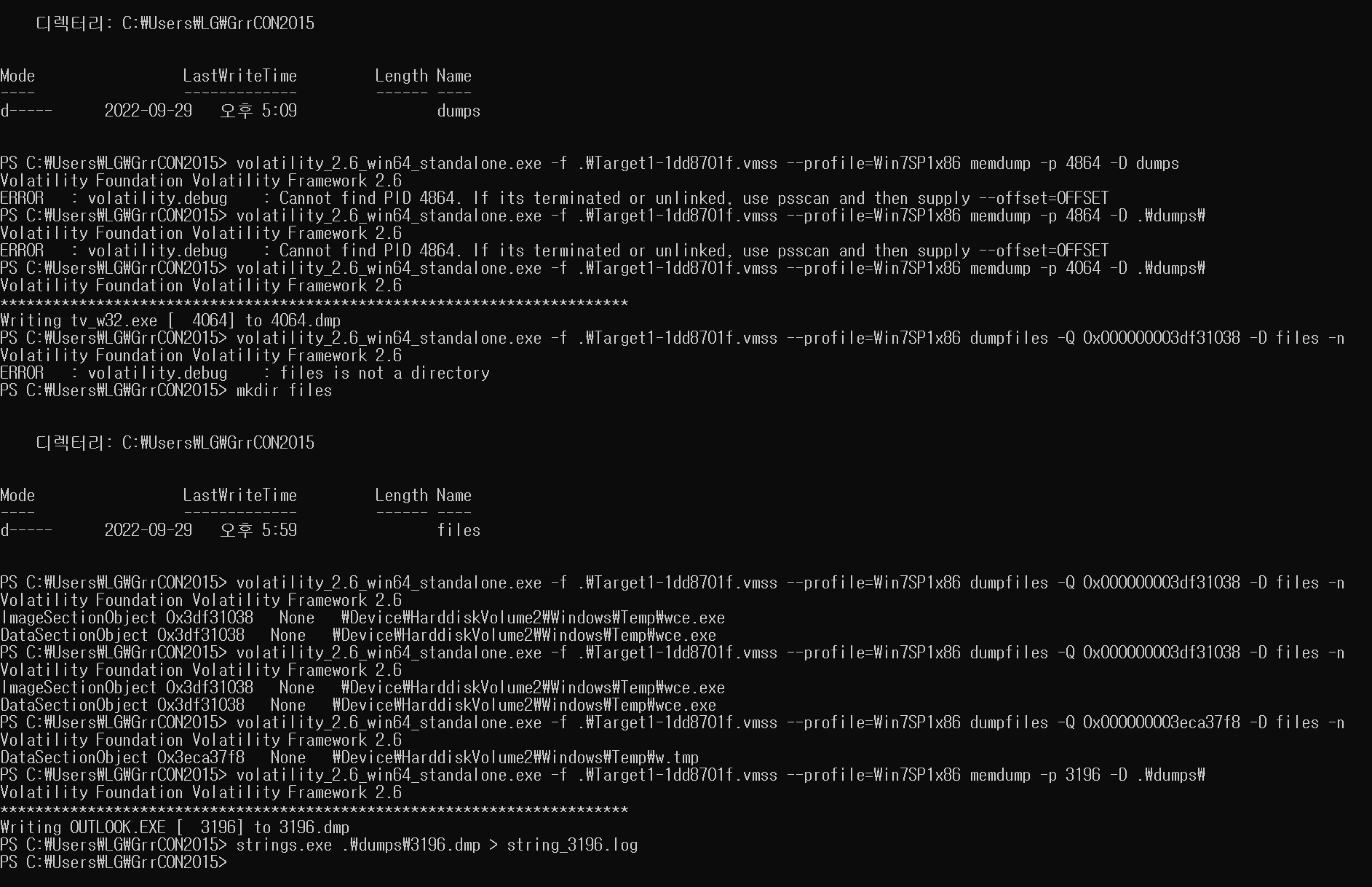

- 메모리 덤프, strings 명령어 실행.

확인한 내용 정리

-outlook.exe : 메일>메모리 덤프 > 메일 원본 > URL.exe, .pdf, .docx, .xlsx 로 메일 내용 확인

-outlook 메일 > AnyConnectionInstaller.exe > wce.exe w.tmp(관리자 패스워드) >(C:\Window\Temp\wce.exe . w.tmp) virus total 확인 후 악성 맞음 확인

-tv_w32.exe > teamviewer.exe 여러가지 확인 > 깨끗

-iexplorer.exe