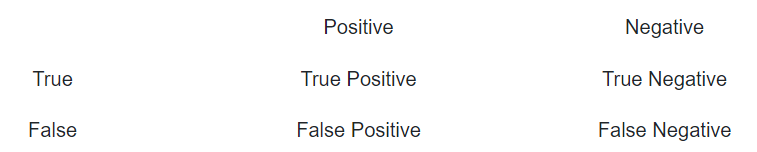

정탐 & 오탐 & 미탐

-

True : 옳게 판단

-

False : 잘못 판단

-

Positive : 긍정적, 공격이 아닌 것

-

Negative : 부정적, 공격

-

정탐 : TP(True Positive), TN(True Negative) : 공격이 아닌것을 아닌것으로 옳게 판단,공격을 공격으로 판단

-

오탐 : FP(False Positive) : 공격이 아닌 것을 공격인 것으로 잘못 판단

-

미탐 : FN(False Negative) : 공격을 공격이 아닌 것으로 잘못 판단(치명적)

악성코드 개요

악성코드란?

-

사용자와 시스템이 의도하지 않은 악성 행위를 하거나 사용자와 시스템에 악영향을 끼치는 코드를 말함.

-

대표적인 7가지

- 바이러스

- 웜

- 루트킷 (트로이목마, 백도어)

- 랜섬웨어

- 애드웨어

- 스파이웨어 (키로거)

- 봇넷 (botnet)

바이러스

바이러스란?

- 다른 프로그램 혹은 실행 코드를 숙주로 삼아 스스로를 복제함으로써 컴퓨터를 감염시키거나 퍼지는 악성 프로그램 혹은 코드를 말함.

특징

- 인터넷이나 네트워크 또는 플로피 디스크, CD, DVD, USB 드라이브와 같은 이동식 매체를 통하여 바이러스를 전파할 수 있다.

- 컴퓨터 프로그램이나 실행가능한 부분을 변형시켜 그곳에 자신을 변형 혹은 복사시킬 수 있는 명령어들의 집합이라고 보면 된다.

사례 (안젤리나 바이러스)

- 1994년 1월 5일 처음 발견된, 폴란드에서 만들어진 것으로 추정되는 컴퓨터 바이러스의 일종으로 분류상으로는 부트 바이러스

- 플로피 디스크나 하드 디스크의 부트 섹터에 자신을 덮어씌우고 정상적인 부트 섹터를 다른 곳으로 날려버리며 기본 메모리를 1KB줄임.

- 감염된 부트 섹터 내에는 Greetings for ANGELINA!!!/by Garfield/Zielona Gora라는 문자열이 암호화되어 저장

웜

웜이란?

- 악성코드(Malware)의 감염 방식 중 하나로, 웜은 여러 단말기에 분산되어 퍼져 그 단말기들이 연결된 네트워크 전체에 부하를 일으키는 프로그램

특징

- 바이러스가 다른 실행 프로그램에 기생하여 실행되는 데 반해 웜은 독자적으로 실행되며 다른 실행 프로그램이 필요하지 않는다.

- 종종 컴퓨터의 파일 전송 기능을 착취하도록 설계

- 네트워크를 손상시키고 대역폭을 잠식하지만, 바이러스는 컴퓨터의 파일을 감염시키거나 손상시키지 않는다. 즉, 컴퓨터 자체에는 큰 영향을 끼치지 않음

사례

- 사세르 웜 : 서울 한 대형 병원에서 사세르 웜으로 인해 전산망 마비가 되어 업무 차질이 생김.

- 슬래머 웜 : 마이크로소프트의 데이터베이스 관리시스템인 SQL서버의 특정 포트를 이용해 MS SQL 서버를 공격하는 웜

루트킷(트로이 목마, 백도어)

루트킷이란?

- 사용자 모르게 PC 운영체제 권한에 접근할 수 있도록 하는 악성코드 키트

특징

- 정상적인 인증 과정을 거치지 않고 우회하여 운영체제나 소프트웨어에 접근할 수 있는 악성코드 집합으로 백도어,트로이목가 등이 포함된다.

- 직접적으로 악성코드의 효과를 내지는 않지만 이후의 다른 악성코드가 성공적으로 작동할 수 있게 환경을 구성

- 소셜 엔지니어링, 혹은 이전에 설치된(주로 프로그램 개발 과정에서 설치하고 삭제하지 않은) 백도어 프로그램이 이용

- 패치되지 않은 보안 취약점이 있는 프로그램은 백도어 공격의 매개 변수가 될 수 있음

- 스파이웨어나 애드웨어, 랜섬웨어 등을 함께 들여와 사용자에게 피해를 입힘

사례 (라자루스 루트킷)

- 취약한 드라이버 커널 모듈을 악용하여 기업의 보안 시스템 전반을 무력화

- 약한 드라이버 커널 모듈을 악용하여 직접적으로 커널 메모리 영역에 대해 읽기/쓰기 행위를 수행함으로서 안티바이러스(AV)를 포함한 시스템 내 모든 모니터링 시스템이 무력화

랜섬웨어

랜섬웨어란?

- 컴퓨터에 저장된 파일에 락을 걸고 몸값을 요구하는 악성코드

특징

- 랜섬웨어에 감염된 파일은 해커만이 풀 수 있도록 암호화되며, 비트코인 등을 대가로 지불해야만 잠금을 푸는 키를 받을 수 있음

- 예방과 치료, 복구가 모두 쉽지 않아 최악의 악성코드라 불리기도 함

- 스팸 사이트, 의심스러운 첨부파일, 소셜 엔지니어링(피싱,스미싱)등을 통해 감염

사례 (록빗 랜섬웨어)

- 2022년 6월에는 저작권법 위반 내용으로 사칭한 피싱 메일을 통해 RaaS유형의 록빗(LockBit)랜섬웨어가 유포

- 안랩에서 해당 랜섬웨어 공격을 분석한 결과, 첨부된 압축 파일을 풀면 PDF파일 아이콘을 위장한 실행 파일이 존재

- 해당 파일은 NSIS(Nullsoft Scriptable Install System)파일의 형태로 확인됐으며, nsi스크립트 내용을 보면 162809383의 데이터 파일을 디코딩해 재귀 실행과 인젝션으로 악성행위를 실해

애드웨어

애드웨어란?

- 프로그램 실행 중 광고를 보여주고, 해당 광고를 봄으로써 비용 납부를 대신하는 형태의 프로그램

특징

- 백신 프로그램을 사용해도 지속적으로 광고가 팝업되는 등 악성코드가 제거되지 않는 느낌이 든다면 백신을 우회하는 악성코드, 혹은 악성코드로 인식되지 않는 소프트웨어 때문이다.

- 기술적으로 악성코드의 범주에 들어가 있지 않지만 PUP(Potentially Unwanted Program)로 분류되어 PC 보안에 부정적인 영향을 미침

- 사용자를 무차별적으로 광고에 노출시킬 뿐만 아니라 다른 악성코드의 유포 수단이 되기도 함.

사례 (Wiseman Support 프로그램 서버를 해킹하여 수개월 이상 파밍 악성코드 유포)

- Wiseman Support 프로그램의 서버를 해킹하여 수개월 이상 은밀하게 파밍용 악성파일 전파통로로 악용

- Wiseman.exe 파일로 위장하거나 ad_숫자 폴더를 만든 후 하위에 변종 악성파일을 배포

스파이웨어(키로거)

스파이웨어(키로거)란?

- 사용자의 정보를 비밀리에 수집하여 제 3자에게 전송하는 악성코드

특징

- 스파이웨어가 수집하는 정보는 주로 방문한 웹사이트, 브라우저, 시스템 정보 및 IP주소 등 마케팅 수단으로 거래될만한 내용을 수집.

- 사용자가 누른 키를 기록하는 키로거 역시 스파이웨어의 한 종류로 ID와 패스워드, 카드번호 등을 수집하여 해커에게 전송

- 사용자의 동의 없이 몰래 설치

사례 (폐가수스)

- 본 목적 : 각종 앱과 장비로부터 민감한 정보를 수집하는 스파이웨어로 테러범과 중범죄자를 추적하기 위해 개발

- 의도와는 다르게 최근 해킹 피해를 본 이들 가운데 상당수는 민간인과 정치인들이었다는 점.

- 목표 스마트폰에 침투해 개인과 위치 정보를 입수하고 스마트폰의 마이크와 카메라를 몰래 조종할 수 있는 문제 발발

- 철통 보안을 내세우던 애플의 아이폰 역시 페가수스에 뚫림.

- 아이메시지로 아이폰에 침투해 통화 내용을 녹음하고 메시지, 이메일 기록에 접근하는 등 휴대전화에 들어있는 거의 모든 내용을 습득.

봇넷

봇넷이란?

- 악성코드인 봇에 감염된 PC들로 이루어진 네트워크

특징

- 봇에 감염된 PC는 해커에 의해 원격 조종될 수 있어 흔히 말하는 좀비 PC 상태

- 이들에게 명령을 내려 동시에 특정 호스트에 네트워크 요청을 보내도록 하면 트래픽 과부하가 발생하게 되는데 이를 DDoS(분산 서비스 거부 공격)

- 자신의 PC가 감염되거나 공격에 사용되어도 그 여부를 알기가 쉽지 않음.

사례 (Mozi 봇넷)

- 최근 러시아와 정보 공유를 통해 전 세계 72개국 사물인터넷(IoT) 장비 1만 1,700여대가 Mozi 봇넷이라는 악성코드에 감염

- 최신 소프트웨어를 사용하지 않는 장비 등을 공격해서 악성코드를 감염시킨 후 감염된 장비를 DDoS 공격을 위한 좀비 PC로 활용

- 제품 구매 당시 설정된 비밀번호를 바꾸지 않거나 제 3자가 쉽게 추측할 수 있는 비밀번호를 사용하는 장비가 주요 공격 대상