OWASP ZAP은 오픈 소스 웹 애플리케이션 보안 스캐너입니다

프록시 서버로 사용 시 https를 사용한 트래픽을 포함하여 프록시 서버를 경유하여 통과하는 모든 트래픽을 사용자가 조작할 수 있습니다

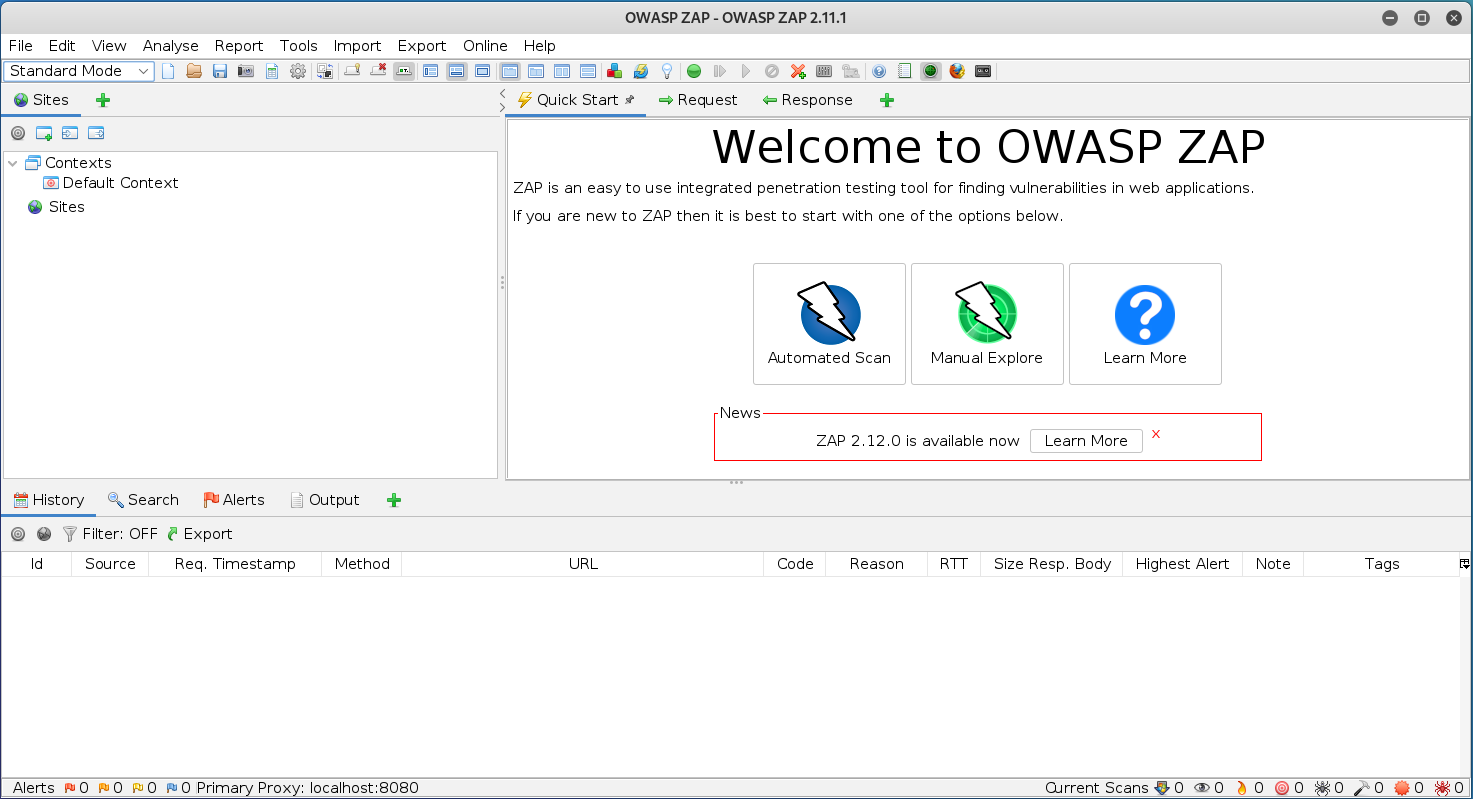

실행 시 다음과 같은 화면을 볼 수 있습니다

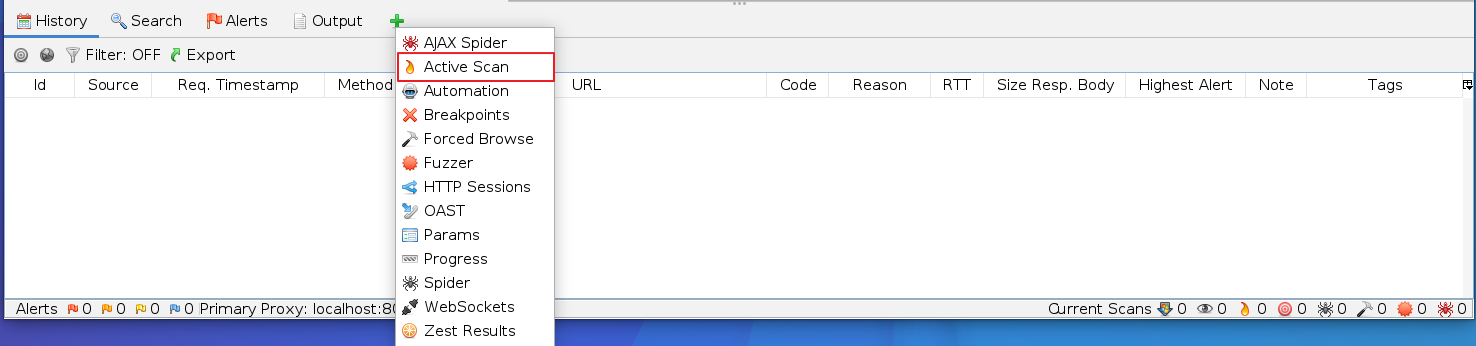

먼저 간단하게 Active Scan을 활용해봤습니다

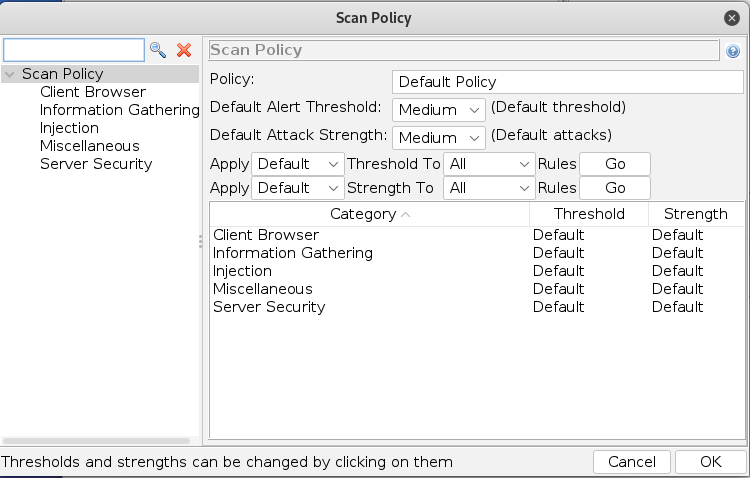

Active Scan시 사용할 정책도 설정이 가능합니다

- 새롭게 만들거나 수정이 가능

Default에서 설정을 확인했습니다

취약점을 스캔하는 동안 강도 등을 설정할 수 있으며 높을 수록 어렵게 취약점을 테스트합니다

처음으로 모두 기본값으로 설정했습니다

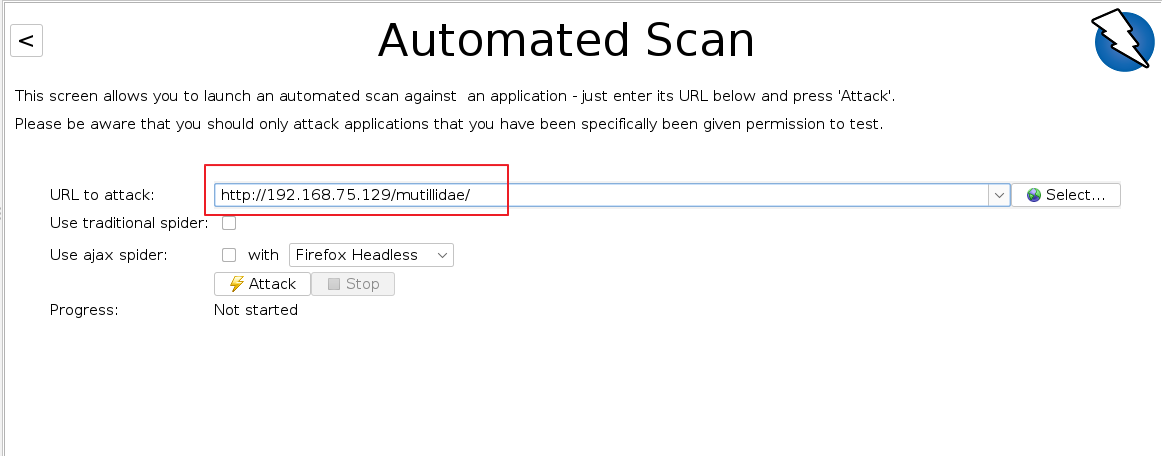

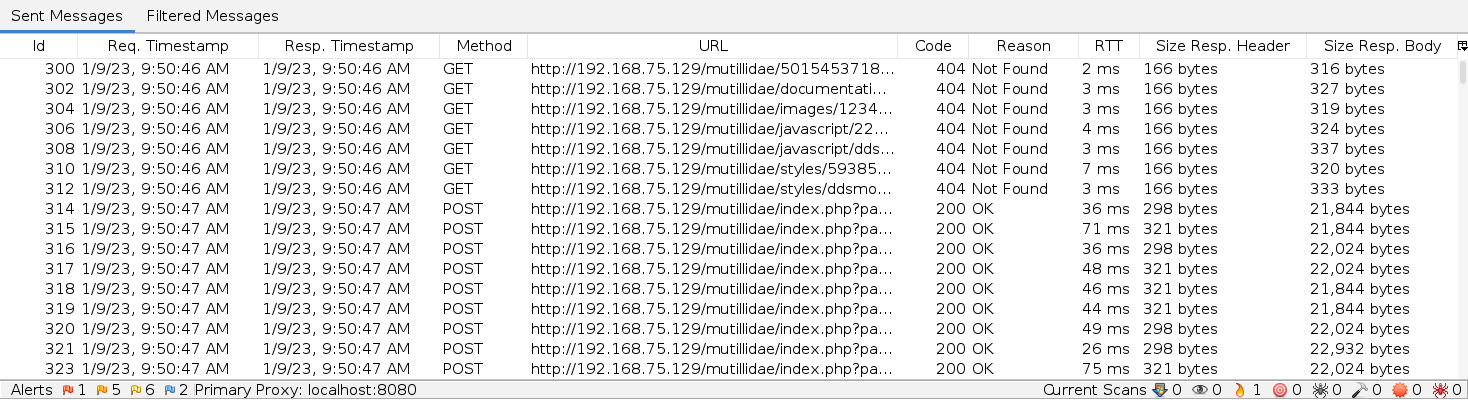

먼저 Mutillidae 서버로 취약점 스캔을 진행했습니다

간단하게 URL을 OWASP ZAP에 넣고 ATTACK 버튼을 누르면 끝입니다

하단에 보면 발견한 취약점들을 볼 수 있습니다

왼쪽부터 가장 심각한 취약점입니다

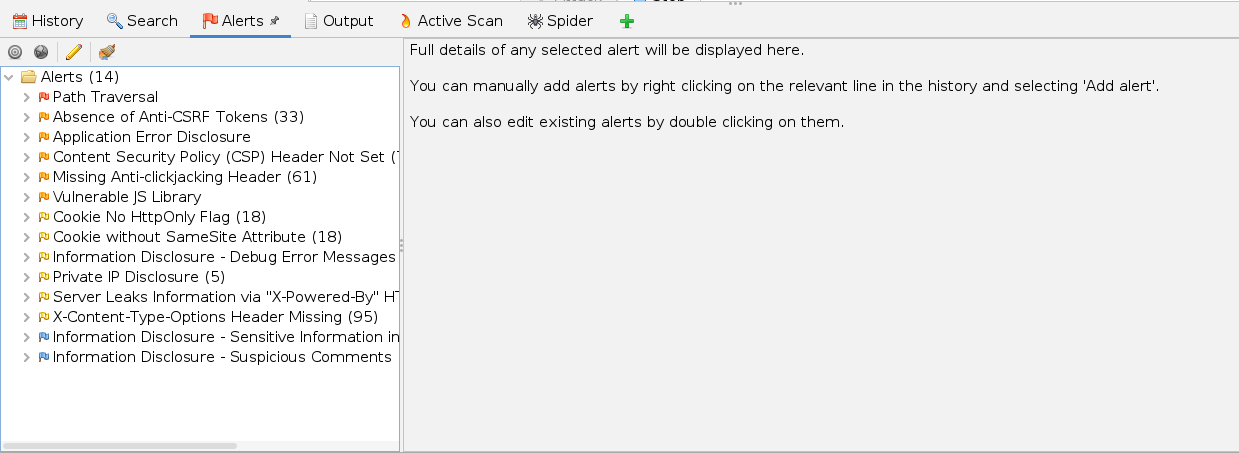

Alerts 탭으로 이동하면 발견한 취약점들과 취약점으로 분류한 근거들을 볼 수 있습니다

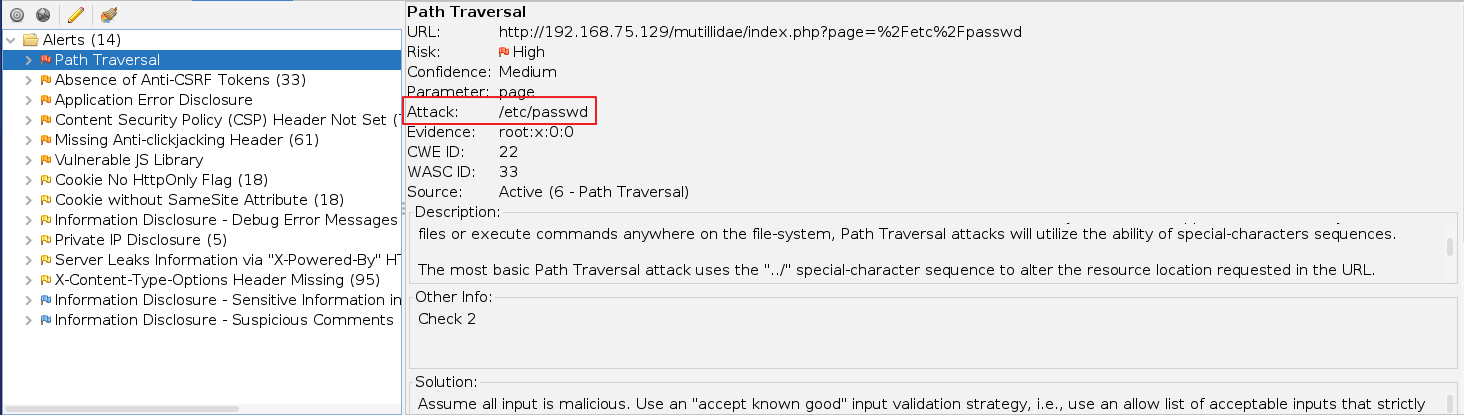

먼저 Path Traversal로 분류한 취약점을 확인해봤습니다

/etc/passwd 파일을 확인했다는 것입니다

Path Traversal 부분에서 오른쪽 마우스 클릭 후 브라우저에서 실제로 취약점을 볼 수 있습니다

해당 사이트에는 XSS, SQL 인젝션 등 추가적인 취약점이 존재하지만 자동화 툴을 사용하면 이러한 부분이 누락될 수 있기 때문에 프로그램에 의존하지 않고 추가로 작업을 해야 합니다