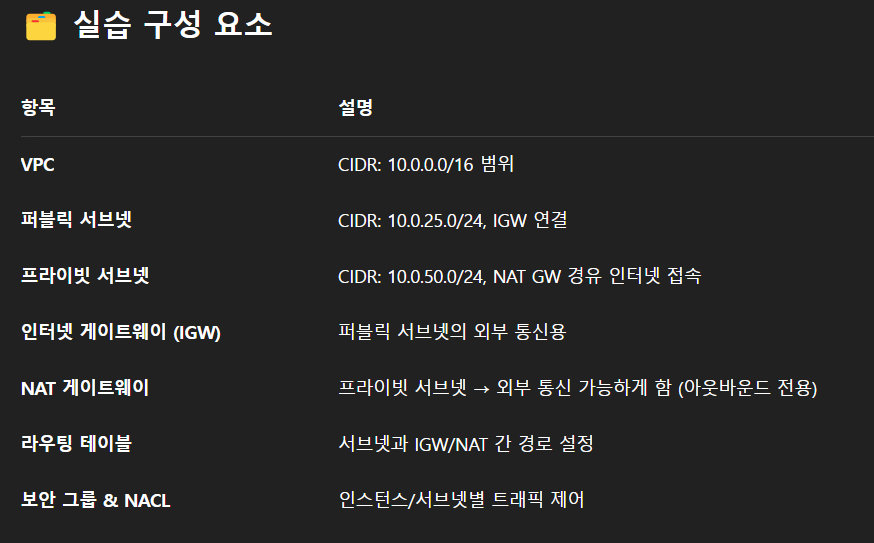

실습 목표

AWS 스킬빌더를 통해 Amazon VPC를 생성하고, 퍼블릭 및 프라이빗 서브넷 구성, 인터넷 게이트웨이와 NAT 게이트웨이 연결, 라우팅 테이블 설정, NACL과 보안 그룹 이해까지 실습함.

주요 구성 흐름

[프라이빗 EC2]

↓ (내부 통신)

[NAT 게이트웨이]

↓

[인터넷 게이트웨이]

↓

[인터넷]

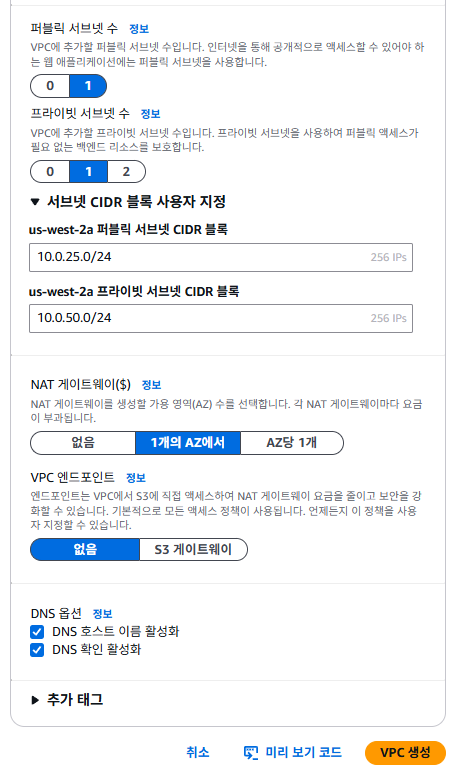

[Step 1] VAWS VPC 마법사로 네트워크 구성하기

이 단계에서는 퍼블릭 서브넷 + 프라이빗 서브넷 + NAT Gateway가 포함된 VPC를 마법사를 통해 손쉽게 생성합니다.

[1] VPC 설정

생성할 리소스 -> VPC 등 (서브넷, NAT 포함 자동 생성)

이름 태그 자동 생성 -> Lab

IPv4 CIDR 블록 -> 10.0.0.0/16 (VPC 전체 IP 범위)

IPv6 CIDR 블록 -> 없음

테넌시 -> 기본값

가용 영역 -> 1개 AZ (us-west-2a 선택됨)

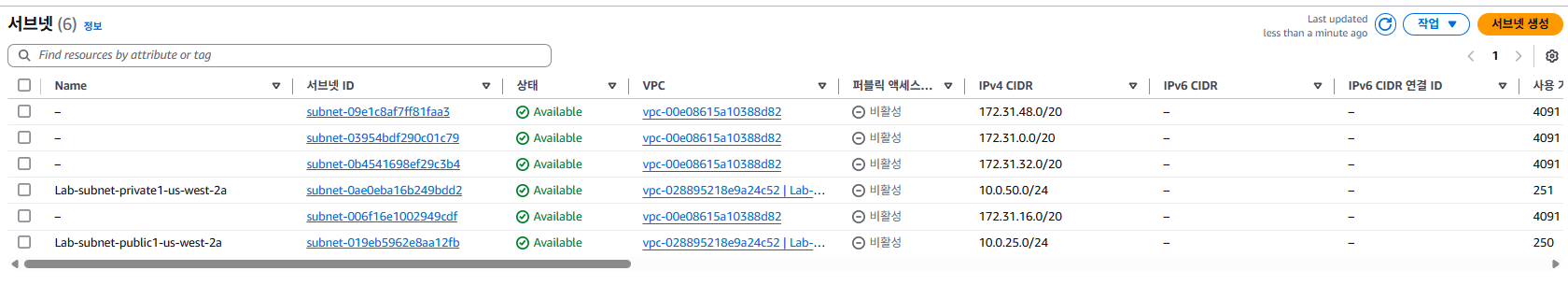

[2] 서브넷 및 NAT 게이트웨이 설정

퍼블릭 서브넷 수 -> 1개 (CIDR: 10.0.25.0/24)

프라이빗 서브넷 수 -> 1개 (CIDR: 10.0.50.0/24)

NAT 게이트웨이 -> 1개 AZ에서 생성 (us-west-2a)

VPC 엔드포인트 -> 없음

DNS 옵션 -> DNS 호스트 이름 & 확인 활성화

퍼블릭 서브넷 -> IGW(인터넷 게이트웨이)를 통한 외부 접근 허용

프라이빗 서브넷 -> 외부 접근 불가, NAT 게이트웨이 통해 아웃바운드만 가능

NAT 게이트웨이 -> 프라이빗 리소스가 인터넷으로 나갈 수 있게 중개 역할

마법사 사용 이유 -> 복잡한 네트워크 구성(서브넷 + 라우팅 + NAT)을 자동화

마지막으로 하단의 {VPC 생성]을 하면, VPC 생성 완료

✅ 퍼블릭 서브넷에는 NAT 게이트웨이가 자동으로 생성되며, 프라이빗 서브넷의 인스턴스들이 인터넷으로 나갈 수 있도록 설정됩니다.

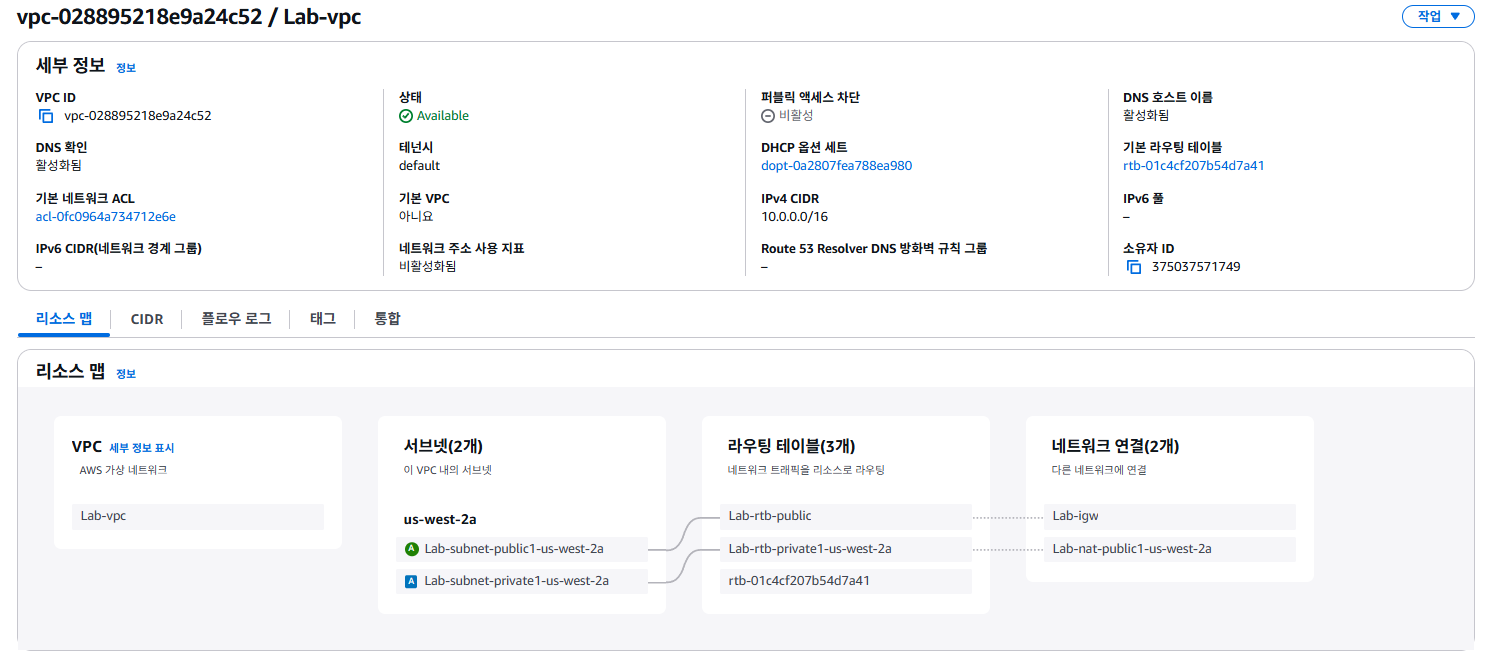

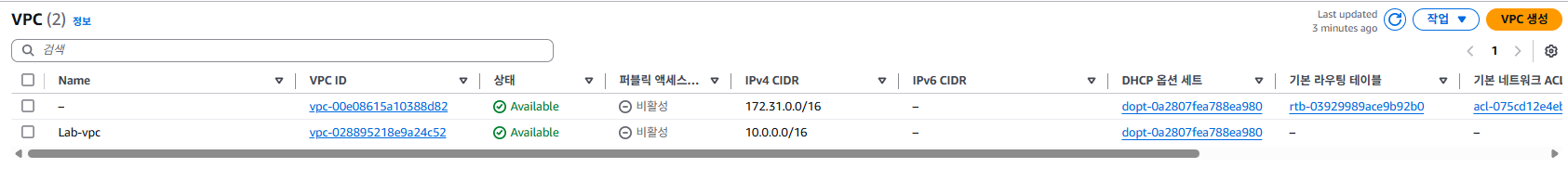

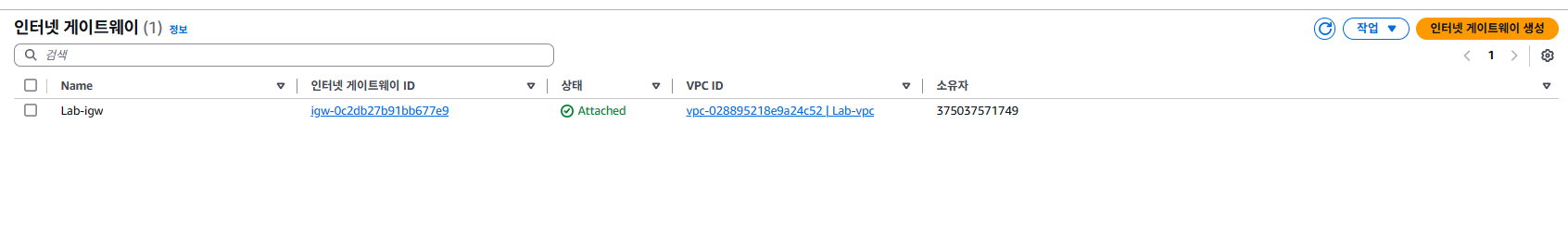

[Step 2] 생성된 VPC 리소스 확인

✅확인 포인트

- 퍼블릭 서브넷과 프라이빗 서브넷이 각각 하나씩 생성됨

- 퍼블릭 서브넷에 IGW, NAT Gateway 자동 생성 및 연결됨

- 프라이빗 서브넷은 IGW 없이 NAT GW 경유 아웃바운드만 허용

- VPC는 기본 보안 설정 활성화 상태이며, 퍼블릭 액세스 차단이 설정됨

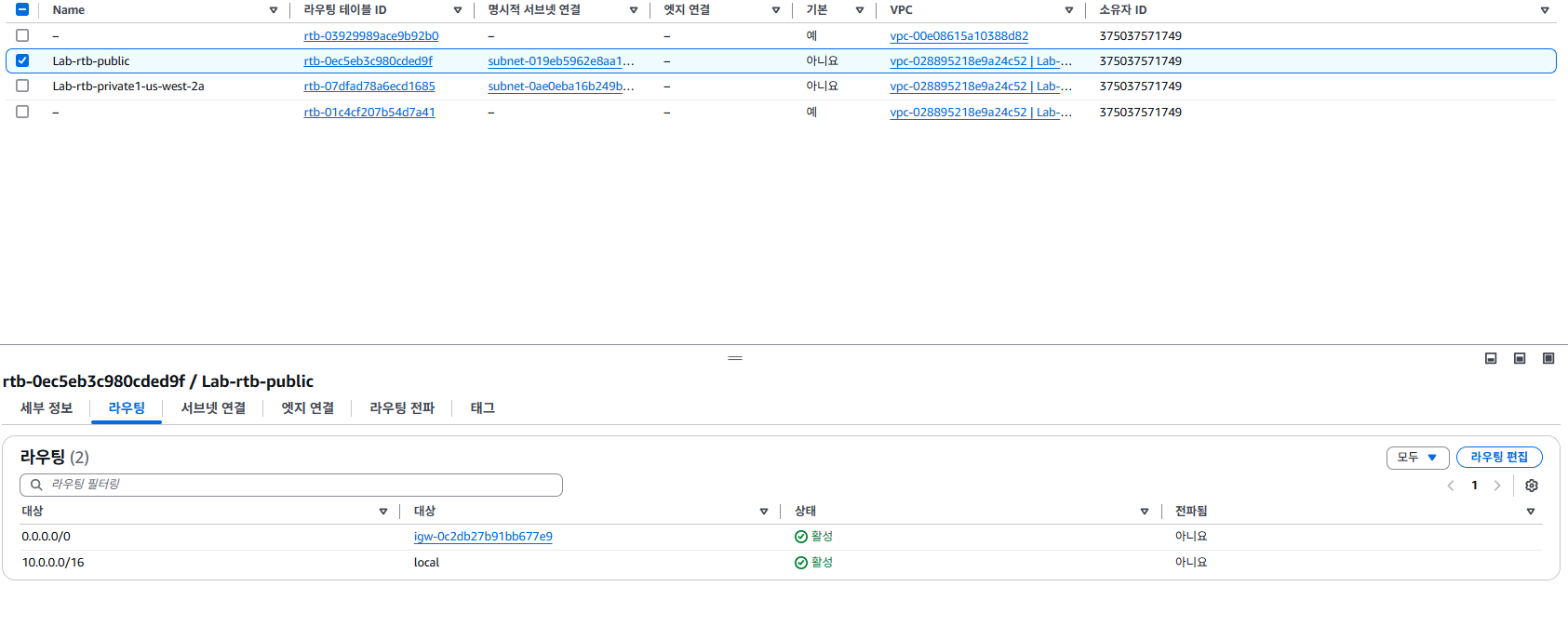

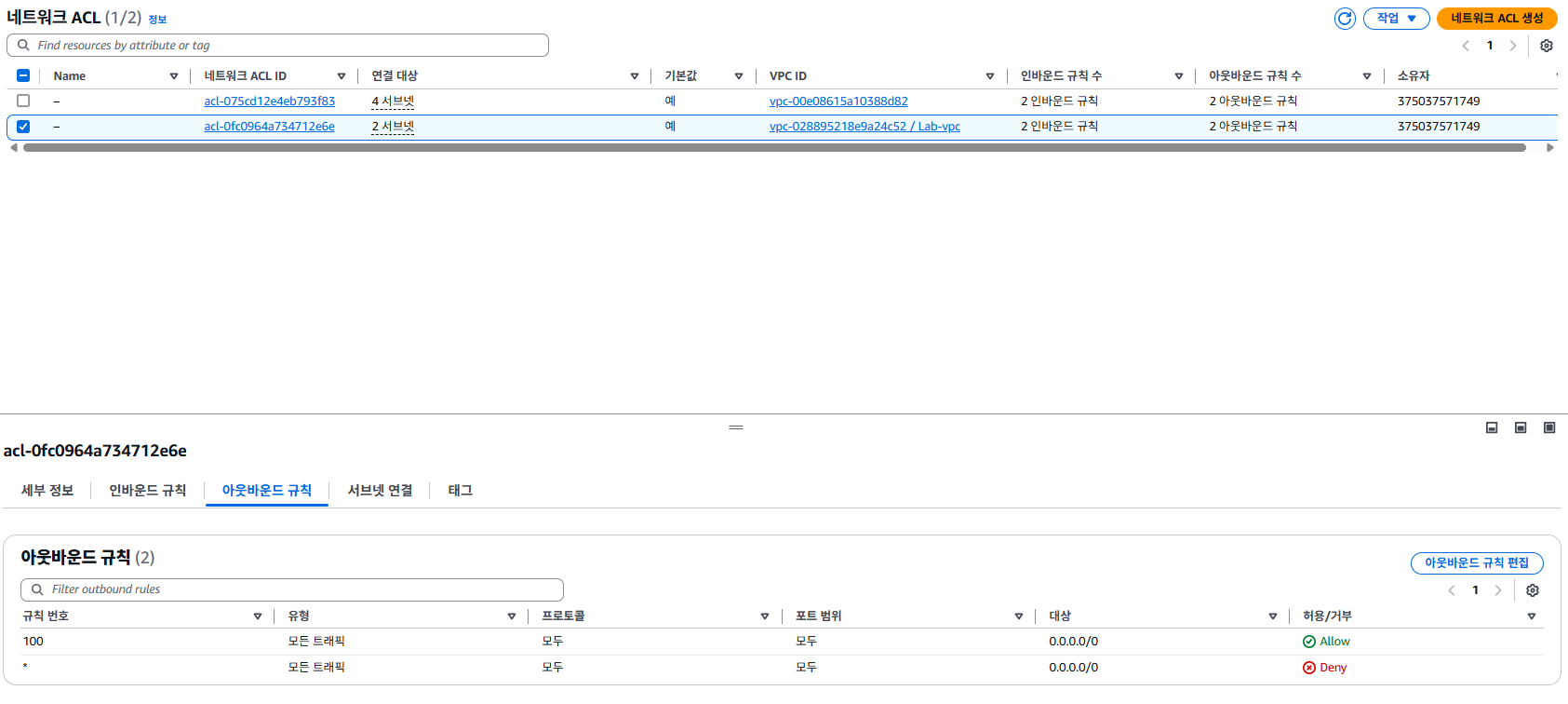

[Step 3] 라우팅 & 보안 그룹 & NACL 설정 확인

주요 리소스 점검

퍼블릭 서브넷 ->IGW 경로 포함 (0.0.0.0/0 → IGW)

프라이빗 서브넷 -> NAT GW 경로 포함 (0.0.0.0/0 → NAT)

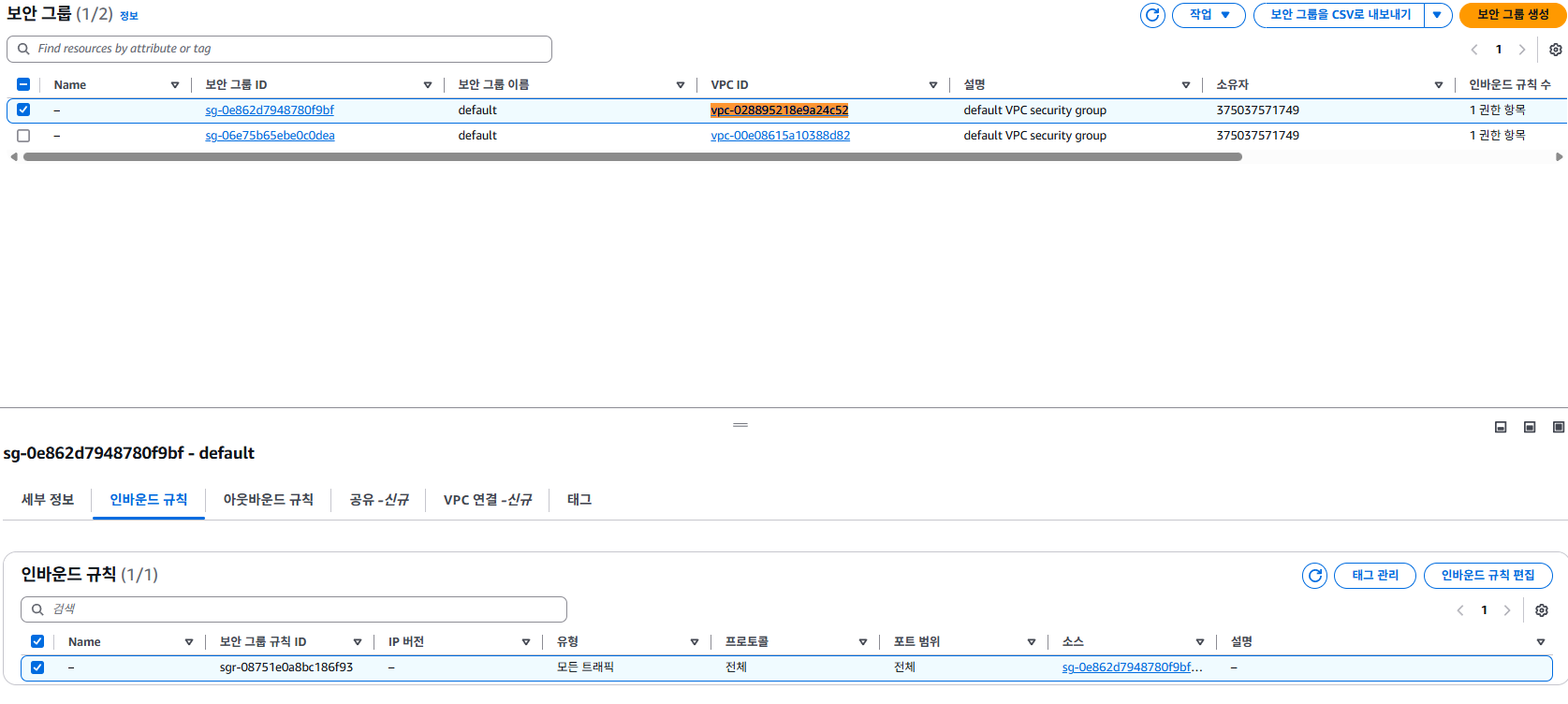

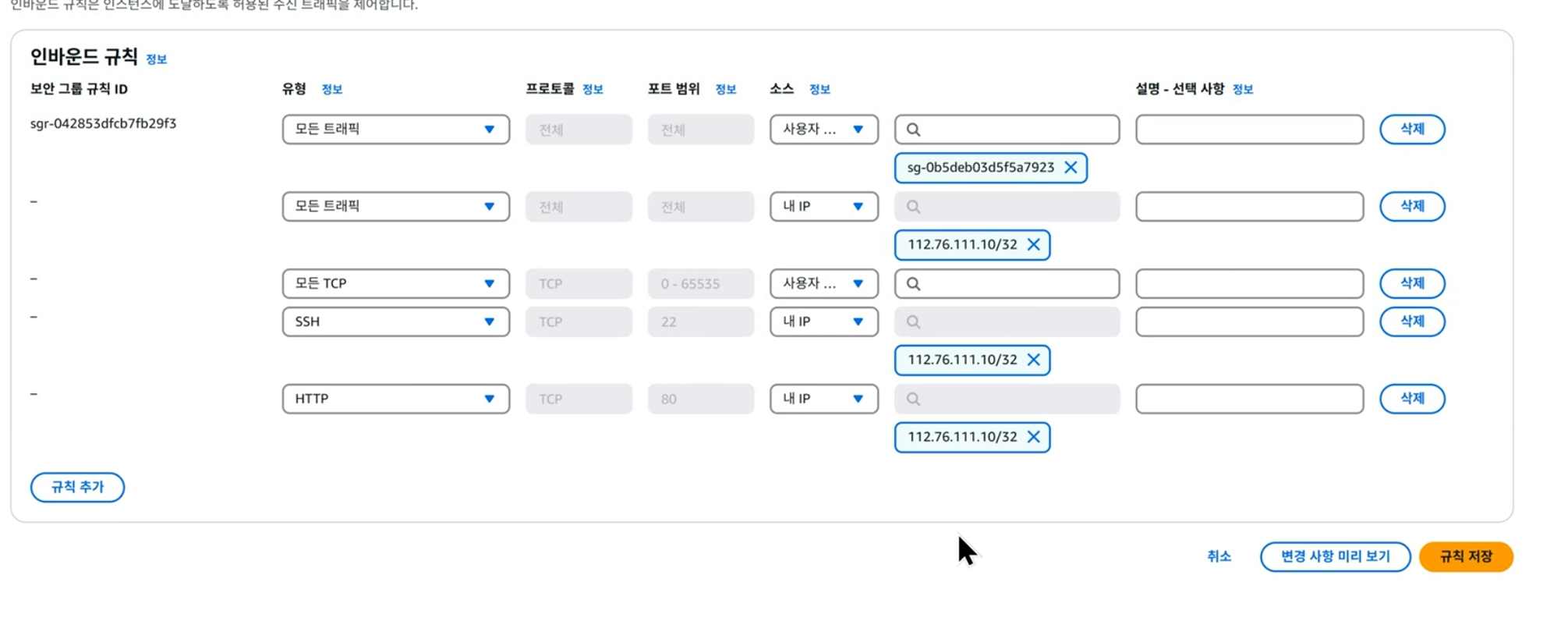

보안 그룹 -> IP 및 포트 기준으로 정밀 제어

NACL -> 모든 트래픽 허용으로 기본 설정되어 있음

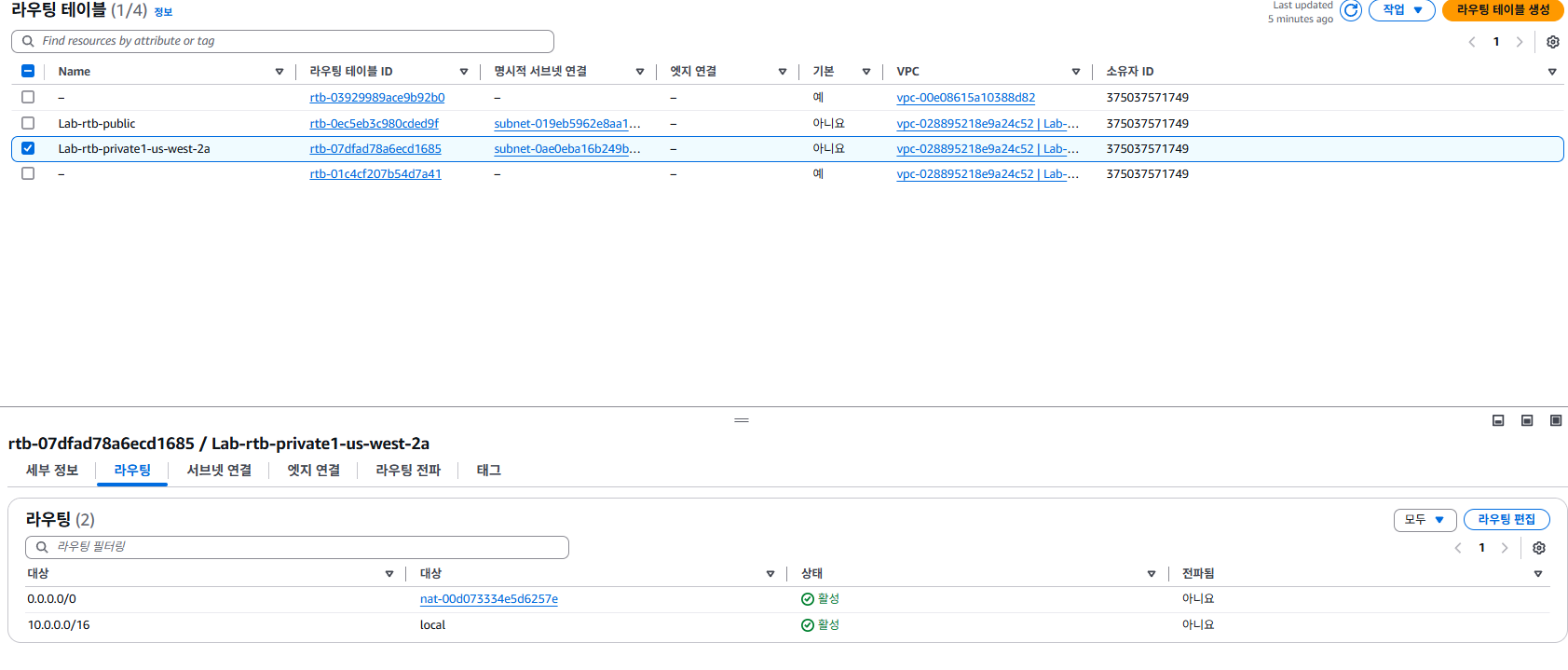

라우팅 테이블 구조

✅ 퍼블릭 서브넷: 외부 인터넷과 통신 가능

[10.0.0.0/16] → local (VPC 내부 통신)

[0.0.0.0/0] → igw-xxxx (인터넷 게이트웨이)- 해당 라우팅 테이블 ID: Lab-rtb-public

- 연결된 서브넷: Lab-subnet-public1-us-west-2a

📌 이 구조 덕분에 EC2가 퍼블릭 IP를 가지고 인터넷과 직접 통신 가능

✅ 프라이빗 서브넷: 아웃바운드만 가능

[10.0.0.0/16] → local

[0.0.0.0/0] → nat-xxxx (NAT 게이트웨이)- 해당 라우팅 테이블 ID: Lab-rtb-private1-us-west-2a

- 연결된 서브넷: Lab-subnet-private1-us-west-2a

📌 인터넷에서 직접 접근은 불가능. 아웃바운드 연결만 허용

[마무리]

- 퍼블릭/프라이빗 서브넷의 라우팅 경로 설정을 명확히 확인

- 보안 그룹은 IP 단위로 정확히 통제

- NACL은 라우팅보다 먼저 필터링됨 → 실제 흐름 이해에 중요

- EC2 배포나 외부 접근 실습 시 보안 그룹 & NACL 우선 확인