개요

IAM에 대한 접근은 굉장히 민감한 문제입니다.IAM에 대한 변경 사항이 발생하면CloudTrail에 이벤트 로그가 남게 되는데CloudWatch Logs로 해당 이벤트 로그가 보내졌을 때 경보를 생성할 수 있습니다.IAM 정책을 변경할 때 트리거되는CloudWatch 경보를 생성해보겠습니다.

사전 작업

CloudWatch 로그 그룹으로 이벤트 로그를 전송하는CloudTrail 추적을 생성해야 합니다.

전체 과정

- 전체

CloudTrail이벤트 로그에서 IAM에 대한 변경 사항 이벤트 로그를 필터링하는 지표 필터 생성 - 지표 필터로부터 필터링 된 지표에 대한 경보 생성

아래 내용은 이전 내용에서 자세하게 소개되었으므로 해당 내용은 간략하게 설명합니다.

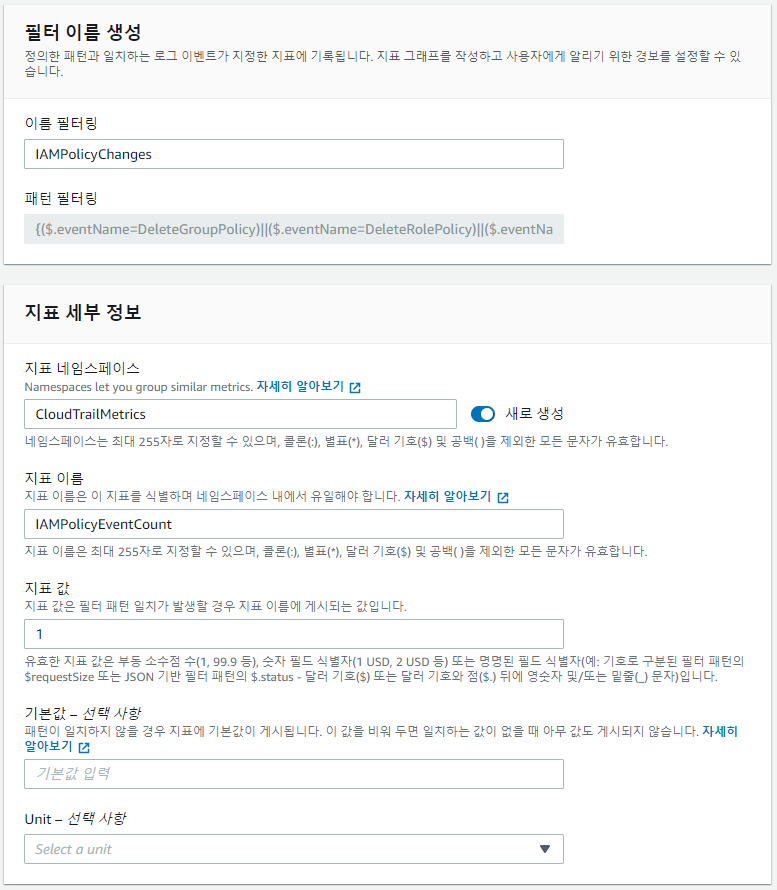

지표 필터 생성

-

CloudWatch 콘솔 >

[로그 그룹]>[CloudTrail 이벤트 로그 그룹 선택]>[지표 필터]>[지표 필터 생성] -

필터 패턴에 아래의 값을 입력합니다.

{($.eventName=DeleteGroupPolicy)||($.eventName=DeleteRolePolicy)||($.eventName=DeleteUserPolicy)||($.eventName=PutGroupPolicy)||($.eventName=PutRolePolicy)||($.eventName=PutUserPolicy)||($.eventName=CreatePolicy)||($.eventName=DeletePolicy)||($.eventName=CreatePolicyVersion)||($.eventName=DeletePolicyVersion)||($.eventName=AttachRolePolicy)||($.eventName=DetachRolePolicy)||($.eventName=AttachUserPolicy)||($.eventName=DetachUserPolicy)||($.eventName=AttachGroupPolicy)||($.eventName=DetachGroupPolicy)}-

지표 할당단계에서 아래와 같이 입력합니다.

-

지표 필터를 생성합니다.

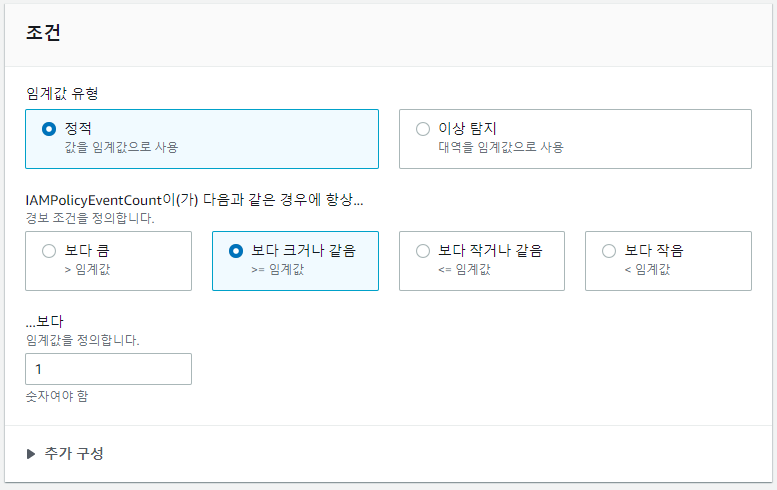

경보 생성

-

생성한 지표 필터를 선택하고

경보 생성버튼을 누릅니다. -

IAM 변경 사항이 한 번이라도 발생했다면 경보가 발생해야 합니다.

-

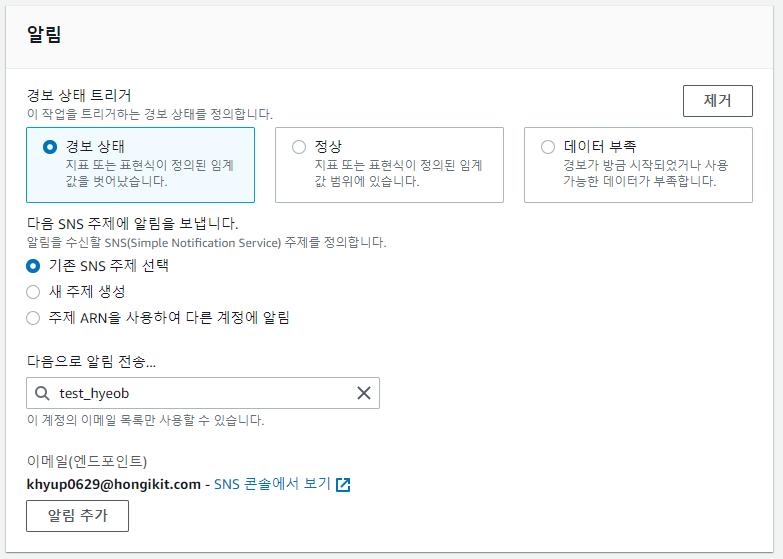

경보 상태일 때 SNS 주제 이메일 엔드포인트로 알림이 가도록 합니다.

-

경보를 생성합니다.

테스트

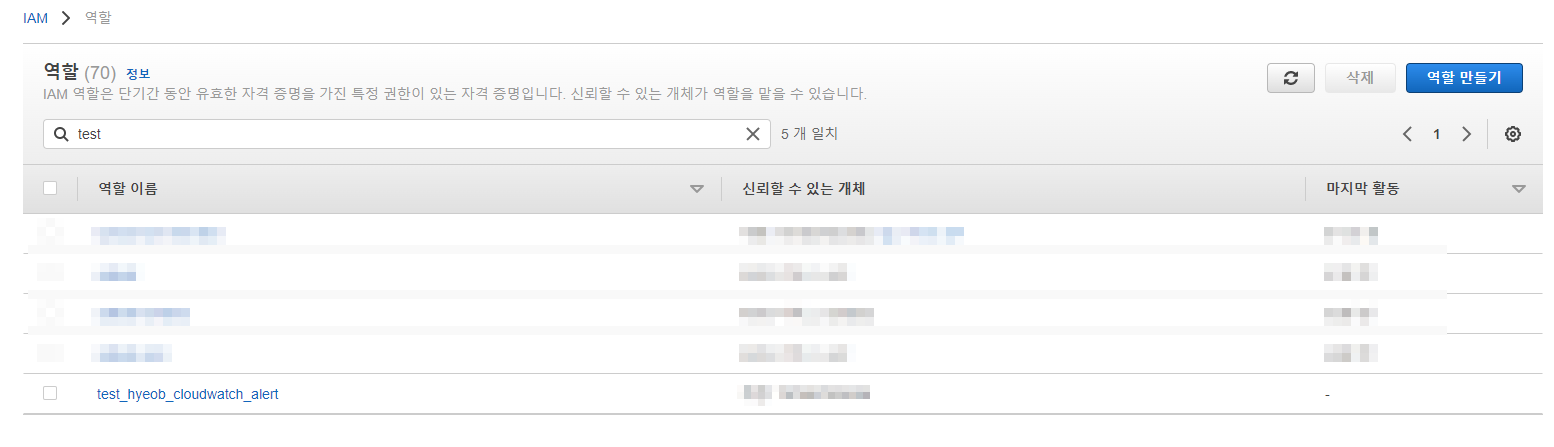

역할을 생성해보겠습니다.

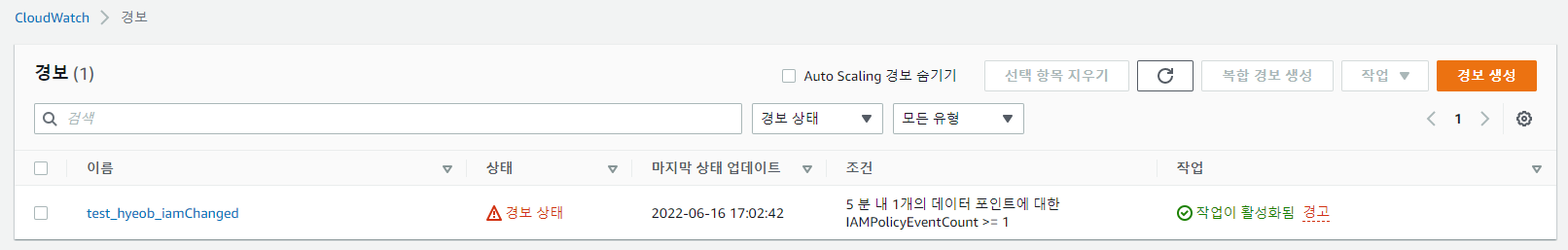

몇 분 후 해당 지표에 대해 경보 상태로 변경됩니다.