aws

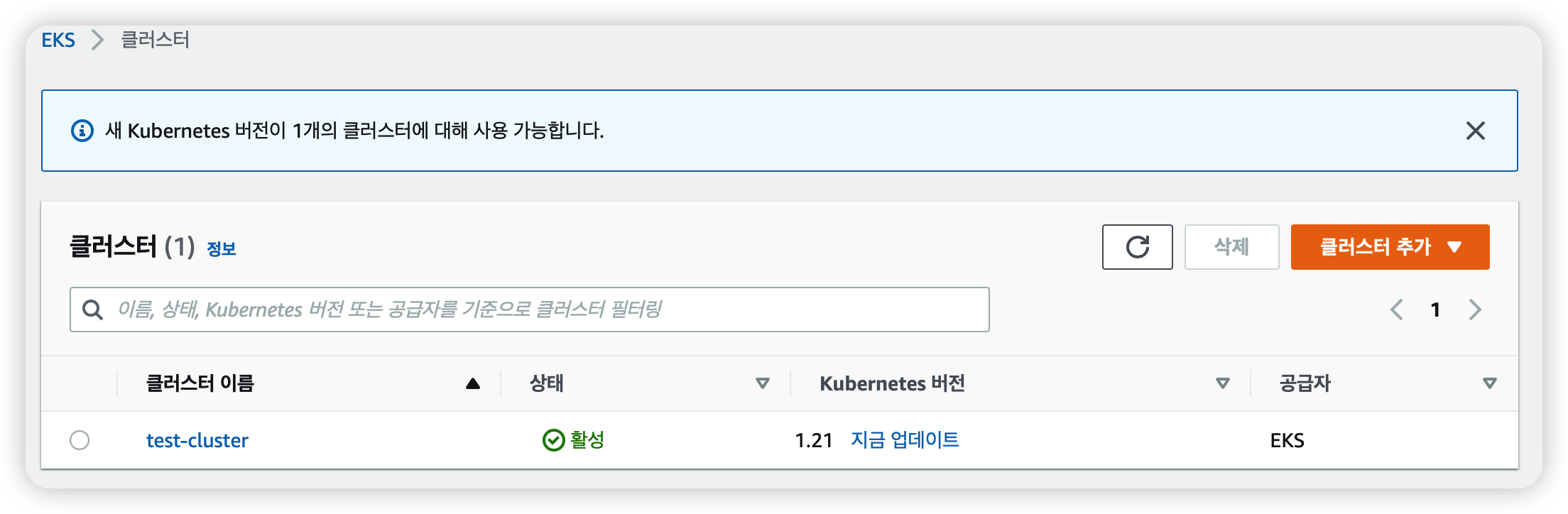

1.[AWS] EKS 클러스터 생성하기

아래의 AWS 공식 문서를 참조해 작성되었습니다.=> https://docs.aws.amazon.com/ko_kr/eks/latest/userguide/create-cluster.html사전 작업으로 aws cli를 사용하기 위해 aws configure를 통

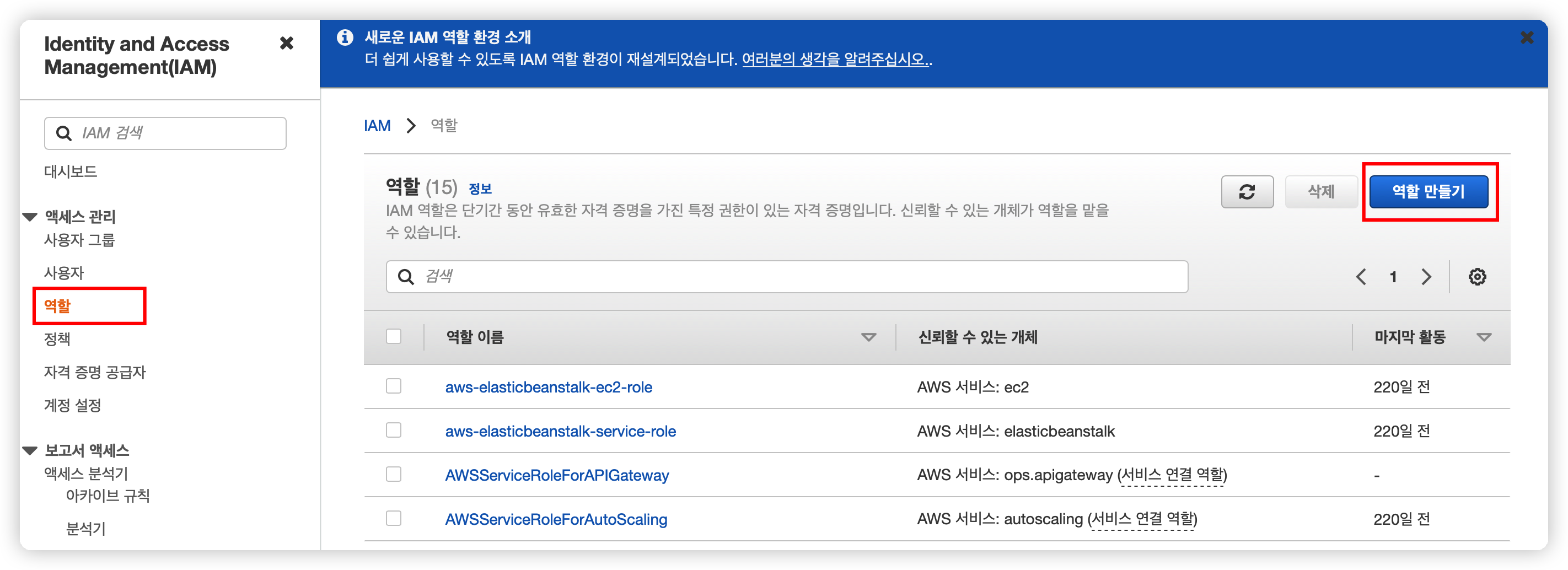

2.[AWS] EKS Cluster 역할 생성

해당 방법은 AWS 공식 문서를 참고하여 작성되었습니다.=> https://docs.aws.amazon.com/ko_kr/eks/latest/userguide/service_IAM_role.html1\. IAM 콘솔을 엽니다.2\. 역할 > 역할 만들기사용 사

3.[AWS] eksctl 설치 방법(Mac)

Amazon EKS에서 Kubernetes 클러스터를 생성하고 관리하기 위한 명령줄 유틸리티입니다. macOS에 아직 Homebrew가 설치되어 있지 않다면 다음 명령으로 설치하세요./bin/bash -c "$(curl -fsSL https://raw.gith

4.[AWS] EKS 클러스터 삭제하기

Amazon EKS 클러스터 사용을 완료한 경우 불필요한 비용이 발생하지 않도록 클러스터와 연결된 리소스를 삭제해야 합니다.eksctl을 사용하기 위해서는 버전 0.84.0 이상이 필요합니다.eksctl version클러스터에서 실행 중인 모든 서비스를 나열합니다.ku

5.[AWS] EKS 사용을 위한 kubectl 설치 방법(macOS)

클러스터 API 서버와 통신하기 위해 사용하는 명령줄 유틸리티AWS 공식 문서를 참고하여 작성되었습니다.=> https://docs.aws.amazon.com/ko_kr/eks/latest/userguide/install-kubectl.html참고:Amazon

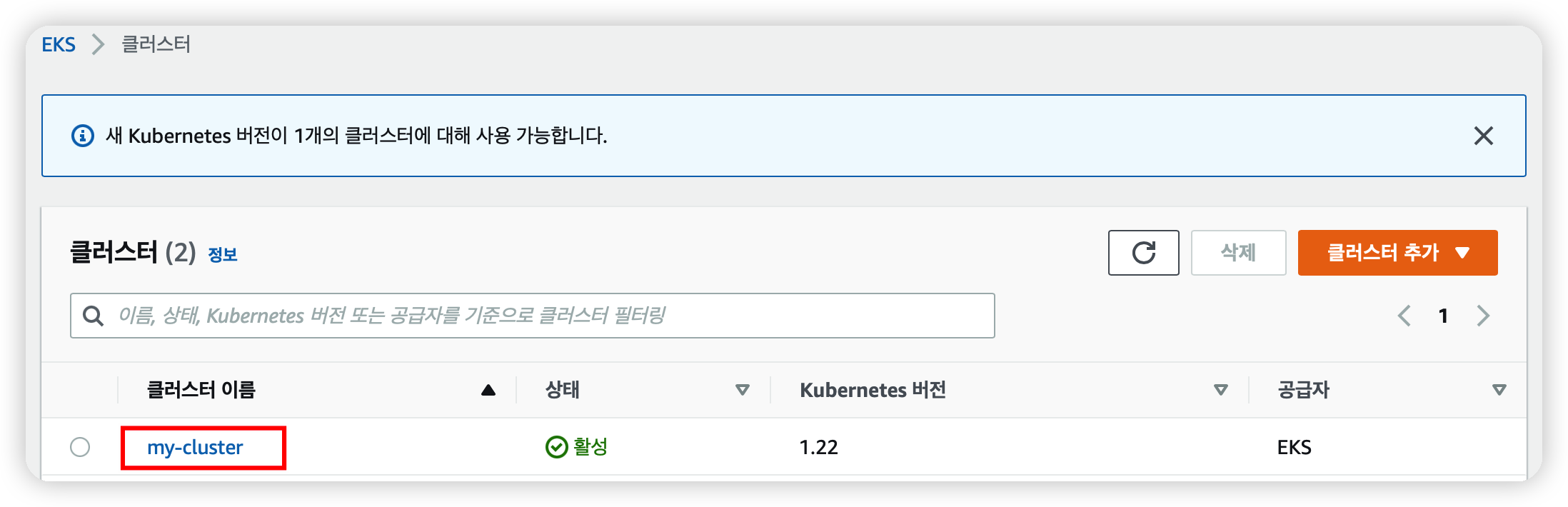

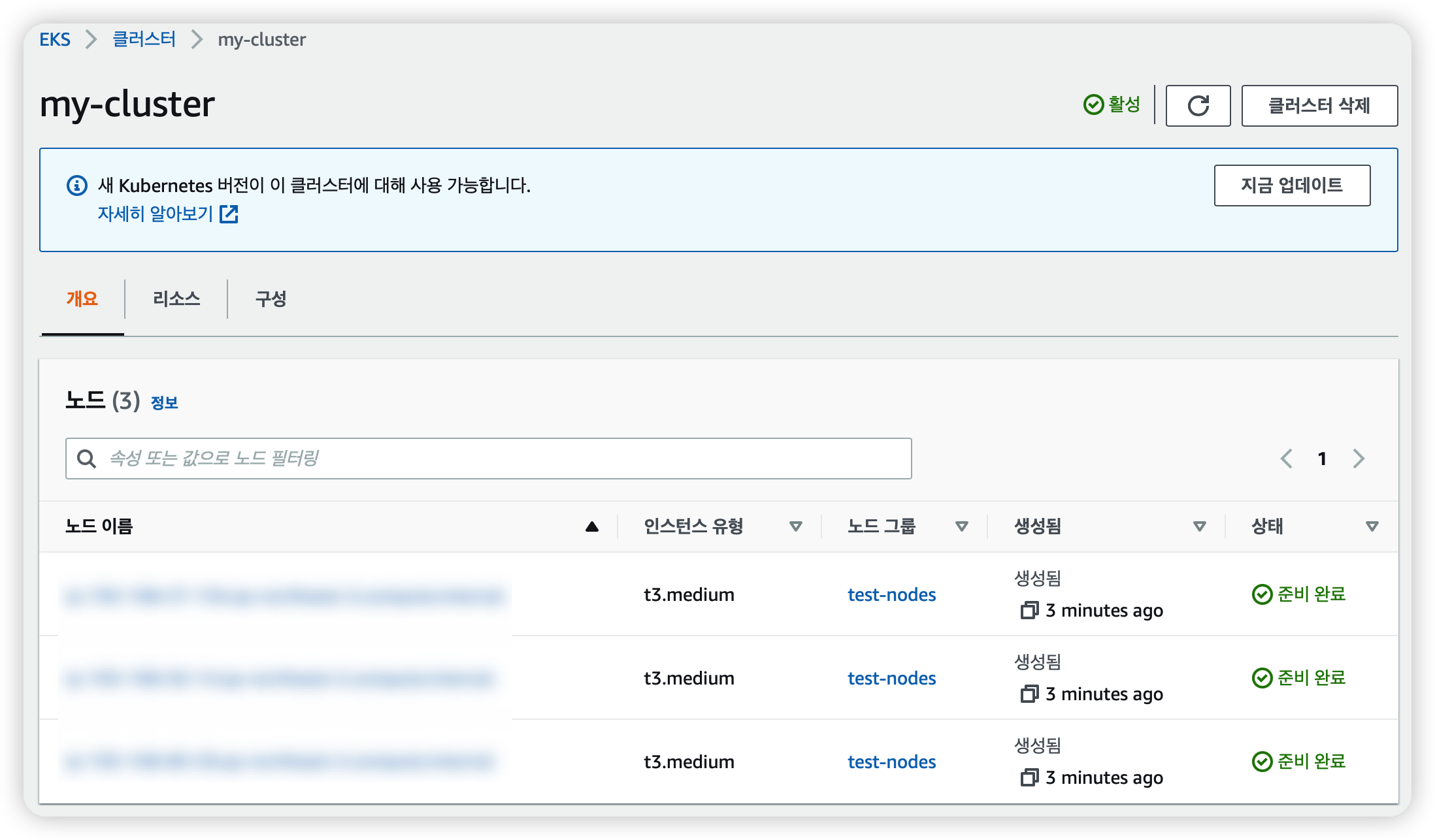

6.[AWS] EKS 관리형 노드 그룹 생성하기(eksctl)

EKS 클러스터에 Linux 기반의 Auto Scaling 노드 그룹을 생성할 수 있습니다.노드가 클러스터에 조인한 이후 Kubernetes 애플리케이션을 배포할 수 있습니다.Amazon EKS 노드는 AWS 계정에서 실행되고 클러스터 API 서버 엔드포인트를 통해 클

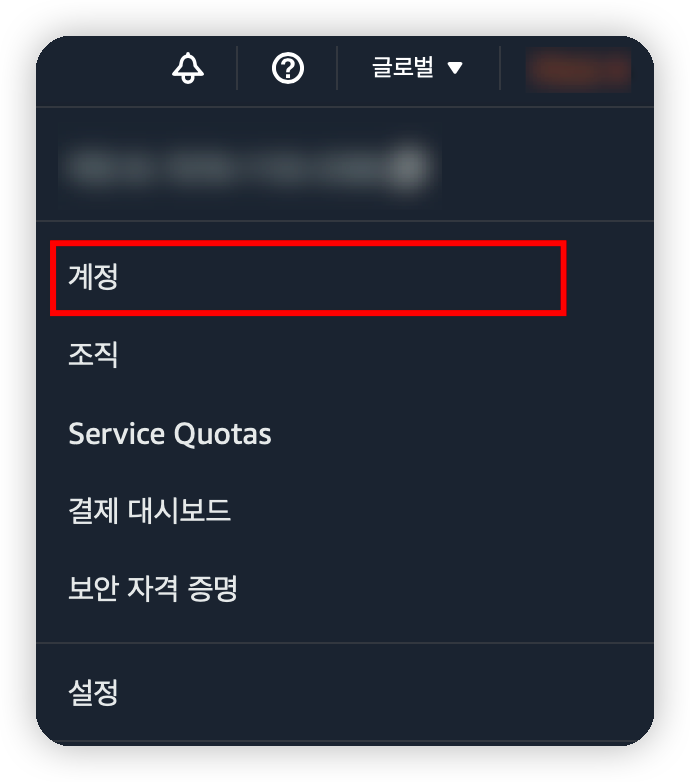

7.[AWS] IAM 사용자에게 Billing 콘솔 액세스 권한 위임 방법

본 글은 AWS 공식 문서를 참고하여 작성 되었습니다.=> https://docs.aws.amazon.com/ko_kr/IAM/latest/UserGuide/tutorial_billing.htmlAWS 루트 계정에서 결제 페이지에 대한 액세스 권한 활성화결제

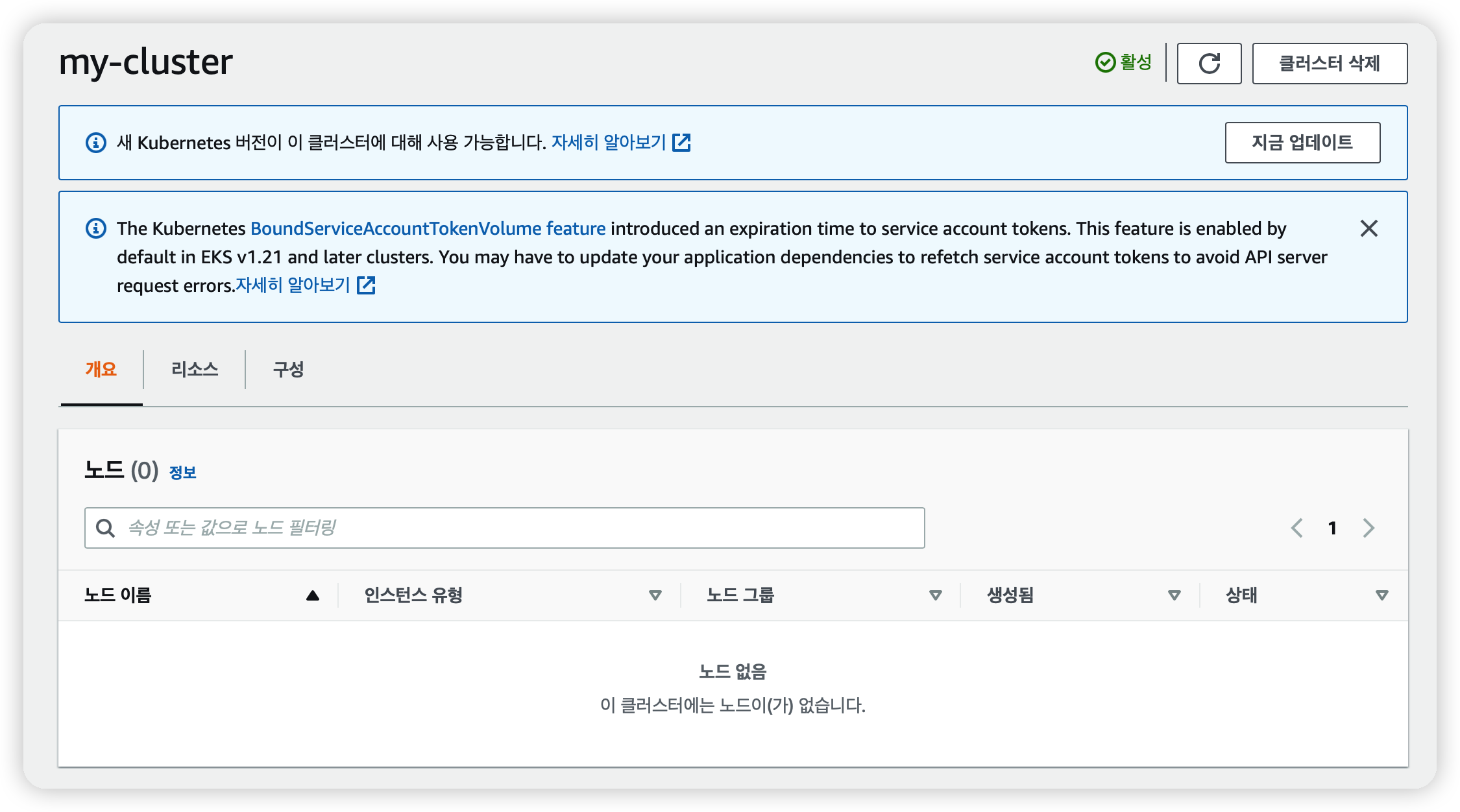

8.[AWS] EKS 관리형 노드 그룹 삭제

아래 명령으로 eksctl로 생성한 노드 그룹을 확인합니다.아래 명령을 통해 해당 노드 그룹을 삭제합니다.콘솔을 확인 해보면 노드 그룹이 삭제된 것을 확인할 수 있습니다.

9.[AWS] 자체 관리형 노드 그룹 생성하기

본 글을 AWS 공식 문서를 참고해 작성 되었습니다.EKS 클러스터에 Linux 기반의 Auto Scaling 노드 그룹을 생성할 수 있습니다.EKS 관리형이 아닌 자체 관리형 노드 그룹으로 AWS Outposts, AWS Wavelength, 또는 AWSLocal Z

10.[AWS] EKS 관리형 노드 그룹 업데이트(eksctl)

본 글은 AWS 공식 문서를 참고하여 작성 되었습니다.Amazon EKS 클러스터의 Kubernetes 버전을 업데이트했으며 동일한 Kubernetes 버전을 사용하도록 노드를 업데이트하려고 할 때.관리형 노드 그룹에 새 AMI 릴리스 버전을 사용할 수 있을 때.업데이

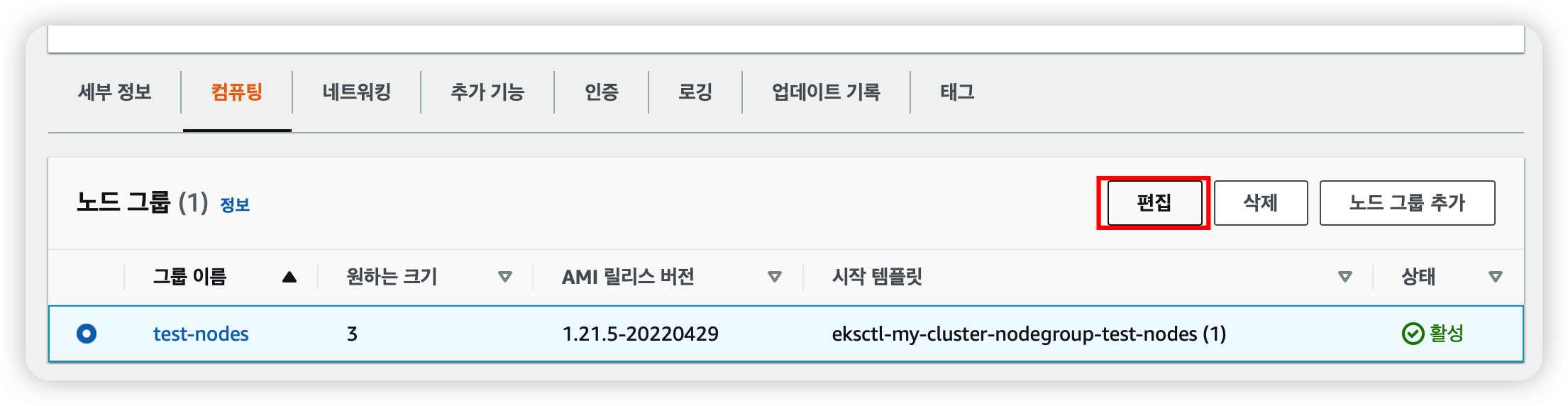

11.[AWS] 관리형 노드 그룹 구성 편집

본 글은 AWS 공식 문서를 참고하여 작성 되었습니다.관리형 노드 그룹에 있는 인스턴스의 최소 크기, 최대 크기 또는 원하는 크기를 조정하려고 할 때.관리형 노드 그룹의 인스턴스에서 Kubernetes 레이블을 추가하거나 제거하려고 할 때.관리형 노드 그룹에서 AWS

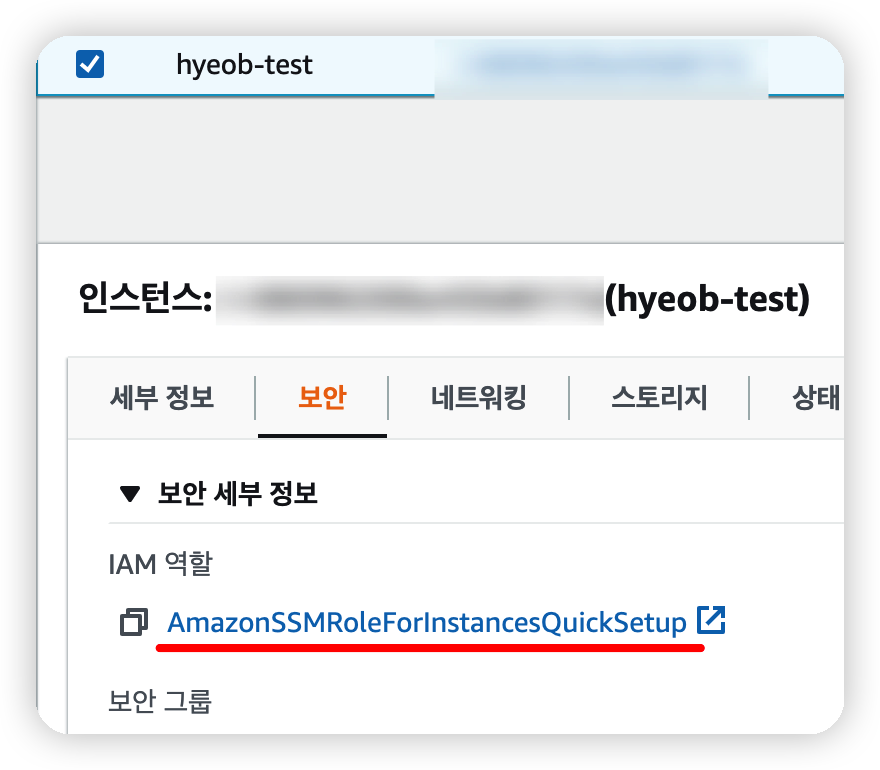

12.[AWS] aws ssm start-session troubleshooting

명령 실행 시 아래와 같은 에러 메세지가 발생하였습니다.Amazon Linux 2 사용 시 SSM Agent가 자동으로 설치되기는 하지만, 해당 EC2 인스턴스가 AWS Systems Manager에 접근하려면 권한이 있어야 합니다.이를 위해 EC2 인스턴스에 설정된

13.[AWS] 볼륨 크기를 확장하는 방법

해당 작업은 서버를 끌 필요가 없습니다.명령 형식 : growpart <디스크 경로> <파티션 번호>현재 확장한 볼륨이 마운트 되어 있는 위치를 확인파일 시스템을 확장합니다.명령 형식 : xfs_growfs -d <마운트된 폴더>크기가 늘어난 것을 확인

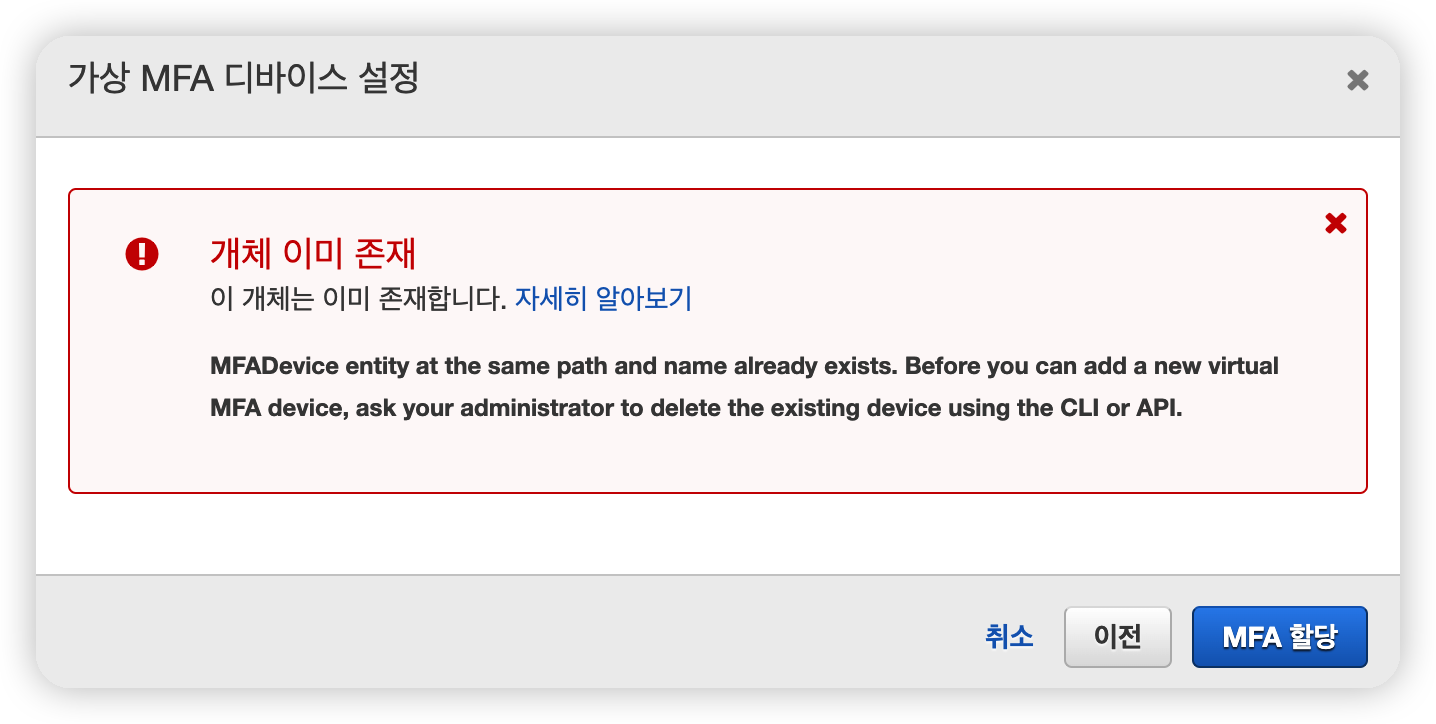

14.[AWS] 가상 MFA 디바이스 삭제

이전에 MFA를 할당하고 삭제했다가 다시 재할당하려고 하니 아래와 같은 에러 문구가 발생했습니다.작업을 수행하려면 관리자 권한이 있는 계정을 이용해야 합니다.아래 명령을 실행해 현재 계정에 할당된 가상 MFA 디바이스 목록을 확인합니다.이 중 해당되는 계정의 가상 MF

15.[AWS] 액세스 키, MFA 콘솔 조작 관련 IAM 최소 권한

유저에게 IAM에서 활동할 수 있는 범위 중, 액세스 키와 MFA 관련해서만 콘솔 조작을 할 수 있도록 허용해주고 싶습니다.iam:DeleteVirtualMFADevice: 가상 MFA 디바이스 삭제 권한iam:DeactivateMFADevice: 가상 MFA 디바이스

16.[AWS] aws sts get-session-token

CLI 환경에서 MFA를 요구할 수 있도록 하려면 임시세션토큰 발급 과정이 필요합니다.아래 명령을 이용해 임시세션토큰을 발급 받을 수 있습니다.(루트 계정일 경우 1시간, IAM 사용자일 경우 12시간 동안 유효합니다)출력값에서 SessionToken을 복사해서 ~/.

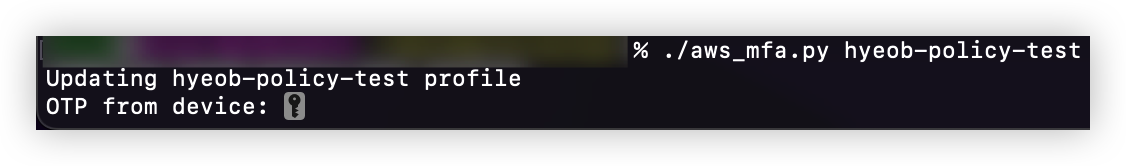

17.[AWS] 임시세션토큰 발급 및 credentials 등록 자동화

aws sts get-session-token 명령을 이용하면 수동으로 임시세션토큰을 발급 받을 수 있습니다.하지만, 토큰을 발급 받은 뒤에 ~/.aws/credentials 파일에 액세스 키, 시크릿 키, 세션 토큰을 모두 다시 넣어줘야 된다는 번거로움이 있습니다.파

18.[AWS] IAM 사용자가 MFA를 스스로 관리할 수 있도록 하는 정책

IAM 사용자에게 MFA를 스스로 관리할 수 있도록 권한을 부여해주고 싶습니다.같은 정책 내에 Allow와 Deny가 공존한다면, Deny를 우선 순위로 갖습니다.

19.[AWS] --query를 이용하여 리소스 정보를 테이블 형태로 예쁘게 출력하는 방법

aws cli를 이용해 리소스에 대한 정보를 볼 수 있습니다.예를 들어, aws elbv2 describe-target-groups 를 통해 elb에 대한 정보를 JSON 형태로 볼 수 있습니다.여기서 JSON 형태는 너무 지저분할 때, --query 를 이용해 원하는

20.[AWS] EC2 인스턴스, ELB, Target-Group 리소스 정보 업데이트 확인 스크립트

유효한 프로파일을 입력했을 때만 스크립트가 진행.case문을 이용해서 instance, elb, target-group 리스트 선택.각 리스트 정보를 처음 보는 것이라면, mv와 diff를 실행하지 않음.

21.[AWS] 액세스 키 생성, 조회 및 삭제(aws cli)

aws iam create-access-key 공식 문서 내용aws iam list-access-keys 공식 문서 내용\--profile 명령을 이용해 프로파일을 지정할 수 있습니다.aws iam delete-access-key 공식 문서 내용delete-access

22.[AWS] aws cli 용도 액세스 키 발급 및 credentials 등록 자동화(shell script)

IAM 사용자명과 프로파일을 입력 받습니다.(프로파일은 유효한 프로파일을 입력할 때까지 반복해서 묻습니다)액세스 키는 2개를 초과해서 생성할 수 없습니다.액세스 키가 이미 2개가 있다면 현재 CLI config에 등록된 액세스 키를 알려주고, 2개의 키를 보여준 뒤 하

23.[AWS] Global Accelerator란?

Global Accelerator(글로벌 액셀러레이터)는 AWS의 글로벌 네트워크 인프라를 통해 사용자 트래픽을 전송하여 인터넷 사용자 성능을 최대 60% 개선하는 네트워킹 서비스입니다. Global Accelerator는 사용자와 가장 가까운 위치의 사용 가능한 정상

24.[AWS] Global Accelerator - Accelerator 생성

GA는 엔드포인트로 NLB, ALB, 탄력적 IP, EC2 인스턴스를 지정할 수 있습니다.저는 엔드포인트로 서울 리전에 인스턴스를 만들어 보았습니다.\[AWS GA 콘솔] > \[Accelerators] > \[Create accelerator]Accelerator는

25.[AWS] Global Accelerator 성능 테스트

기존 인스턴스로의 다이렉트 접속과 GA를 통한 인스턴스로의 접속에 대해 성능을 비교해보겠습니다.앞서 직접 구성한 인스턴스와 GA를 이용해 성능을 비교해보겠습니다.인스턴스의 DNS: ec2-18-219-97-2.us-east-2.compute.amazonaws.comGA

26.[AWS] Global Accelerator 요금

AWS GA 요금 안내\-> GA 요금 = 월별 고정 요금 + 월별 DT 프리미엄 요금월별 고정 요금: 시간당 0.025 USD. Accelerator가 삭제되기 전까지 부여한 달에 30일 동안 매일 24시간 실행된다고 가정하면 해당 액셀러레이터에 대해 18 USD가

27.[AWS] CloudFront 서명된 URL

이 문서는 구글에 널려 있는 서명된 URL 관련 가이드 메뉴얼을 따라할 시 작동되지 않았거나, 용어의 의미가 모호해서 어려움을 겪으신 분들을 위한 자료입니다.구글에 서명된 URL(Signed URL)과 관련된 자료를 찾아보았을 때, 용어에 대해 제대로 이해하지 못한 채

28.[AWS] Lambda 함수 모니터링 설정 방법

Lambda에서는 함수에서 처리하는 모든 요청에 대한 로그를 CloudWatch > 로그 그룹을 통해 CloudWatch에 저장할 수 있습니다.CloudWatch에서 Lambda 함수를 모니터링할 수 있습니다.Lambda는 CloudWatch Logs와 자동으로 통합되

29.[AWS] CloudWatch 로그 그룹 -> Lambda : 로그 필터링 후 전송(구독 필터)

CloudWatch Logs에 로그가 담긴 로그 그룹이 존재해야 합니다.AWSLambdaBasicExecutionRole 정책이 연결된 Lambda용 역할을 생성합니다.CloudWatch 로그 그룹에서 필터링되어 보내온 로그를 처리할 함수를 생성합니다.앞서 생성한 실행

30.[AWS] ssm을 이용해 CloudWatch Agent 설치

System Management(ssm)을 이용해 EC2 Instance에 CloudWatch Agent를 설치하는 방법에 대해 알아봅시다.IAM 콘솔> 역할 > 역할 생성신뢰할 수 있는 엔터티 유형: AWS 서비스일반 사용 사례: EC2를 선택정책 목록에서 Cloud

31.[AWS] CloudWatch Agent 구성 파일 생성 및 편집(Linux)

CloudWatch Agent를 서버에 설치했다면, CloudWatch Agent 구성 파일을 생성해야 에이전트를 시작할 수 있습니다.CloudWatch Agent를 설치한 서버로 접근합니다.CloudWatch Agent 구성 파일은 /opt/aws/amazon-clo

32.[AWS] CloudWatch Agent 시작하기

이전 내용: CloudWatch Agent를 서버에 설치하고, 구성 파일까지 생성했다면, 이제 CloudWatch Agent를 시작할 수 있습니다.CloudWatch Agent를 설치한 서버에 접근합니다.아래의 명령을 입력하여 CloudWatch Agent를 시작합니다

33.[AWS] CloudWatch 요금 정보

CloudWatch에 대한 상세한 요금 정보는 Amazon CloudWatch 요금를 참고하세요.나만의 요약 정리현재 알아야 될 정보만 기록. 이후에 필요한 정보가 있을 시 업데이트 예정.기본 모니터링 지표 + 세부 모니터링 지표 10개까지 무료.모든 사용자 지정 지표

34.[AWS] ssh: connection timed out 체크 리스트

Security group / NACLs : 22번 포트가 허용되어 있는지 확인VPC : 인터넷 게이트웨어와 연결되어 있는지 확인Subnet : 인터넷 게이트웨이로 라우트 하고 있는지 확인Instance : public IP를 할당 받았는지 확인라우팅 설정이 제대로 되

35.[Terraform] AWS 키 페어 파일 생성 후 로컬에 다운로드 하는 방법

테라폼으로 키 파일을 생성하면 어떻게 다운로드 받지? 에 대한 해결 방법입니다.테라폼을 이용해 private 키 파일, 키 페어 파일 생성 후 local_file 리소스를 이용하면 .pem 파일을 로컬에 다운로드 할 수 있습니다.테라폼을 실행하면 아래와 같이 현재 경로

36.[Shell Script] CloudWatch Agent 설치부터 시작까지 스크립트로 자동화

CloudWatch Agent를 사용하기까지 각 단계를 스크립트로 자동화 해보겠습니다. 콘솔에서 다뤄본 내용은 아래와 같습니다. 1. [cloudwatch agent 설치] 2. [cloudwatch agent 구성 파일 생성 및 편집] 3. [cloudwatch a

37.[AWS] CloudWatch Logs로 CloudTrail 이벤트 로그 전송 방법

CloudTrail의 이벤트 기록을 CloudWatch 로그 그룹으로 전달하는 방법입니다.IAM 사용자에게 역할에 대한 조작을 할 수 있는 권한들이 포함된 정책을 연결합니다. IAM 사용자가 관리자 권한을 가지고 있다면 이 과정을 생략해도 됩니다.이 과정이 필요한 이유

38.[AWS] CloudTrail 이벤트(보안 그룹에서 구성 변경)에 대한 CloudWatch 경보 생성

이전 내용: CloudTrail 이벤트에 대한 CloudWatch 경보를 생성해보겠습니다.CloudWatch Logs로 이벤트를 전송하는 추적을 CloudTrail에 생성합니다.그럼 CloudWatch 로그 그룹에 CloudTrail의 이벤트가 전송되어지는 로그 그룹이

39.[AWS] CloudTrail에서 CloudWatch Logs로의 이벤트 전송 중지

CloudTrail 콘솔을 엽니다.추적 > 추적 선택CloudWatch Logs에서 편집을 선택합니다.활성화 선택을 취소합니다.다음 명령은 로그 그룹 ARN 및 CloudWatch Logs 역할 ARN의 값을 빈 값으로 대체하여 추적 구성에서 로그 그룹 및 역할을 지웁

40.[AWS] CloudTrail 로그인 실패 이벤트에 대한 CloudWatch 경보 생성

이전 내용: 5분 동안 3회 이상의 콘솔 로그인 실패가 발생할 때 트리거되는 CloudWatch 경보를 생성해보겠습니다.CloudTrail에 CloudWatch Logs로 이벤트 로그를 전송하도록 하는 추적을 생성해야 합니다.로그 그룹에서 지표 필터 생성지표에 대한 경

41.[AWS] AWS CLI를 이용할 때 MFA 인증하도록 프로파일에 역할 부여

AWS CLI를 이용할 때 MFA를 통해 인증해야만 명령 실행이 가능하도록 프로파일에 역할을 부여해봅시다.

42.[AWS] IAM 정책 변경 관련 CloudTrail 이벤트에 대한 CloudWatch 경보 생성

이전 내용: IAM에 대한 접근은 굉장히 민감한 문제입니다. IAM에 대한 변경 사항이 발생하면 CloudTrail에 이벤트 로그가 남게 되는데 CloudWatch Logs로 해당 이벤트 로그가 보내졌을 때 경보를 생성할 수 있습니다.IAM 정책을 변경할 때 트리거되는

43.[AWS] GuardDuty 사용법 정리

GuardDuty는 데이터 원본인 CloudTrail 관리 이벤트 로그, CloudTrail S3 데이터 이벤트 로그, DNS 로그, EKS 감사 로그 및 VPC 흐름 로그를 분석하고 처리해 보안 위협을 식별하는 보안 모니터링 서비스입니다.악성 IP 주소 및 도메인 목

44.[AWS] GuardDuty 결과 내보내기

GuardDuty는 활성 결과 내보내기를 지원합니다. 결과는 S3 버킷으로 이동할 수 있습니다. 새로운 활성 결과 GuardDuty 에서 결과 생성 후 약 5분 이내에 자동으로 내보내집니다. 결과 업데이트 빈도를 통해 내보내는 빈도를 설정할 수 있습니다.내보내기 설정은

45.[AWS] Client VPN 만들기

사전 조건 Client VPN 엔드포인트로 작업하는 데 필요한 권한. 인증서를 AWS Certificate Manager로 가져오는 데 필요한 권한. 하나 이상의 서브넷과 인터넷 게이트웨이가 있는 VPC. 서브넷과 연결된 라우팅 테이블에는 인터넷 게이트웨이에 대한 경

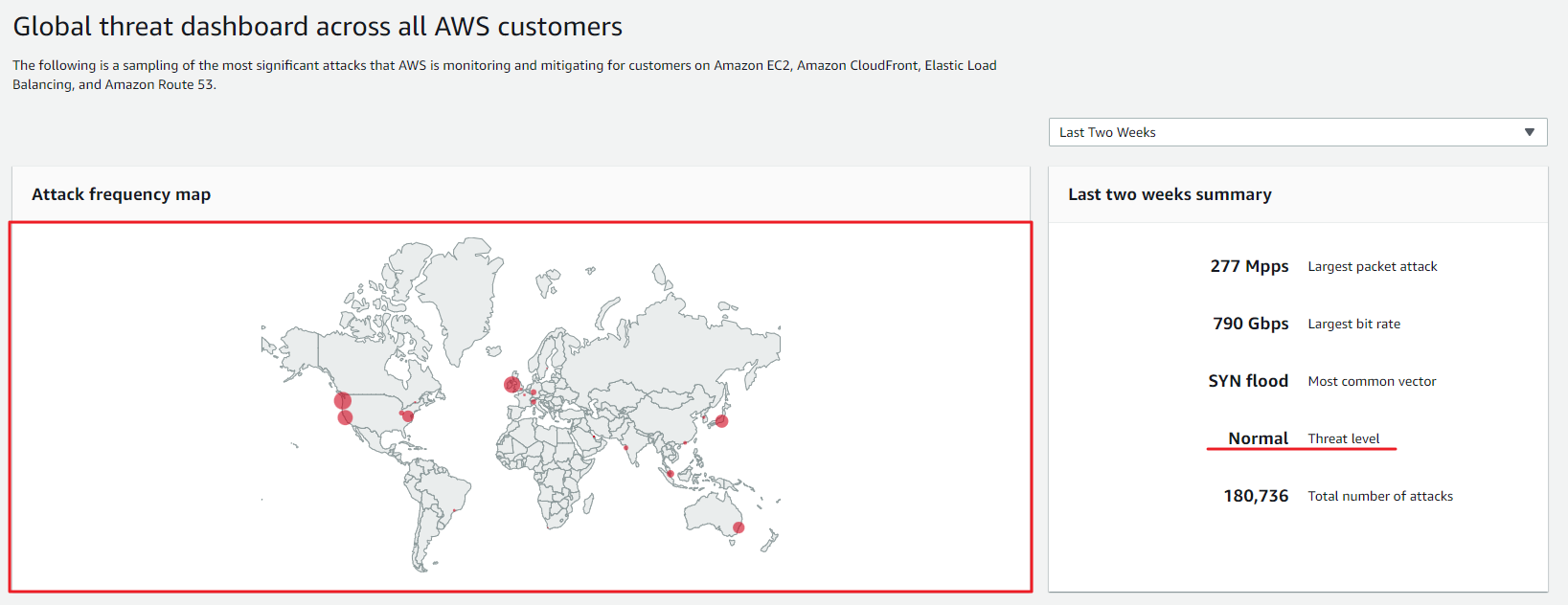

46.[AWS] Shield vs WAF

Shield는 DDoS 공격으로부터 AWS의 애플리케이션을 보호합니다. Shield는 Shield Standard와 Shield Advanced로 나뉘는데, Shield Standard는 AWS에서 애플리케이션 리소스(EC2, ELB, CloudFront, Route

47.[AWS] 일치하는 헤더를 블럭하는 Web ACL 생성

AWS 공식 문서 - WAF 시작하기(https://docs.aws.amazon.com/ko_kr/ko_kr/waf/latest/developerguide/getting-started.htmlWAF 콘솔 > 웹 ACL > 웹 ACL 생성이름을 입력합니다. Cl

48.[AWS] 특정 IP에 대해 블럭하는 Web ACL 생성

이전 내용: 특정 IP 블랙리스트의 접근을 블럭(block)하는 웹 ACL을 생성해봅시다.WAF 콘솔 > IP sets(IP 집합) > Create IP set(IP 집합 생성)IP 집합의 이름과 설명을 입력합니다. 리전에서 IP 집합을 저장할 리전을 선택합니다. C

49.[AWS] Web ACL 트래픽 로깅(S3로 로깅)

Web ACL을 거치는 트래픽에 대해 특정 서비스로 보내 저장하고 분석할 수 있습니다.로그를 저장할 수 있는 서비스는 CloudWatch Logs, S3 버킷, Kinesis Data Firehose입니다.웹 ACL에서 내보내는 요금은 따로 발생하지 않고, 각 서비스에

50.[AWS] Web ACL 비율 기반(rate limit)으로 트래픽 속도 제어하기

이전 내용: \[AWS] 특정 IP에 대해 블럭하는 Web ACL 생성5분 동안 하나의 IP 주소에 대해 최대 요청 수를 지정해서 트래픽을 제어해봅시다.웹 ACL을 생성할 때 또는 기존에 생성된 웹 ACL에서 규칙을 생성합니다.타입을 Rate-based rule(비율

51.[AWS] Bot Control을 이용한 불필요한 봇 트래픽으로부터 보호하기

Bot Control은 AWS 관리형 규칙 그룹의 유료 규칙입니다. 불필요한 봇트래픽으로부터 애플리케이션을 보호합니다. 일반적인 웹 애플리케이션 트래픽의 51%는 봇(스크립트)트래픽입니다. 이중에는 사이트를 크롤링하여 인덱싱하고 고객이 검색할 수 있도록 하거나 사이트

52.[AWS] RDS 인스턴스 비용 절약 방안에 관하여

DB 인스턴스는 EC2 인스턴스와 다르게 할인을 받을 수 있는 서비스가 예약 DB 인스턴스 뿐입니다.이미 DB 인스턴스가 있지만 용량을 확장해야 하는 경우에는 동일한 AWS 리전 및 데이터베이스 엔진, 해당 인스턴스 클래스 유형에서 확장할 수 있습니다. 예를 들어 db

53.[AWS] EFS에 대하여

사용자가 파일을 추가하고 제거할 때 자동으로 확장/축소.Network File System 버전 4 (NFSv4.1 및 NFSv4.0) 프로토콜을 지원.EFS 파일 시스템에 동시에 액세스할 수 있으며 두 개 이상의 컴퓨팅 인스턴스 또는 서버에서 실행하는 워크로드와 애플

54.[AWS] EFS 파일 시스템 생성

이전 내용: EFS 콘솔 > \[파일 시스템] > \[파일 시스템 생성]파일 시스템 이름과 VPC를 선택합니다. 가용성 및 내구성은 표준 클래스이냐 원 존 클래스이냐를 선택하는 부분입니다. 원 존 클래스를 선택했다면 파일 시스템이 생성될 가용 영역을 선택해주어야 합니다

55.[AWS] Apache 웹 서버 관련 파일을 EFS에서 가져오기

아파치 웹 서버 관련 파일들을 EFS에 저장된 파일들을 이용하도록 할 수 있습니다.본 실습은 AWS 공식 문서 - Apache 웹 서버 설정 및 Amazon EFS 파일 제공를 참고하였습니다.를 참고해서 EFS 콘솔에서 파일 시스템을 생성하고 EC2 콘솔에서 인스턴스를

56.[AWS] EFS 파일 시스템 사용자별 하위 디렉토리 생성

인스턴스에는 여러 사용자가 있을 것입니다. EFS를 마운트 한 뒤, EFS 디렉토리에 사용자별 쓰기 가능한 하위 디렉토리를 만들어서 다시 이 하위 디렉토리를 사용자의 홈 디렉토리에 마운트하는 일반적인 사용 사례가 있습니다.본 포스팅은 AWS 공식 문서 - 쓰기 가능한

57.[AWS] EFS 자동 마운트 설정

EC2 인스턴스가 재부팅될 때 EFS 파일 시스템 디렉토리를 자동으로 다시 마운트하려면 파일 /etc/fstab를 사용합니다.mount 명령을 all 및 verbose 옵션과 함께 fake 옵션을 사용하여 fstab 항목을 테스트합니다.만약 이미 마운트되어 있는 상태로

58.[AWS] EFS 유휴 시 데이터 암호화 비활성화 파일 시스템 감지

조직에서 특정 분류를 충족하거나 특정 애플리케이션이나 워크로드, 환경과 연결된 데이터에 유휴 암호화가 필요할 수 있습니다.AWS 계정 내에서 EFS 파일 시스템이 생성될 때 유휴 시 데이터 암호화가 비활성화된 파일 시스템이 생성된다면 경보를 트리거할 수 있습니다.파일

59.[AWS] Windows에서 ssh-agent 설정하기

SSH Agent : 인스턴스에 접근할 때 password와 private_key를 미리 등록해서 이후 서버에 접근할 때 해당 항목을 요구하지 않도록 하는 역할 수행.코드 상 기밀 데이터가 남지 않아 보안이 우수합니다.(일반적으로 SSH로 인스턴스에 접근하려면 코드에

60.[AWS] VPC Peering 실습

서로 다른 VPC를 하나의 네트워크처럼 이용할 수 있는 Peering Connection을 실습해봅시다.서로 다른 네트워크 대역을 가지는 VPC 2개를 생성합니다.VPC-1: 퍼블릭 서브넷 1개 / 프라이빗 서브넷 1개VPC-2: 프라이빗 서브넷 1개인터넷 게이트웨이를

61.[AWS] Oracle DB RDS 인스턴스 생성 및 연결 방법

!주의AWS 공식 문서를 기반으로 한 간단한 테스트 용 RDS DB 인스턴스 생성 및 연결 방법입니다.Amazon RDS의 DB 인스턴스에 연결은 같은 네트워크 망 내에 속한 임의의 서버를 통해서 원격으로 접속해야 합니다. 대표적으로 같은 VPC 내에 있는 EC2 인스

62.[AWS] Document DB(MongoDB 호환) 생성 및 접속

Document DB를 생성하고 접속하는 방법에 대해 알아봅니다.Document DB에 액세스하기 위해서는 EC2 인스턴스를 통해야 합니다.따라서, EC2 인스턴스를 먼저 생성하고 Document DB를 생성하되 EC2 인스턴스를 통해서만 접근이 가능하도록 보안 그룹을