Terraform

1.[Terraform] IAM 정책, 역할 생성 및 역할에 정책 연결

테라폼 파일은 총 5개입니다.variables.tf: 테라폼 코드에서 사용될 변수에 대한 정보가 들어있습니다.provider.tf: provider에 대한 정보들이 포함되어 있습니다. 예를 들어, 어떤 provider를 이용할 것인지, 리전은 어느 곳인지, 프로파일은

2.[Terraform] S3 버킷 생성하기

3.[Terraform] aws_iam_policy_document를 이용한 정책 작성 방법

AWS를 이용하다보면 다양한 곳에서 정책을 작성하게 됩니다. 이를 테라폼으로 작성할 때 aws_iam_policy_document data source를 이용해서 정책을 작성하면 깔끔하게 작성할 수 있습니다.data source인 aws_iam_policy_docume

4.[Terraform] S3의 다양한 기능에 대한 낙서장

코드

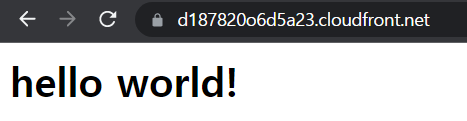

5.[Terraform] S3 버킷 앞단에 CloudFront를 붙이는 아키텍처 구현

S3 버킷을 생성하고, index.html 파일을 업로드한 후, CloudFront를 앞단에 붙여서 CloudFront를 통해 접근하도록 합니다.

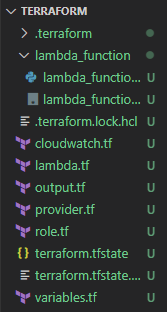

6.[Terraform] Lambda 함수 -> CloudWatch logs : 리소스 생성 자동화

앞서 의 내용을 terraform을 통해 자동화 해봅시다.어떤 프로파일을 이용할 것인지, 유저 아이디는 무엇인지는 항상 변수 파일에 포함되는 내용입니다.Lambda 함수의 이름을 작성합니다.Lambda 함수를 생성하기 전에 AWSLambdaBasicExecutionRo

7.[Terraform] CloudWatch Agent를 EC2 인스턴스에서 사용하는 아키텍처 자동화

CloudWatch Agent를 EC2 인스턴스에 설치하고 지표를 수집할 수 있도록 하는 전반적인 과정을 테라폼을 통해 자동화 해보았습니다.인스턴스에 연결할 역할을 생성합니다. 역할에는 CloudWatch agent와 ssm과 연관된 정책이 연결됩니다.인스턴스를 위한

8.[Terraform] Ncloud 서버 생성 후 키 파일 다운로드 받기

서버를 생성할 때 넣은 키 파일을 로컬에 다운로드 받고 싶을 때 아래와 같이 이용합니다.

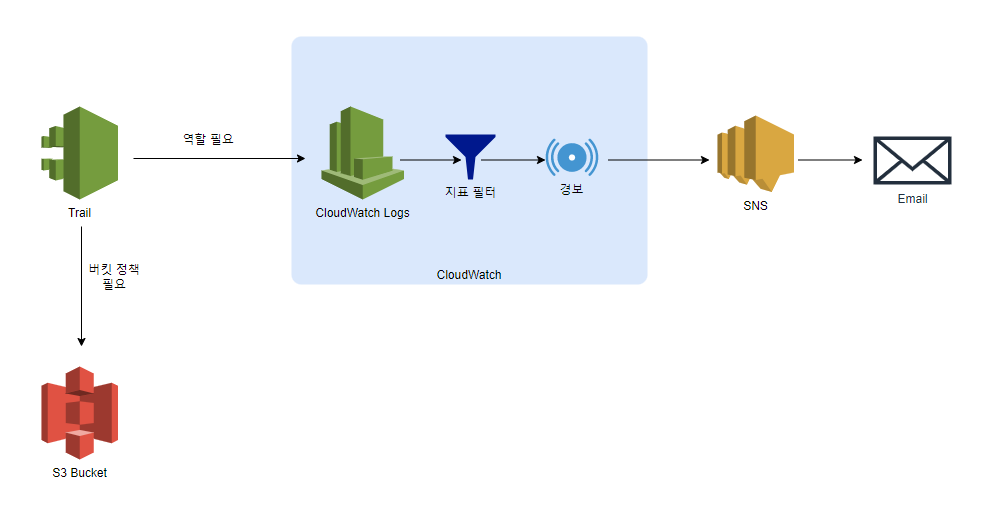

9.[Terraform] CloudTrail 이벤트 로그를 CloudWatch Logs로 모니터링하는 인프라 생성 자동화

CloudTrail의 이벤트 로그를 CloudWatch Logs로 보내고, 이를 모니터링하는 아키텍쳐 리소스 생성을 테라폼으로 자동화 해보겠습니다.특정 이벤트에 대해 임계치를 넘어가면 경보 상태가 되어 알림이 울리도록 설정합니다.IAM 정책이 1회 이상 변경되었을 때,

10.[Terraform] Client VPN 만들기

VPC를 원격에서 VPN으로 접속할 수 있도록 Client VPN Endpoint를 테라폼을 통해 구성해봅시다. 쉘 스크립트로 서버, 클라이언트 인증서를 생성하고 AWS ACM으로 Import합니다.테라폼으로 클라이언트 VPN 엔드포인트를 구성합니다.

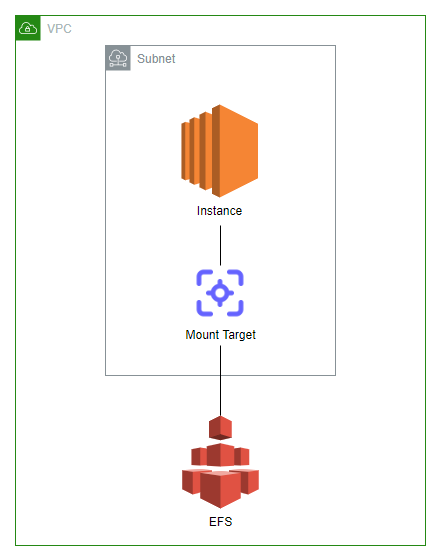

11.[Terraform] EFS 파일 시스템 생성 및 인스턴스에 마운트

AWS 콘솔을 이용해 테라폼 생성: EFS 파일 시스템, 인스턴스를 생성하고 인스턴스에 파일 시스템을 마운트하는 과정을 테라폼을 이용해 자동화 해봅시다.VPC와 서브넷, 인터넷 게이트웨이, 라우팅 테이블을 생성하고, 라우팅 테이블과 서브넷을 연결, 네트워크 인터페이스와