스니핑(sniffing)

사전적인 의미로 스니핑(Sniffing) 이란 ‘코를 킁킁거리다’, ‘냄새를 맡다’ 등의 뜻이 있다. 사전적인 의미와 같이 해킹 기법으로서 스니핑은 네트워크상에서 자신이 아닌 다른 상대방들의 패킷 교환을 엿듣는 것을 의미한다. 간단히 말하여 네트워크 트래픽을 도청(eavesdropping)하는 과정을 스니핑이라고 할 수 있다. 이런 스니핑을 할 수 있도록 하는 도구를 스니퍼(Sniffer)라고 한다.

Sniffer의 위치는 스니핑 할 네트워크를 구성하고 있는 장비들에 따라서 위치가 결정된다. 그러므로 네트워크에서 사용되는 장비의 특성을 알고 있어야 한다.

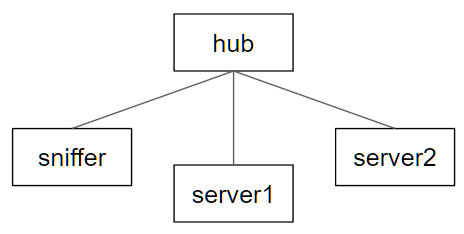

Hub

1. Hubbing Out

OSI Layer 1계층인 Hub는 콜리전 도메인(Collision domain, 충돌 범위)이 동일하기 때문에 모든 데이터를 동시에 받게 된다. 이때 sniffer를 물려두면 서버1, 2로 전송되는 데이터를 수집할 수 있다.

sniffer는 promiscuous mode로 설정해 두어야 데이터를 수집한다.

2. Vampire Tap

뱀파이어 탭은 버스 형상의 이더넷 근거리 통신망 내에 있는 굵은 동축 케이블에 각각의 주변장치를 연결하는데 사용된다. 서버와 연결되어 있는 케이블의 클래드(Clad, 피복)를 벗기고 코어에 갈고리 모양의 커넥터를 연결하면 모든 케이블로 데이터가 전달된다.

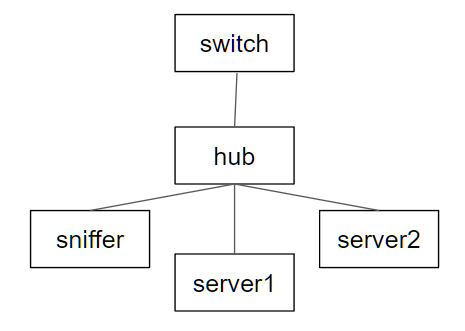

Switch

1. Hubbing Out with Switch

요즘 많은 내부 네트워크들 스위치를 사용한다. 스위치는 포트당 하나의 콜리전 도메인을 가지고 있으므로 한 포트에 허브를 연결하고 그 밑에 여러 노드를 연결하면 위와 같은 상황이 발생한다.

2. Port Mirroring

두 포트를 미러링하여 서버 포트와 sniffer의 포트를 동일하게 만들어주면 sniffing이 가능하다.

포트 미러링을 지원하는 스위치를 사용하여야 한다.

3. Mac Flooding Attack

switch는 MAC 주소를 저장하는 캐시 메모리인 CAM을 가지고 있다.

가짜 MAC 주소를 엄청나게 만들어서 스위치에 넣으면 스위치는 포트별로 연결된 호스트의 MAC 주소 정보를 가지고 있는 CAM 테이블이 채워져서 원래 정보가 없어지고 Hub의 기능이 되게 된다. Hub의 기능을 수행하면 Hubbing Out 기능으로 sniffing이 가능하다.

일종의 DoS(Denial of Service) 공격이라 할 수 있다.

서버는 클라이언트 요청 정보를 Back Log 저장한다. 하지만 3-way Handshaking 중 클라이언트가 ACK를 보내지 않으면 Back Log 가 가득 차게 되고 문제가 발생한다.

Router

1. ARP Poisoning/Spoofing

타겟 머신의 MAC 주소를 contaminated 시켜서 침투자의 MAC 주소와 동일하게 만드는 기법으로 일종의 host cloning 기법으로 볼 수 있다. ARP Spoofing으로도 불린다.

특정 노드의 패킷뿐만 아니라 모든 패킷이 모이기 때문에 필터링이라는 기능이 존재한다.

APR Spoofing : https://velog.io/@kio0207/Network-ARP-Spoofing

2. Sub Interface

게이트웨이 fa0/0에서 sub interface인 fa0/0.1, fa0/0.2식으로 서브 인터페이스를 설정해 주고 sniffer를 연결해 주면 sniffing이 가능하다.