요청자 관리형 ENI

NAT 게이트웨이도 라우팅 ENI중 하나로 소스/대상 확인 옵션을 변경하는 기능이 없다.

(강제로 바꾸면 오류가 나타남)

요청자 관리형속성은 AWS에서 지정하며 사용자가 바꿀 수 없다.

요청자 관리형속성값이 '예'로 설정된 서비스는 ENI가 장착된 서비스 메뉴에서만 ENI 속성을 조작할 수 있다.

EX) NAT Gateway 서비스는 NAT Gateway 메뉴에서 ENI 속성을 편집할 수 있다.

인스턴스를 제외한 대부분 서비스는 요청자 관리형 ENI를 사용한다.

ENI 유형 비교 : 보안 그룹(SG) 강제 적용

컴퓨팅 ENI를 사용하는 컴퓨팅 서비스(인스턴스)는 데이터 처리와 보관을 담당하므로 데이터 보호에 각별히 유의해야 함

이런 특성에 VPC는 컴퓨팅 ENI를 보안 그룹(Security Group)으로 보호한다

라우팅 ENI에 연결된 네트워크 디바이스(NAT Gateway)는 자신에게 전달된 트래픽을

서비스 기능에 맞게 다시 포워딩하면 되므로, 데이터 보호에는 직접 관여치 않는다.

단 NAT 게이트웨이는 ENI에 흐르는 트래픽을 허용 또는 차단할 수단으로 네트워크 ACL을 사용할 수 있다.

ENI 목록에서 보안 그룹이 연결된 ENI는 컴퓨팅 ENI

연결된 보안 그룹이 보이지 않는다면 라우팅 ENI일 것이다.

난 이때까지 EC2에 SG를 적용하는 줄 알았다..!

EC2가 아니라 EC2에 연결된 Network Interface에 연결한다.

SG와 서브넷에 의존하는 ENI

AWS 서비스가 Network Interface를 사용하면 자동으로 보안 그룹, 네트워크 ACL, 라우팅 테이블의 통제를 받는다. 이를 두고 서비스가 VPC 네트워킹을 사용한다고 한다.

여기서 말하는 Network Interface는 컴퓨팅 ENI를 뜻함

라우팅 ENI는 네트워크 ACL, 라우팅 테이블의 통제를 받음

컴퓨팅 ENI의 수명주기는 보안 그룹과 함께 한다.

ENI를 사용하는 모든 컴퓨팅 서비스는 생성 단계에서 보안 그룹을 반드시 지정하도록 설계

컴퓨팅 ENI는 반드시 보안 그룹과 연결되어야 함

ENI의 패런트는 서브넷이다. 반드시 서브넷이 존재해야 함

ENI 보호 = VPC 보호

VPC 트래픽의 시작과 끝은 ENI다.

VPC 보안을 강화하려면 ENI를 안전하게 관리하면 된다는 결론에 이른다.

ENI에 연결된 보안 그룹과 서브넷에 연결된 네트워크ACL, 라우팅 테이블을 안전하게 통제하면 된다.

모든 컴퓨팅 서비스는 ENI를 통제하는 저마다의 방식이 존재

- RDS - 특수 포트만 허용, 보안 그룹의 포트 허용이 동작하지 않음

- ElastiCache, Neptune - 인터넷 IP를 허용해도 인터넷에서 접속 불가

퍼블릭 인스턴스를 보안 그룹, 네트워크 ACL, 라우팅 테이블로 안전하게 통제하는

방식은 VPC 네트워킹에서 최대의 노력이다.

인스턴스

인스턴스는 가상 서버이다.

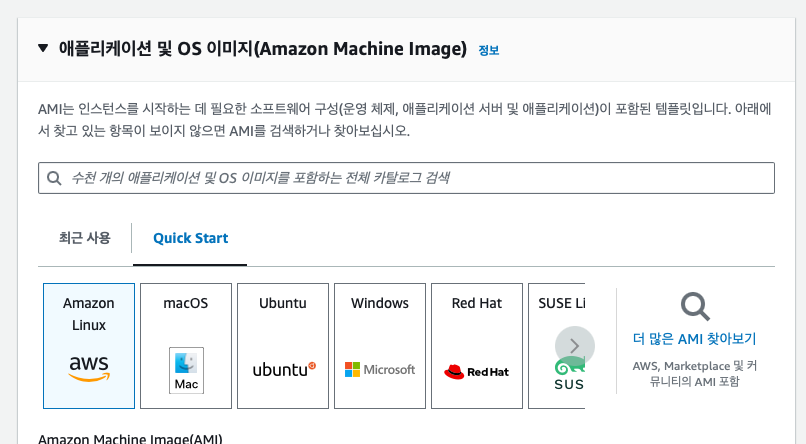

인스턴스를 생성하려면 반드시 하나의 AMI(Amazon Machine Image)를 선택해야 한다.

AMI에 따라서 OS만 설치된 깡통 서버, 네트워크 디바이스등으로 변한다.

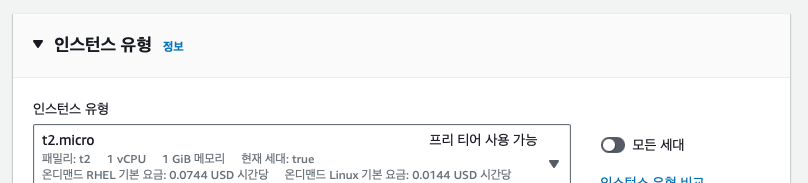

인스턴스의 하드웨어 스펙을 의미하는 인스턴스 유형

기타 일부 설정을 마치면 인스턴스 객체가 완성된다.

AMI의 특성과 활용 방식에 따라 인스턴스에 필요한 설정이 조금씩 달라진다.

방화벽, 네트워크 디바이스 AMI를 얹은 인스턴스는 라우팅 ENI 유형으로

소스/대상 확인옵션을 off하며

전달받은 트래픽을 다른 네트워크로 전달하려면 2개 이상의 ENI를 연결해야 할 수도 있다.

AMI를 선택해서 인스턴스를 사용하는 방식이 있는 반면 AWS 자체 서비스가 인스턴스 형태로 생성되는 방식도 존재

Batch, Elastic Beanstalk, Cloud9, OpsWorks가 존재

이 같은 서비스는 인스턴스가 만들어지고 그 위에서 서비스가 작동한다.

결국 2개로 나뉜다.

A - EC2 메뉴

인스턴스 시작버튼으로 생성한 서비스

B - AWS 자체 서비스 메뉴에서 생성한 컴퓨팅 서비스

하지만 트래픽 전송 매체가 ENI라는 것은 동일하다.

인스턴스의 위상

VPC네트워킹 보안 통제 측면에서 A, B 유형은 크게 차이는 없다.

생성된 방식이나 유형과 무관하게 모든 인스턴스는 최소 1개 이상의 ENI를 연결해야 한다.

따라서 모든 인스턴스는 VPC 보안 통제를 받는다.

parent : ENI < Subnet < VPC

인스턴스의 조건

인스턴스 생성 시점에 기본 네트워크 인터페이스도 자동으로 생성되면서 서로 연결된다.

eth0로 표현하는이 기본 네트워크 인터페이스는 인스턴스와 분리할 수 없다.

- 인스턴스는 최소 1개 이상의 ENI와 연결되어야 함

- 인스턴스에 ENI가 1개 존재한다면

eth0이다.- ENI는 서브넷(패런트)에 생성된다.

1. 서브넷에 놓이려면 최소 1개 이상의 프라이빗 IP가 연결돼야 한다.

- 서브넷은 가용 영역과 VPC의 교집합 영역에 놓인다.

- 가용 영역과 VPC는 리전(패런트)에 생성된다.

- 인스턴스의 패런트는 가용 영역과 VPC다. (둘의 교집합 영역에 놓여야 함)

- 인스턴스는 수명 주기 동안 기본 네트워크 인터페이스(eth0)의 가용 영역을 벗어날 수 없다.