AUM(Azure 업데이트 관리자)는 Azure VM 및 Arc-enabled 서버에 대한 업데이트 관리를 수행하는 서비스입니다.

Windows 및 Linux VM의 보안 업데이트, 기능 업데이트, 품질 업데이트 등을 스케줄링하거나 수동으로 적용할 수 있습니다.

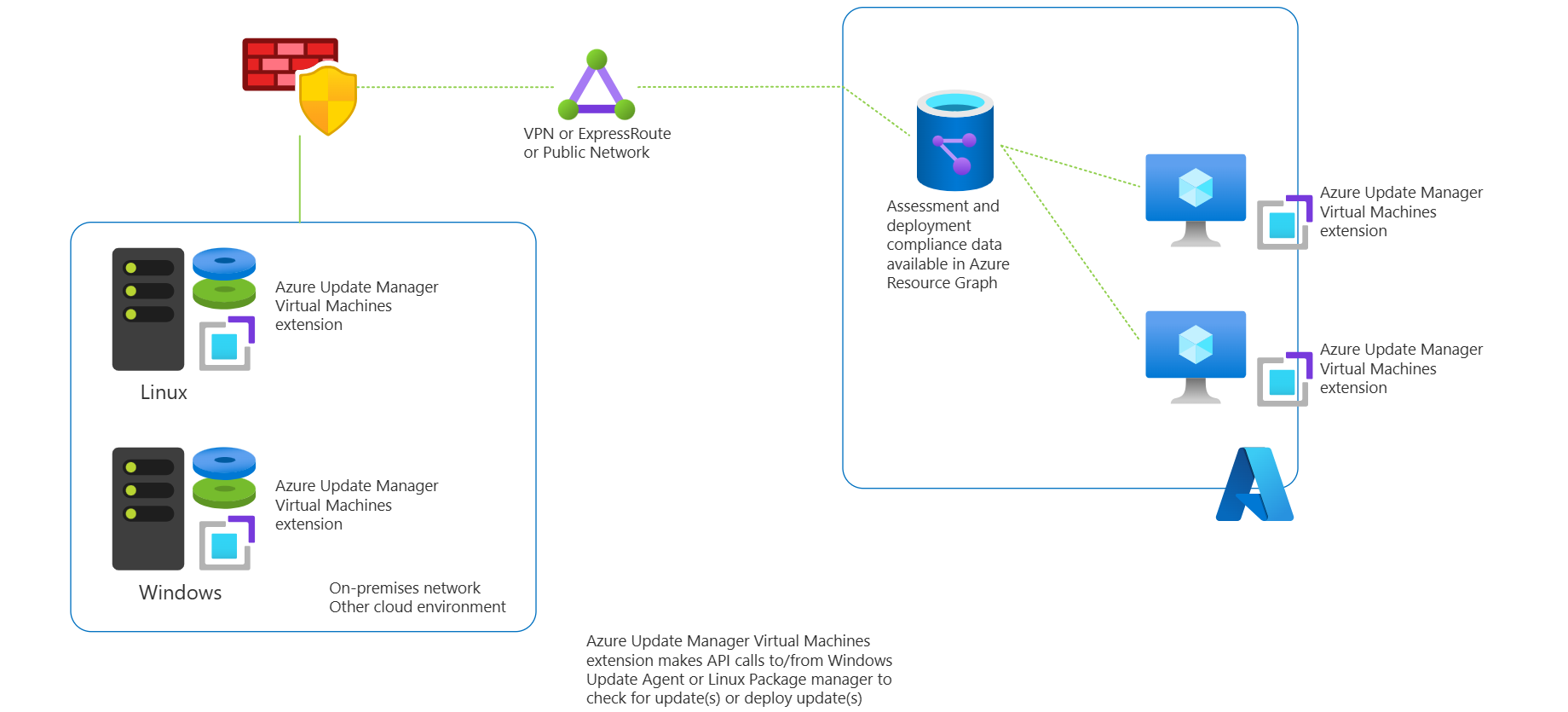

[오른쪽 박스: Azure 내 Update Manager 인프라]

-

Azure VM들 (Azure에 호스팅된 Windows/Linux VM) 동일하게 VM Extension이 설치되어 있어야 하며, Azure 내부에서 자동으로 연결됩니다.

-

Azure Resource Graph : 업데이트 상태, 컴플라이언스 정보는 Azure Resource Graph에 저장되고, 사용자 포털에서 이를 조회할 수 있습니다.

이 데이터는 Update Manager의 대시보드 또는 KQL 쿼리 등을 통해 확인 가능.

사용자가 머신에서 업데이트 확인, 일회성 업데이트 설치, 주기적 평가 등 업데이트 관리자 작업을 처음으로 시작할 때 또는 예약된 업데이트 배포가 머신에서 처음으로 실행될 때 확장이 머신에 자동으로 설치됩니다.

확장 및 수명 주기는 설치와 구성을 포함하여 Azure Update Manager에서 관리되므로 고객이 명시적으로 설치할 필요가 없습니다. 업데이트 관리자 확장은 업데이트 관리자가 머신에서 작동하는 데 필요한 아래 에이전트를 사용하여 설치 및 관리됩니다.

- Azure VM Windows 에이전트

Windows 서비스로 WindowsAzureGuestAgent 라는 이름으로 표시 - Azure VM용 Azure VM Linux 에이전트

서비스 이름: walinuxagent

Windows 업데이트 클라이언트 또는 Linux 패키지 관리자에서 지정한 시스템 업데이트 상태에 대한 평가 정보를 검색하고 업데이트의 다운로드 및 설치를 시작합니다.

--> Azure Update Manager 확장이 OS에 내장된 패치 도구를 API로 호출하여 업데이트를 관리한다.

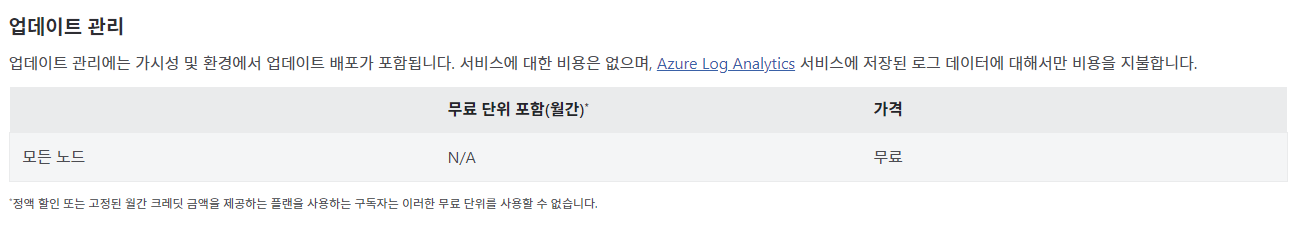

[가격]

Automation과 Log Analytics를 사용하지 않는다면 서비스 자체는 무료로 확인

http://xn--https-ki6x//azure.microsoft.com/ko-kr/pricing/details/automation/

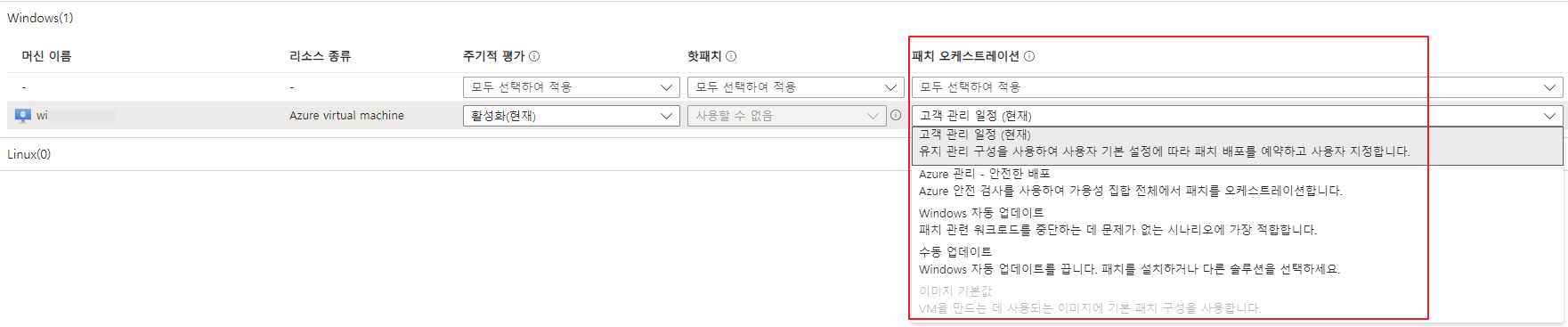

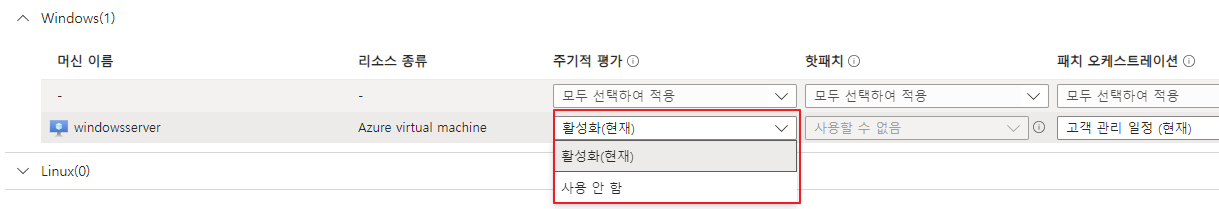

[패치 오케스트레이션 모드]

- 고객 관리 일정 : 관리자가 설정한 시간표에 따라 패치가 진행됨 > 유지관리 구성 필요

- Azure 관리 - 안전한 배포 : Azure가 자동으로 패치 일정을 정하고 배포함 (가용성 우선)

- Windows 자동 업데이트 : Windows의 기본 업데이트 방식을 유지하며, Azure는 패치 오케스트레이션을 하지 않음

- 수동 업데이트 : 사용자가 직접 패치를 적용해야 함

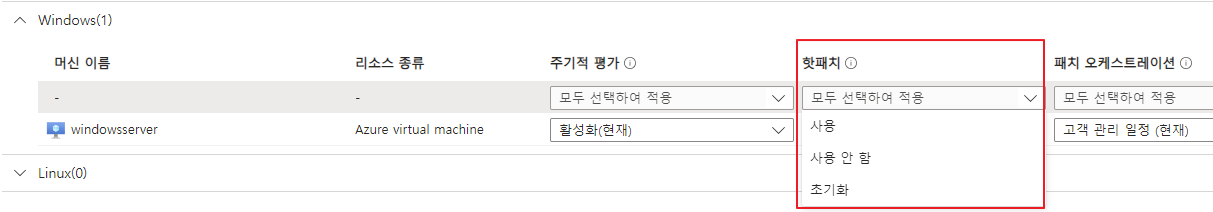

[핫패치]

재부팅 없이 커널 패치를 적용 (지원되는 Windows Server 전용)

[주기적 평가]

VM이 최신 상태인지 주기적으로 평가 (보안 위협 방지 및 정책 확인)

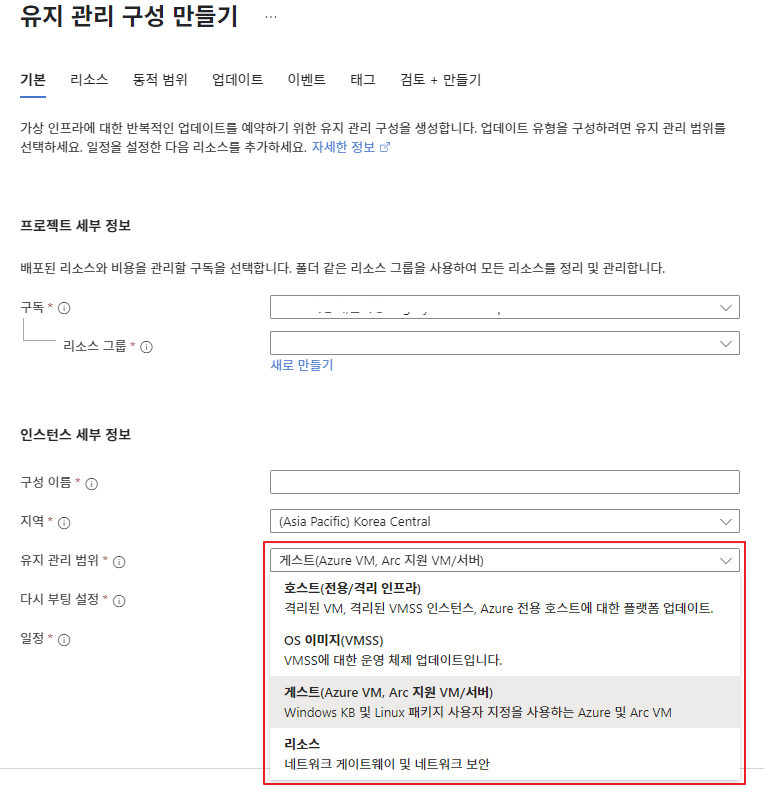

[패치 오케스트레이션 - 유지관리 설정]

- 게스트 : Windows/Linux VM OS 패치, Defender 엔진, 정의 업데이트, 사용자 설치 응용 프로그램 관련 업데이트

- 호스트 : Azure 전용 호스트, VMSS 인프라, 물리 서버 수준의 유지 보수

- OS 이미지 : (VMSS) VMSS 기반 이미지 템플릿 대상

- 리소스 : 네트워크 보안 장비, 게이트웨이 등

--> 호스트 유지관리는 전용 호스트에 대한 업데이트만 가능, OS 이미지도 VMSS에 대해서만 가능, 즉 게스트 유지보수 사용

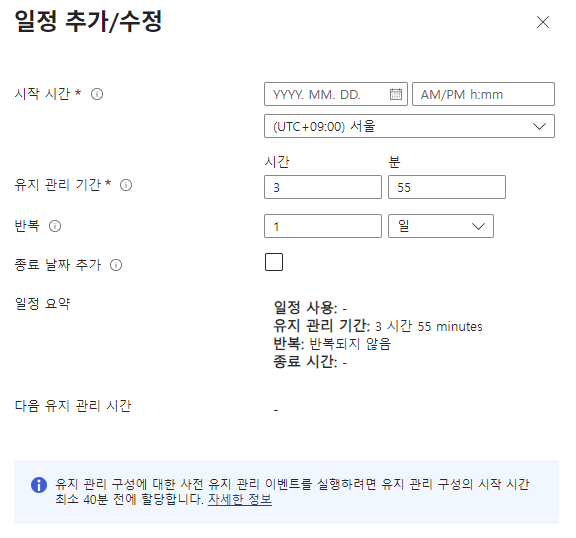

유지 관리 기간은 최소 1시간 30분 지정 가능하고, 시작 시간은 현재 시간에서 +15분 이상 지정 가능하다.

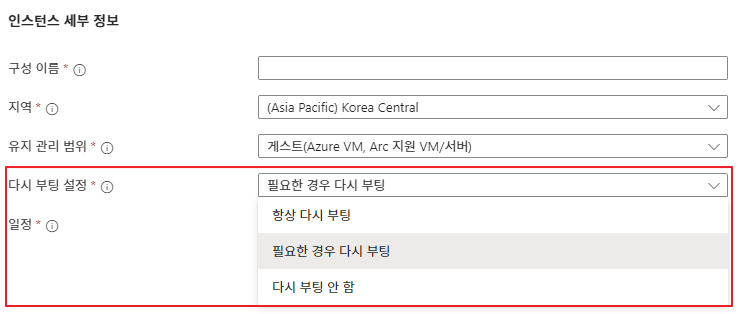

다시 부팅 설정도 가능

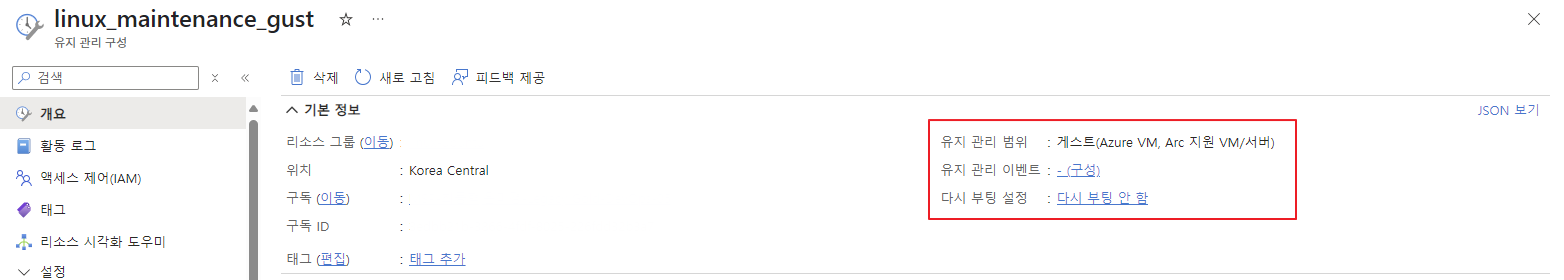

[설정 후 화면]

가상머신 > 작업 | 업데이트에서 확인

유지 관리 구성에서 상세 정보도 확인 가능하다.

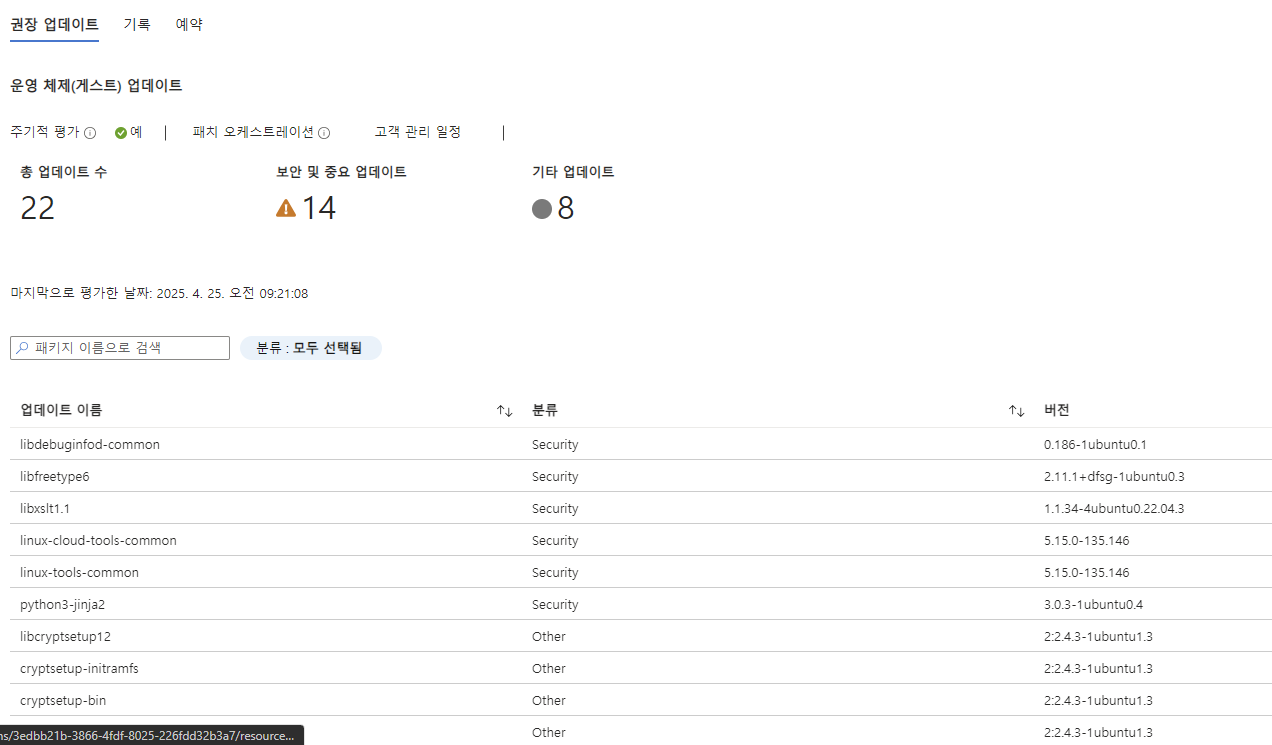

보안 및 중요 업데이트도 확인할 수 있고 운영체제 및 애저 에이전트 업데이트 확인 가능 > 해당 부분이 설정한 유지 관리 기간에 업데이트 된다.

유지 관리 일정에 따라 업데이트를 시도한 내역을 확인할 수 있다.

평가 기록 : 주기적 평가는 VM이 최신 상태인지 주기적으로 평가 (보안 위협 방지 및 정책 확인)

[에이전트 확인 명령어]

windows powershell

Get-WmiObject -Class Win32_Product | Where-Object {$_.Name -match "Windows Azure Guest Agent"}

linux

systemctl status walinuxagent[트러블 슈팅]

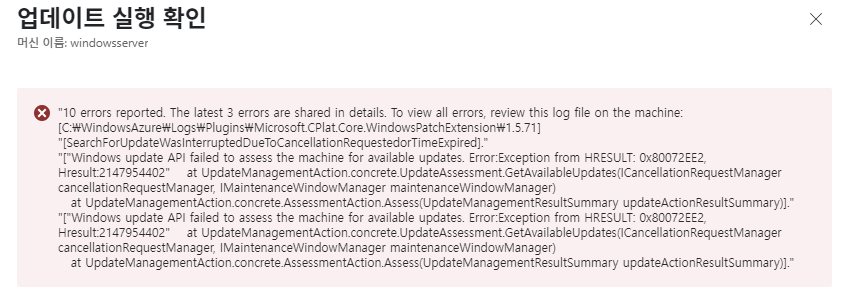

windows 가상머신 업데이트에 다음과 같은 오류 확인

아래에 따라 로그를 열어 상세 오류 확인

에이전트 상태 확인

Get-Service RdAgent, WindowsAzureGuestAgent

오류 확인

Get-WinEvent -LogName "Microsoft-Windows-WindowsUpdateClient/Operational" | Select-Object -First 10

주목할 만한 오류는 다음 로그 위치를 확인합니다. Azure VM 에이전트가 준비되지 않은 상태를 표시하거나 예상대로 작동을 중지할 수 있는 다음과 같은 일반적인 시나리오와 찾은 오류를 비교합니다.

C:\WindowsAzure\Logs\WaAppAgent.log

C:\WindowsAzure\Logs\TransparentInstaller.log