사이버보안 vs 정보보안

사이버보안 Cyber Security

사이버 상의 범죄, 테러, 해킹 목적의 접근 및 스파이 행위 등으로부터정보, 시스템, 네트워크를 보호하는 ICT 솔루션

정보보안 Information Security

- 자동화된 정보 시스템 내의 자원 또는 자산 (하드웨어, 소프트웨어, 데이터, 통신 및 네트워크를 포함)의

기밀성,무결성,가용성등을 보존하기 위해 행해지는 활동

c.f

정보보호 Information Security VS 개인정보보호 Privacy

보안공격현황

https://cybermap.kaspersky.com/

보안시장전망

사이버공격의 진화

사이버공격 대상

- 과거 : 뚜렷한 목적 X, 불특정 다수

- 최근 : 국민의 생명, 재산 or 국가 기반시설 (정치, 경제, 군사적 의도로 특정 대상 공격)

사이버공격 특징

- 신종, 변종 사이버공격

- 대규모화

- 인공지능을 적용 -> 지능화/고도화

인공지능과 보안

- 4차 산업혁명과 보안

AI for Security

- 인공지능 기술을 활용한 보안기법

- 고도화, 지능화된 보안위협에 대응하기 위한 인공지능 기반의

보안기술

Security for AI

인공지능 시스템을 보안위협으로부터 보호하기 위한 보안 기법

2022 사이버 위협 전망

-

Log4j 취약점문제 장기화와공급망보안위협 -

IoT 기기대상 사이버위협 - 월패드 -

랜섬웨어 -

클라우드 보안위협 -

메타버스, NFT, AI

신기술대상 신종 위협 발생 -

스미싱,해킹메일

해커 vs. 크래커

해커

- 악의적 목적 X

- 컴퓨터, 보안에 익숙한 전문가

크래커

- 악의적 목적 O

- 시스템 안정성 해치거나 정보를 불법적으로 복사하여 배포하는 사람

White hat vs Black hat vs Gray hat

white hat : 보안 전문가

black hat : 악의적 목적 O 범죄자

gray hat : 악의적 목적 X, 취약점을 파악하기 위해 침입

범죄 = 의도에 상관X, 허가되지 X 시스템에 침입하는 모든 행위

보안 공격의 이해 및 필요 지식

운영체제

-

프로그램을 실행시키기 위한 가장 기본이 되는

소프트웨어 -

서버 동작 시 필요

-

종류

-

PC : Windows, Linux, MacOS

-

Server : Unix, Linux, Windows

-

Mobile : Android, iOS

-

서버의 보안 취약점을 보안 =>

Unix/Linux지식 필요

-

네트워크

외부 공격=>네트워크를 통해 공격- 표준 : OSI-7 Model

- 사용 : TCP/IP (5 layer, 실질적인 표준)

서버

- 서비스를 수행

- 프로그램 or 시스템

- 보안에서는

소프트웨어적인 서버를 의미 - 공격 대상이 되는 서버가 어떤 서비스를 제공하고, 어떤 방식으로 동작되는지 파악 필요

프로그래밍

- 해킹 프로그램에 대응 => 프로그래밍 지식 필요

리버스 엔지니어링 Reverse Engineering

프로그래밍 지식을 기반으로 특정 프로그램이 악성코드인지 판단, 악의적인 행동을 하는지 판단

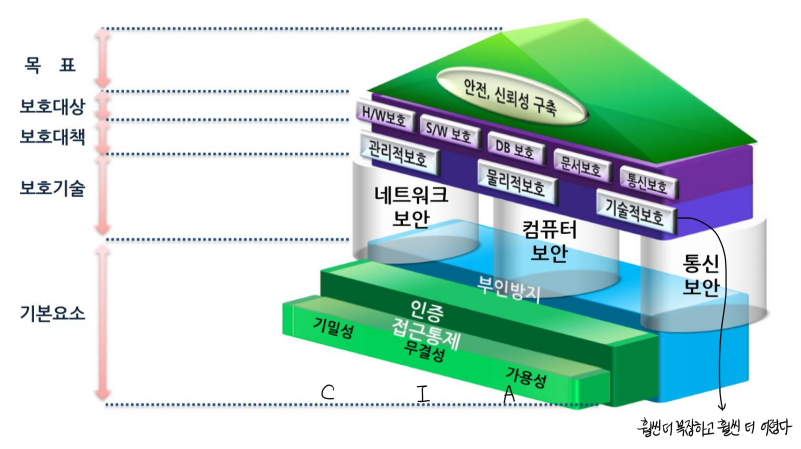

정보보호 개요

목표

- 안전, 신뢰성 구축

기본 요소

기밀성,무결성,가용성- 접근 통제

- 인증

- 부인방지

보호 기술

- 네트워크 보안

- 컴퓨터 보안

- 통신 보안

보안의 요소

최근 보안 추세 : 기밀성 < 무결성 < 가용성

보안의 3대 요소 (CIA)

C onfidentiality 기밀성

노출로부터 막겠다, 공개되지 X 부분 공개하지 X

공개, 노출 XI ntegrity 무결성

원래의 형태가 원치 않는 의도에 대해서 변조/파괴 X

변조, 파괴 XA vailability 가용성

서비스의 딜레이, 재난 상황에서 사용 못하게 X

지체, 재난 X

기밀성 Confidentiality

-

정보의 소유자가 원하는 대로 -

정보의 비밀이 유지되어야 한다 -

허가되지 X

사람,프로세스,시스템으로부터데이터나자원을 숨기는 것

기밀성을 위협하는 공격

- Sniffing

- Snooping

- Traffic analysis

- 도청

- 사회 공학

기밀성을 보존하기 위한 활동

- 식별

- 인증

- 권한 부여(접근제어)

- 암호화

- 모니터링

- 교육 및 훈련

무결성 Integrity

-

비인가된 자에 의한 정보의변경,삭제,생성등으로부터 보호 -

정보의

정확성,완전성이 보장되어야 한다 -

데이터나 자원의

신뢰성에 관한 보안의 요소 -

허가되지 않은 방식으로 변경되는 것을 보호

무결성 = 정확성 + 완전성 + 일관성

정확성 : 틀린 내용이 있으면 X

완전성 : 내용 중에 빠짐이 있으면 X

일관성 : 다른 정보와 일치해야 함

무결성을 위협하는 공격

- modification 변경

- masquerading 가장

- replaying 재전송

- repudiation 부인

무결성을 보존하기 위한 활동

- 접근 제어

- 메시지 인증 MAC

가용성 Availability

내가 service를 사용하고 싶은데 그렇지 못한 상황

-

정당한 방법으로

권한이 주어진 사용자에게 -

정보

서비스를 거부해서는 안된다 -

허락된 사용자는

데이터,자원,서비스를 적절하고 신뢰성 있게 이용할 수 있어야 한다

가용성을 위협하는 공격

- Dos

- DDos

가용성을 보존하기 위한 활동

- 백업

- 침입 탐지 시스템 운용

보안 공격의 대비책

공격

- 비승인 사용자의 관리자 PC, 웹 서버 및 백업 서버 접근

비승인 사용자의 데이터베이스 접근

- 기밀성

=> 네트워크 접근을 차단하는 정책 사용

=> 강한 인증을 위한 혼합 인증 사용

- 개인정보를 포함한 파일의 외부 유출

- 기밀성

=> 자료 유출 방지 솔루션 사용

- 랜섬웨어 파일의 업로드

악성코드가 포함된 파일 내려받기

- 무결성

=> 악성코드 탐지 및 차단 솔루션의 사용

- 악성코드가 포함된 소프트웨어 설치

- 무결성

=> 비승인 소프트웨어의 사용을 금지하는 보안 정책 적용

=> 비승인 소프트웨어 설치를 금지하는 보안 솔루션 사용

- 웹 호스팅 서비스가 이루어지지 않음

- 가용성

=> 백업 솔루션 사용으로 서비스 복구

보안 용어

3A

3A = 인증 + 책임추적성 + 접근 제어

인증 Authentication

- 사용자의 신원 검증

- 전송된 메시지 출처 확인

인증성과 관련된 위협

- 메시지 변조

- 중간자 공격

인증성을 보존하기 위한 활동

- 메시지 인증 MAC

- 전자 서명

책임추적성 Accountability

- 완전하게 안전한 시스템은 불가능

- 보안 침해 발생 시, 책임 소재의 추적이 가능해야 한다

책임추적성과 관련된 위협

- 권한 남용

- 권한 오용

- 직무 유기 (해야할 일을 안 하는 것)

책임추적성을 보존하기 위한 활동

- 시스템 로그 관리

- 포렌식 분석

접근제어 Access Control

- 누군가 무언가를 사용하는 것을

허가or거부하는 기능

접근제어를 위한 활동

- 인증

- 인가

- 감사 - loging을 계속 남겨서 추적이 가능하게 끔 하는 행위

부인방지 Non-repudiation

사용자가 데이터 송신, 수신, 소유 등과 같은 행위에 대한책임을부인하는 것을 방지

e.g

메시지 전송 후, 송신자가 전송한 것을 부인하는 상황

수신자는 송신자의 전송 사실을 증명하여, 전송 사실 부인을 방지할 수 있음

취약점 Vulnerability

- 시스템의 보안 측면에서 악용될 수 있는

결함또는약점 - 시스템의

설계,구현,운영,관리에서 발생 가능

위협 Threat

- 공격자가 취약점을 악용하여 해를 끼칠 수 있는

잠재적 위험 - 보안을 침해할 수 있는 상황, 능력, 행위 또는 이벤트가 존재할 때 발생

- 좁은 의미 =

잠재적인 행위, 실제로 일어나야공격 - 넓은 의미 = 공격을 포함함

e.g

가로채기, 가로막기, 변조, 위조

- 위협에 대비하는 준비로 공격이 발생하는 것을 예방

위험 Risk

- 특정 위협이 취약점을 이용하여

자산을 공격하여손실을 초래할 수 있는잠재력

위험 = 발생 가능성 + 영향

- 위험 시나리오 : 특정 위협이 어떻게 자산의 취약점을 이용해서 공격하는지 보여줌

공격 Attack

- 취약점이 악용되어 실행

실행된 위협- 결과 = 보안 침해

네트워크에서의 공격

컴퓨터, 네트워크, 패킷에 침투하려는 모든 시도 +

악성 프로그램, 자가 복제 프로그램을 심으려는 모든 시도

공격의 분류

능동형 vs 수동형

내부 vs 외부

로컬 vs 원격

치고 빠지기 vs 지속

중간자 공격

Bruteforce 공격

능동형 vs 수동형

| 능동형 공격 | 수동형 공격 | |

|---|---|---|

| 구분 | 시스템 자원에 영향 O | 시스템 자원에 영향 X |

| 유형 | 악성파일 심기, 데이터 변경, 네트워크 방해, Dos | 도청, 트래픽 분석 |

| 예시 | 스푸핑(수집->변경) | 스니핑(모니터링, 수집) |

수동형 공격은 네트워크에 실질적인 해를 가한다 (X)

수동적 공격을 발견하는 것은 어렵다 (O)

능동적 공격은 상대적으로 발견하기 쉽다 (O)

내부 vs 외부

- 보안 경계 security perimeter

시스템이나 네트워크를 신뢰할 수 있는 부분, 그렇지 못한 부분으로 구분

| 내부 공격 | 외부 공격 | |

|---|---|---|

| 구분 | 보안 경계 내부 | 보안 경계 외부 |

| 유형 | 패스워드 훔치기, 산업 스파이, 단순한 오용 | 원격 접근 |

로컬 vs 원격

- 네트워크 기준

| 로컬 공격 | 원격 공격 | |

|---|---|---|

| 구분 | 네트워크 내부 | 네트워크 외부 |

치고 빠지기 vs 지속

치고 빠지기 Hit-and-Run

지속 Persistent

| 치고 빠지기 공격 | 지속 공격 | |

|---|---|---|

| 구분 | 짧은 공격 시간 | 긴 공격 시간 |

중간자 공격 MITM

- 공격자가 두 명의 유효한 사용자 사이에 끼어들어서

정보를 도청하거나변조하는 공격 - 도청:

수동적 공격, 변조:능동적 공격

Bruteforce 공격

- 전수조사

e.g 패스워드를 구성하는 모든 문자의 조합을 시도

보안 관리

보안은 "시스템 설계과정" 에서부터 고려해야 함

보안 거버넌스 Security Governance

- 조직이 적합한 보안 정책을 수립 + 보안 관련 조직 구성 => 일련의 보안 활동 수행

절차적 보안+기술적 보안모두 관리되어야 함

APT 공격의 효과적인 대비책

보안 거버넌스에 의한 관리

보안성 강화

- 절차적 보안 조치 : 직원 교육

- 기술적 보호 조치 : 보안 솔루션