Security Issue가 일어나는 이유

- Bad design: access control의 부재, 보안이 약한 비밀번호 or 인증

- Implementation Error: Buffer Overflow, weak random number generator

- Administrative Error: 비밀번호의 부재, 개방된 port가 너무 많은 경우 (방화벽)

- Missing Awareness: 잘못된 보안 지식, 사회공학적으로 잘못된 지식

IT Security가 필요한 이유

- Data espionage: 보안에 민감한 데이터를 갈취해 타 경쟁 회사에 팔거나 금전전인 이익을 얻는것

- Data manipulation

- Temporary malfunctioning (Dos, DDoS)

- Permanent malfunctioning (Earthquake, Fire ….)

- Attackers who want to know when and who is using the system

- Protection of information and informit ation systems

What is IT Security?

정보기술 보안은 네트워크 보안, 인터넷 보안, 엔드포인트 보안, API 보안, 크랄우드 보안, 애플리케이션 보안, 컨테이너 보안 등이 포함된다.

IT 보안은 컴퓨터 시스템, 네트워크 및 데이터와 같은 정보 기술의 무결성을 시스템 공격이나 손상 또는 무단 엑세스로부터 보호한다.

IT Security Aims

- Integrity: 허가없는 수정에 대한 보호

- Confidentiality: 허가없는 access에 대한 보호

- Availability: 기능과 서비스의 장애에 대한 보호

- Accountability: 실행했던 action을 부인하지 말아야 함

- Authenticity: identity 가 신용가능해야 함.

Weakness, Vulnerability, and Threat

- Weakness: 시스템에서 취약한 부분. 이는 나중에 시스템에서 취약점이 된다.

- Vulnerability: 시스템 내에서 인증 없이 우회, 변경, 속임을 통해 보안 시스템의 취약점이 되는 곳.

- Threat: 보안을 위반하고 해를 입힐 수 있는 상황, 기능, 조치 또는 사건이 있을 때 존재하는 보안 위반 가능성

Hazard Factors

- 자연재해: 천둥번개, 불, 홍수,지진,,,등등

- 과실: 오류, 오작동, 부적절한 대처

- 기술적 결함: 블랙아웃, 하드웨어 결함, 오작동

- 악의적인 위험: 해킹, 강도, 공공 기물 파손, 염탐, 사보타주

- 조직의 결함: 인증없는 access, 불법 복제물, 미숙련된 직원

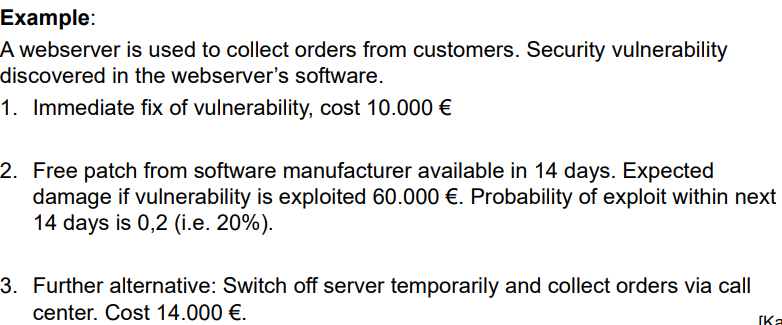

Decision making

risk가 발생할 확률과 그로 인해 생기는 겨엦적 피해는 예측하기 매우 어렵다.

그러므로 lowest expected mean cost를 창출해내는 방법을 탖아내야 한다 .

- immediate fix → 10,000유로

- wait for patch → 0.260,000 + 0.80 = 12,000유로

- shutdown → 14,000유로

이 경우에 immediate fix가 가장 작은 값을 내고 있으니 당장 시스템을 고치는 것이 경제적으로 이득이다.

Attacks

- Passive Attack

- 공격자가 적극적으로 참여하지 않음

- 예. Sniffing, 도청, 등등

- 발견하기 어렵다

- 능동적 공뎓에 대한 예방적 보호 수단으로도 쓰임

- Active Attack

- 공격자가 시스템 또는 데이터를 적극적으로 조작함

- 데이터 또는 시스템 조작

- 공격자는 종종 흔적을 남김

- 예방 및 탐지 가능

Social Engineering

사회 공학: 기술이 아닌 사용자를 대상으로 공격

타겟의 예시:

- 정보 수집이라 하면서 접근

- 사용자는 공격자가 원하는 작업 수행

다음과 같은 인간의 특성을 이용한다:

- 도움

- 자신감

- 불안

- 권한에 대한 존중

- 호기심, 게으름, 수치심, 죄책감, 분노,,,등등

- 인간의 약점은 악용될 수 있다.

수동적 사회 공학적 공격

- 피해자와의 상호작용 없음

- 대화 도청

- Shoulder surfing (어꺠 너머로 정보 캐내기)

- Dumpster diving (휴지통에서 정보 캐내기)

- 미끼 (준비된 USB 남겨두기)

적극적 사회 공학적 공격

- IT 직원인 척

- phishing

- 가짜 계정을 통한 인터넷 우정

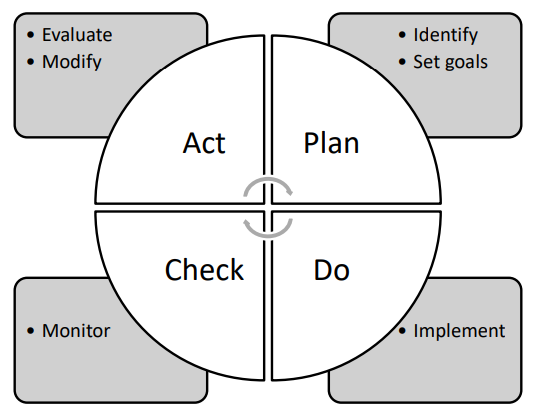

IT Security Process