Network Security

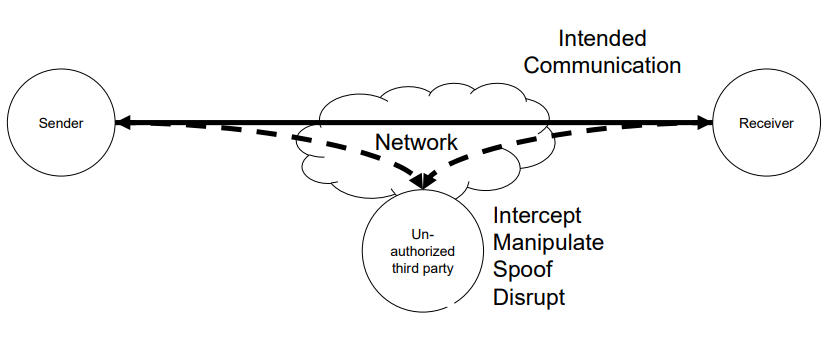

네트워크 보안: 네트워크를 통한 통신에 관한 위협을 대비한 보안

- Intercept: 메세지, 통신 내용에 대한 엑세스

- Manipulate: 메세지

- Spoof: 공격자가 발신자, 수신자 또는 둘 전부에게 신원을 위조

- Disrupt: 통신 링크

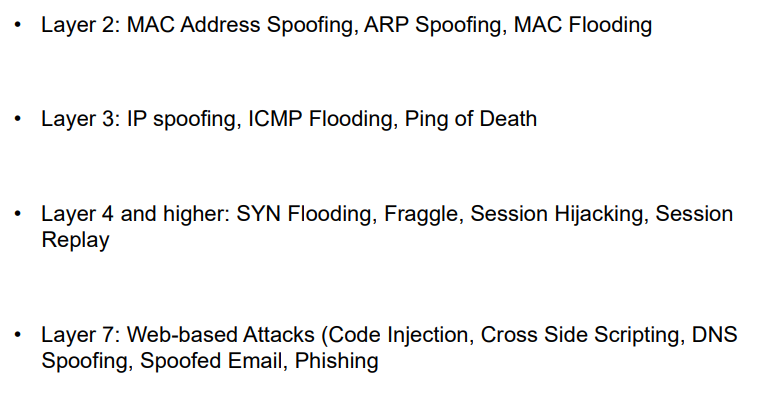

OSI 계층 별 발생 가능한 공격

Packet Sniffing

스니핑은 네트워크상에서 전송자와 수신자 사이에 주고 받는 데이터를 패킷 수준으로 분석하여 계정, 비밀번호, 프로토콜, 시스템 정보 등 유의미한 내용을 알아내기 위한 해킹기법이다.

- OSI의 모든 계층에서 발생 가능

- End Systems 과 relay(e.g. switch, router..)에서 발생 가능

- 공격을 탐지하는데에도 사용됨.

보호 방법:

- 암호화: packet sniffing을 해도 공격자가 그 안의 데이터 보지 못하도록

- 인증: 사용자 인증을 통해 데이터 변경 혹은 spoofing으로부터 보호

- packet sniffing을 방해하는 행위는 어렵다.

라우팅 조작

- 공격자가 제어하는 컴퓨터를 통해 트래픽 유도

- 라우팅 방해

- 예: 가짜 라우팅 프로토콜 메세지 -> 인증 전송

- 예: ICMP redirection 메시지

- 예: 소스 라우팅

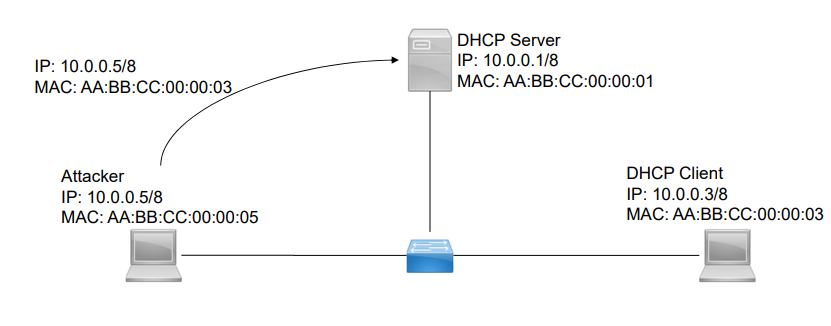

MAC address Spoofing

MAC Spoofing 이란?: NIC (Network Interface Card) 의 유일한 MAC address를 악의적인 목적으로 위조하는 공격 방식

MAC address 란?: MAC address는 통신을 하기 위해서 필요한 각 장비에 부여된 48bit로 이루어진 물리적인 주소이다.

MAC address를 위조하여 사용자로 둔갑하여 인증을 받아낼 수 있다. 예: DHCP 서버, WLAN AP, 서비스 제공업체에 엑세스

- Spoofinf 감지가 거의 불가능하다.

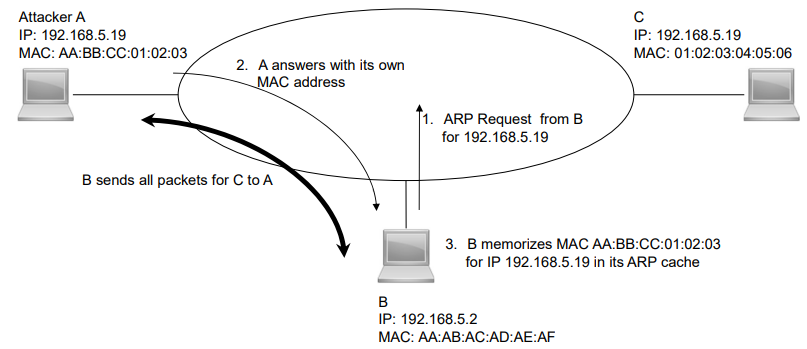

ARP Spoofing

MAC address를 IP로 변환하는 프로토콜로서 ARP스푸핑 공격은 통신하는 두 대상의 MAC address를 공격자 자신의 MAC address로 바꾸어 중간에서 패킷을 가로채는 공격이다.

가정: 통신중에 있는 A와 B의 정보가 궁금한 공격자는 ARP 스푸핑 공격을 하기로 한다.

- 공격자는 A와 B의 통신 중간에 들어가, A와 B에게 각각 자신의 MAC address를 알려준다

- A와 B는 공격자를 서로 통신하는 대상으로 인식하여 공격자에게 통신 정보를 전송하게 되며, A와 B의 통신내용을 공격자가 모두 볼 수 있게 된다.

또한 통신내용을 보고나서 다시 그 정보를 원래 목적지로 보내거나, 패킷을 일부 변조하여 보낼수도 있다.

패킷을 변조해서 보내는 경우에는 보통 목적이 PC를 감염시켜 좀비 PC로 만들기 위함이다.

ARP 스푸핑을 통한 공격

-

서비스 거부 공격: DoS, DDoS 공격은 종종 ARP 스푸핑을 활용하여 여러 IP 주소를 단일 대상의 MAC address와 연결한다. 결과적으로 다양한 IP 주소를 대상으로 하는 트래픽이 대상인 MAC 주소로 리디렉션 되어 트래픽으로 대상에 과부하가 걸린다.

-

Session Hijacking: 세션 하이잭킹은 ARP 스푸핑을 사용하여 세션 ID를 훔쳐 공격자에게 개인 시스템 및 데이터에 대한 엑세스 권한을 부여할 수 있다.

-

Man in the Middle: MITM 중간자 공격은 ARP 스푸핑에 의존하여 피해자 간의 트래픽을 가로채고 수정할 수 있다.

ARP 스푸핑 탐지 및 공격 예방 방법

- 패킷 필터링: 패킷 필터는 충동하는 소스 주소 정보가 있는 패킷을 필터링하고 차단할 수 있기 때문에 ARP 스푸핑 방지에 유용하다.

- 신뢰 관계 피하기: 신뢰 관계는 인증을 위해 IP 주소에만 의존하므로 공격자가 ARP 스푸핑 공격이 있을 때 훨씬 더 쉽게 실행 할 수 있다.

- ARP 스푸핑 탐지 소프트웨어 사용

- 암호화 네트워크 프로토콜 사용

- 자체 IP 주소에 대한 ARP 쿼리의 불일치 테스트

IP Spoofing

IP 스푸핑(IP Spoofing)이란 IP(Internet Protocol) 자체의 보안 취약성을 악용한 것으로 자신의 IP 주소를 속여서 접속하는 공격을 말한다. 신뢰 관계에 있는 두 시스템 사이에서 허가받지 않은 자가 자신의 IP 주소를 신뢰 관계에 있는 호스트의 IP 주소로 바꾸어 속이는 것으로 rlogin, rsh 와 같이 IP 주소로 인증하는 서비스를 무력화시킬 수 있다. 즉 공격자가 마치 신뢰성 있는 자가 송신한 것처럼 패킷의 소스 IP 주소를 변조하여 접속을 시도하는 침입 형태를 말한다.

IP 스푸핑은 주로 IP 주소나 호스트 이름에 의존하는 인터넷 서비스들을 대상으로 자행된다.

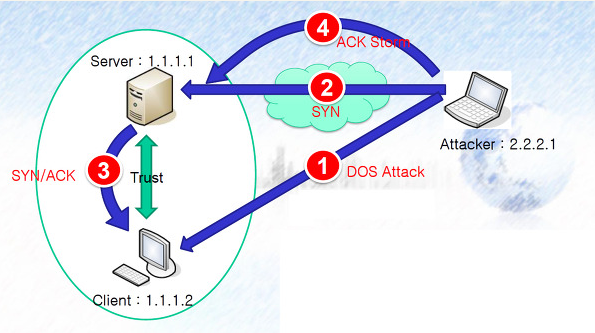

IP Spoofing 공격 방법

- 클라이언트(1.1.1.2) 를 DOS 공격한다.

- 공격자가 소스 IP 를 1.1.1.2 로 변조 후 SYN 패킷을 서버에 보낸다.

- 서버는 1.1.1.2 에게 ACK/SYN 패킷으로 응답한다.

- 공격자는 서버에 ACK 를 보내 클라이언트(1.1.1.2) 인 것처럼 연결을 성립한다.

IP Spoofing 공격 대응 방안

- 라우터에서 source routing 허용 않기

- Sequence Number를 랜덤하게 발생시키도록 함

- DoS 취약성 제거

- IP로 인증하는 서비스들 가능하면 사용하지 않도록 한다.

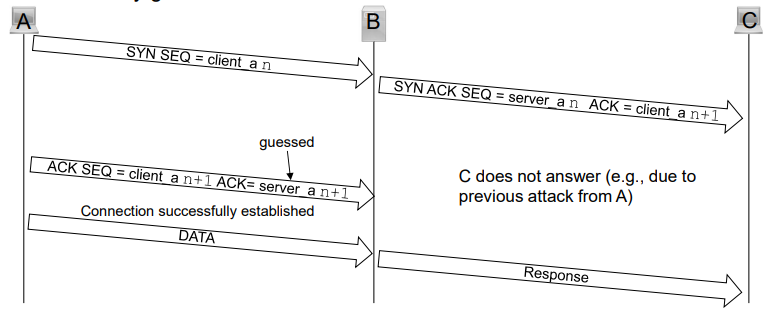

TCP Sequence Number Attack

서버측 초기 시퀀스 번호 추측 -> TCP handshake 위조 가능, 위조 IP로 TCP 연결

예를 들어,

1. 공격자A는 IP주소 C로 TCP 연결을 시작한다.

2. B는 C에 응답하지만 초기 시퀀스 번호가 올바르게 주측된 경우 A는 TCP 연결을 가진다.

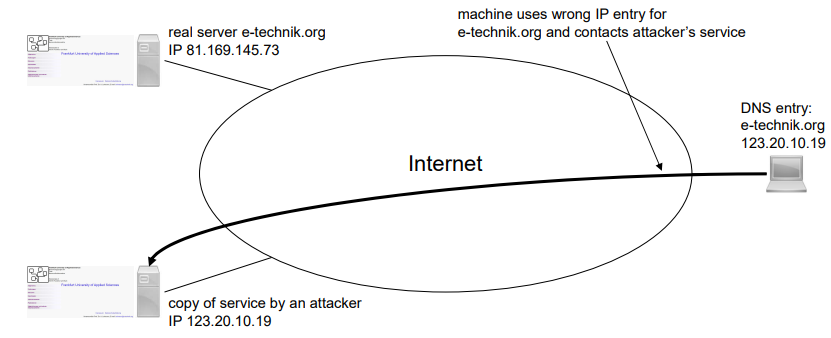

DNS Spoofing

DNS는 도메인를 IP 주소로 변환하는 역할을 한다.

DNS 스푸핑이란 DNS 서버로 보내는 쿼리를 가로채서 변조된 결과를 보내주는 것으로 일종의 MITM 공격이다.

- 공격자는 ARP 스푸핑을 통해 클라이언트가 DNS 서버로 보내는 DNS 쿼리 패킷을 탐지한다.

- 공격자는 로컬에 존재하기 때문에 정상적인 DNS 서버가 보내는 응답 패킷보다 변조된 DNS 응답 패킷을 먼저 보낼 수 있다. 클라이언트는 변조된 DNS 응답 패킷을 신뢰하고, 이후 도착한 정상적인 DNS 응답 패킷은 폐기한다.

- 이로 인해 클라이언트는 공격자가 유도하는 피싱 사이트에 접속하게 된다.