BombLab

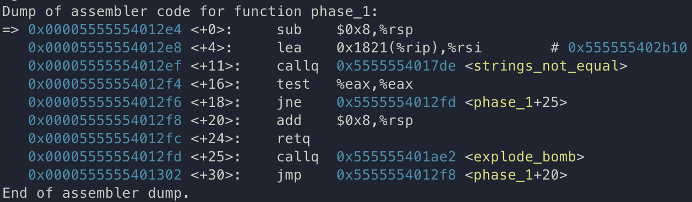

1.System Programming - BombLab (intro, Phase 1) 풀이

풀이에 앞서 Bomb lab에 대한 설명을 드리겠습니다.bomb lab은 역어셈블러를 통해 어셈블리어 코드를 살펴보고, 어셈블리어 코드를 통해 폭탄을 해제할 수 있는 입력 값을 넣어 문제를 풀어나가는 과제입니다. 만약, 입력 값이 틀린다면 폭탄이 터지게 됩니다.위 같은

2024년 9월 6일

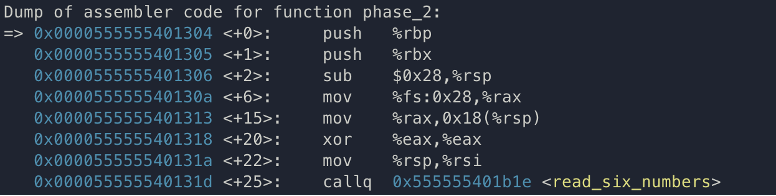

2.System Programming - BombLab (Phase 2) 풀이

phase 2 부터는 부분 코드를 단계별로 보면서 설명하겠습니다.phase 2 입니다.<+0>부터 <+25>의 코드를 보겠습니다.<+20>은 eax를 0으로 초기화하는 작업이니 큰 신경은 쓰지 않아도 될 것 같습니다.<+25>에서 read_six_

2024년 9월 6일

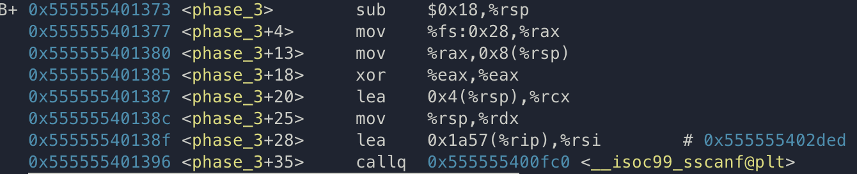

3.System Programming - BombLab (Phase 3) 풀이

phase 3 입니다. 이 친구는 입력 값을 직관적으로 알 수는 없을 것 같네요. scanf에서 rsi가 어떻게 생겼는지 확인해보겠습니다.정수 두 개를 입력 받네요. 이를 토대로 입력 값을 수정하고 다시 진행해보겠습니다.eax는 scanf의 반환 값이니 입력 값의 개수

2024년 9월 6일