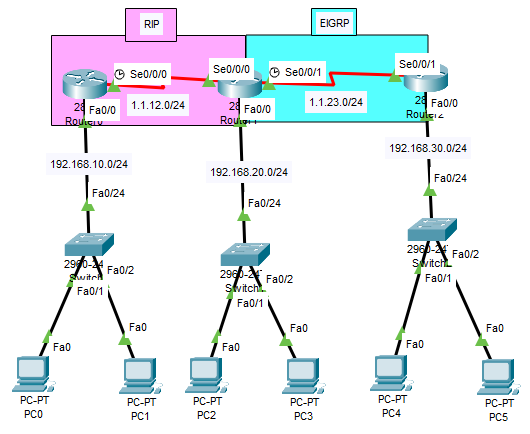

재분배 / redistribute

- 서로 다른 라우팅 프로토콜을 연결하는 것

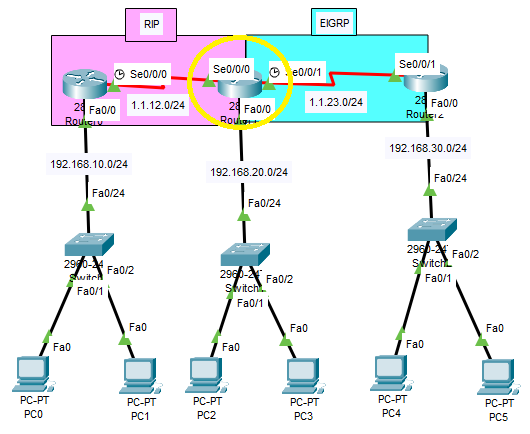

RIP <--> EIGRP

-

Router 0-Router 1 = RIP (통신 가능)

-

Router 1-Router 2 = EIGRP (통신 불가능)

-

재분배 명령어 설정은 경계 Router(Router 1)에서 설정해줌.

(RIP--> EIGRP)

(Router 1)

Router(config)#router rip

Router(config-router)#redistribute eigrp 7 metric 1(EIGRP--> RIP)

(Router 1)

Router(config)#router eigrp 7

Router(config-router)#redistribute rip metric 1544 20000 255 1 1500

Router(config-router)#redistribute rip metric (BW) (DLY) (Relialbility) (Load) (MTU)

------------------------------------------------------------------------------------

<1-4294967295> Bandwidth metric in Kbits per second

<0-4294967295> EIGRP delay metric, in 10 microsecond units

<0-255> EIGRP reliability metric where 255 is 100% reliable

<1-255> EIGRP Effective bandwidth metric (Loading) where 255 is 100% loaded

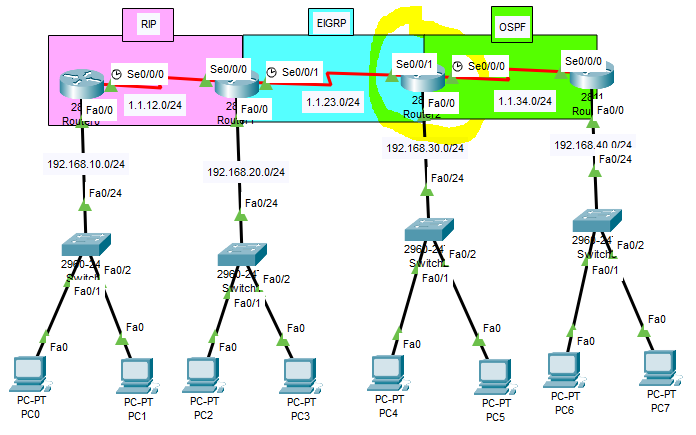

<1-65535> EIGRP MTU of the pathEIGRP <--> OSPF

-

Router 1-Router 2 = EIGRP (재분배 / 통신 가능)

-

Router 1-Router 2 = OSPF (통신 불가능)

-

재분배 명령어 설정은 윗 문단과 마찬가지로 경계 Router(Router 2)에서 설정해줌.

(EIGRP--> OSPF)

(Router 2)

Router(config)#router eigrp 7

Router(config-router)#redistribute ospf 7 metric 1544 20000 255 1 1500(OSPF--> EIGRP)

(Router 2)

Router(config)#router ospf 7

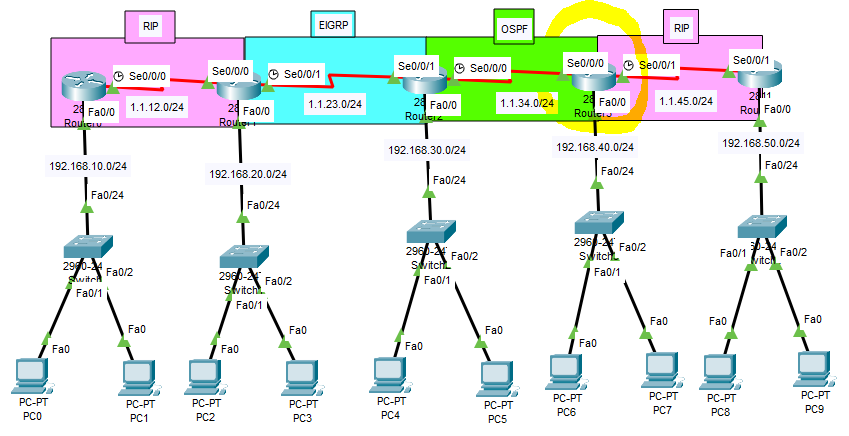

Router(config-router)#redistribute eigrp 7 subnets OSPF <--> RIP

- Router 2-Router 3 = OSPF (재분배 / 통신 가능)

- Router 3-Router 4 = RIP (통신 불가능)

- 마찬가지로 경계 Router(Router 3)에서 재분배 설정해줌

(OSPF--> RIP)

(Router 3)

Router(config)#router ospf 7

Router(config-router)#redistribute rip subnets(RIP--> OSPF)

(Router 3)

Router(config)#router rip

Router(config-router)#redistribute ospf 7 metric 1정리)

- <RIP 양식>

Router(config)#router rip Router(config-router)#redistribute (라우팅프로토콜) metric 1

- <EIGRP 양식>

Router(config)#router eigrp 7 Router(config-router)#redistribute (라우팅프로토콜) metric (BW)(DLY)(Relialbility)(Load)(MTU)

- <OSPF 양식>

Router(config)#router ospf 7 Router(config-router)#redistribute (라우팅프로토콜) subnets

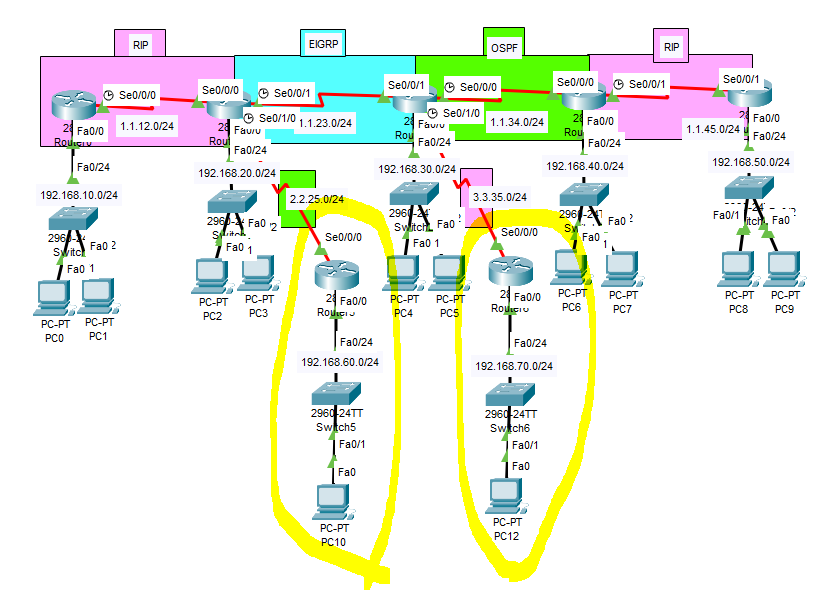

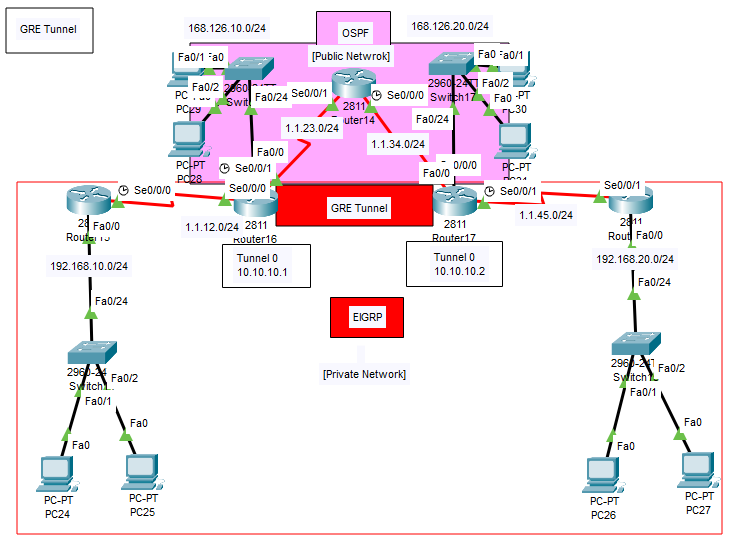

실습

- 해당 네트워크 추가 및 재분배 설정을 해주자

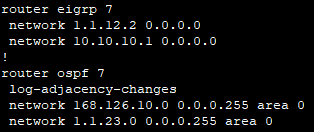

Router(config-router)#router ospf 7

Router(config-router)#redistribute eigrp 7 subnets

Router(config-router)#router eigrp 7

Router(config-router)#redistribute ospf 7 met 1544 20000 255 1 1500

Router(config-router)#router rip

Router(config-router)#redistribute ospf 7 metric 1

Router(config-router)#router ospf 7

Router(config-router)#redistribute rip subnets GRE 터널링

-

터널링 = 속여서 보낸다.

(IPv6 패킷에 IPv4 헤더를 붙여 IPv6을 IPv4처럼 속여서 보내는 것)

패킷을 다른 패킷 내에 캡슐화하는 것=터널링 -

공중망을 써서 연결하면 비용은 저렴하지만 보안에 취약하다. 그래서 사설망에서 사설IP 끼리 터널링하여 연결해주는 방법.

(사설망으로 사용하면 한달에 100mb 기준 2천만, 사설망을 터널링하여 공중망을 경유해서 사용하면 2만원안팎) -

결론적으로, 사설망을 계속 사용하면 너무 비싸기 때문에 공중망을 이용하면서 보안으로부터 안전하게 사용하기 위한 기술. 대신 암호화 지원X

cf) VPN

- ospf 라우팅에서는 x.x.x.0 0.0.0.255 형식

- eigrp 라우팅에서는 x.x.x.x 0.0.0.0 형식

(ipsec 터널링 설정시 호스트 주소가 아니면 에러가 남)

ex)

(Tunnel 0 좌측 라우터)

Router(config)#int tunnel 0

Router(config-if)#ip add 10.10.10.1 255.255.255.0

Router(config-if)#tunnel mod gre ip

Router(config-if)#tunnel source se0/0/1

Router(config-if)#tunnel destination 1.1.34.2(Tunnel 0 우측 라우터)

Router(config)#int tunnel 0

Router(config-if)#ip add 10.10.10.2 255.255.255.0

Router(config-if)#tunnel mod gre ip

Router(config-if)#tunnel source se0/0/0

Router(config-if)#tunnel destination 1.1.23.1

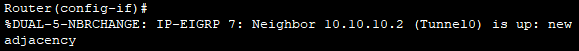

- 터널 인터페이스 생성 후 설정을 서로 완료했다면 해당 알림 문장이 올라온다.

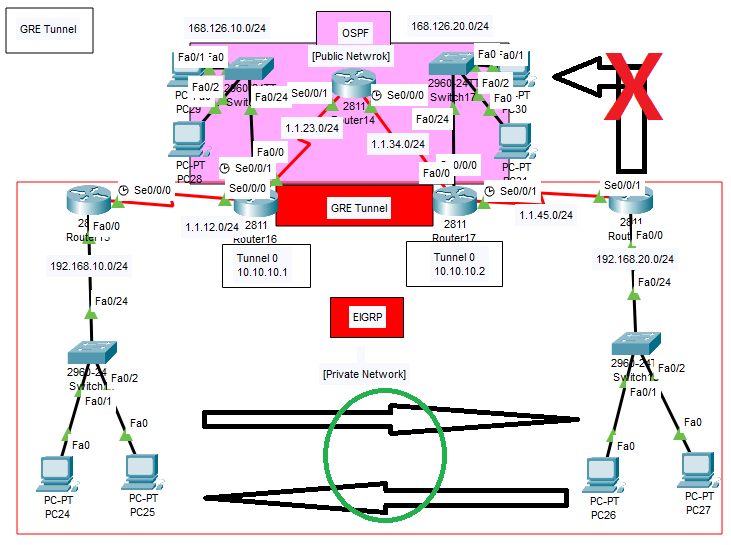

- 완료 후 통신은 해당 그림처럼 사설망 내에서만 가능하지만 공중망과 사설망 상호 통신은 안된다.

IPsec

-

GRE 터널링 기술은 암호화 기능을 미지원한다.

-

IPsec을 이용하여 암호화 기능을 이용

(Tunnel 0 좌측 라우터)

<호스트 생성>

Router(config)#access-list 100 permit gre host 1.1.23.1 host 1.1.34.2

Router(config)#access-list 100 permit gre 192.168.10.0 0.0.0.255 host 1.1.34.2

<키정책>

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#encryption aes

Router(config-isakmp)#hash sha

<키 생성>

Router(config-isakmp)#ex

Router(config)#crypto isakmp key 1234 address 1.1.34.2

Router(config)#crypto ipsec transform-set cisco esp-aes esp-sha-hmac

<맵핑>

Router(config)#crypto map vpn-map 10 ipsec-isakmp

Router(config-crypto-map)#match address 100

Router(config-crypto-map)#set peer 1.1.34.2

Router(config-crypto-map)#set transform-set cisco

<키 적용>

Router(config-crypto-map)#int se0/0/1

Router(config-if)#crypto map vpn-map

-----

<적용 후 뜨는 알림 메세지>

*Jan 3 07:16:26.785: %CRYPTO-6-ISAKMP_ON_OFF: ISAKMP is ON(Tunnel 0 우측 라우터)

<호스트 생성>

Router(config)#access-list 100 permit gre host 1.1.34.2 host 1.1.23.1

Router(config)#access-list 100 permit gre 192.168.20.0 0.0.0.255 host 1.1.23.1

<키정책>

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#encryption aes

Router(config-isakmp)#hash sha

<키 생성>

Router(config-isakmp)#ex

Router(config)#crypto isakmp key 1234 address 1.1.23.1

Router(config)#crypto ipsec transform-set cisco esp-aes esp-sha-hmac

<맵핑>

Router(config)#crypto map vpn-map 10 ipsec-isakmp

Router(config-crypto-map)#match address 100

Router(config-crypto-map)#set peer 1.1.23.1

Router(config-crypto-map)#set transform-set cisco

<키 적용>

Router(config-crypto-map)#int se0/0/0

Router(config-if)#crypto map vpn-map