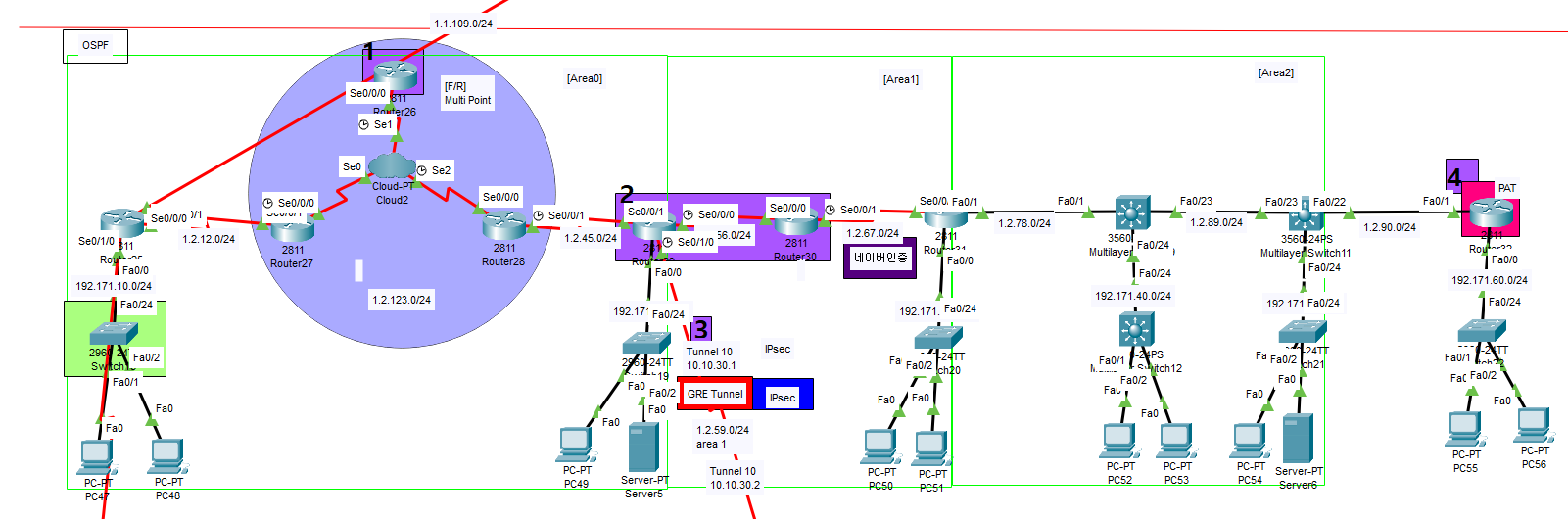

실습

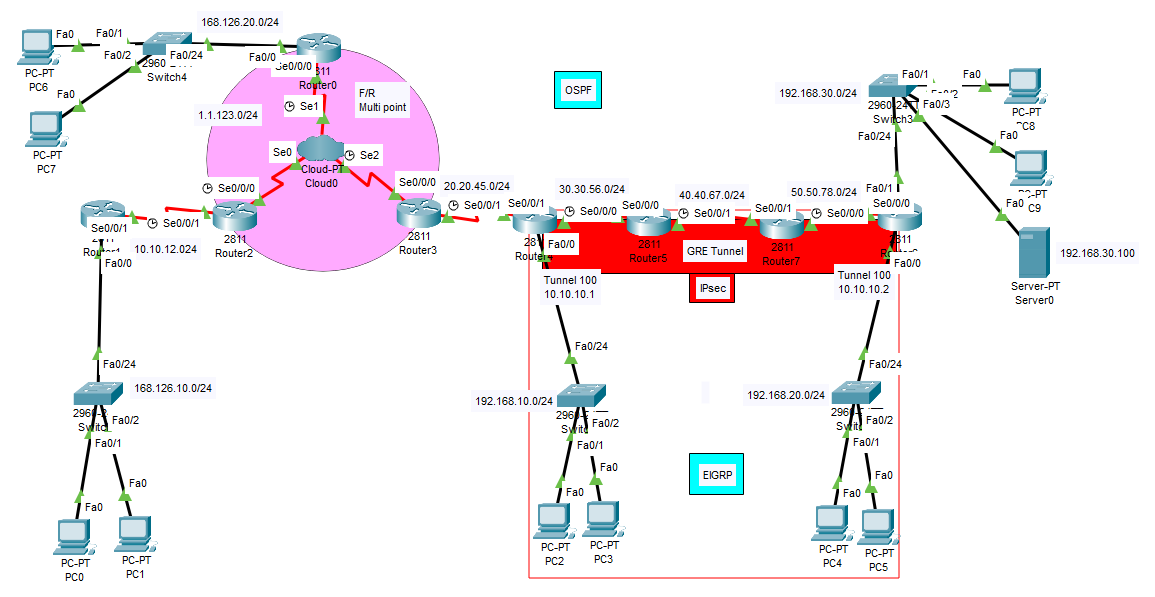

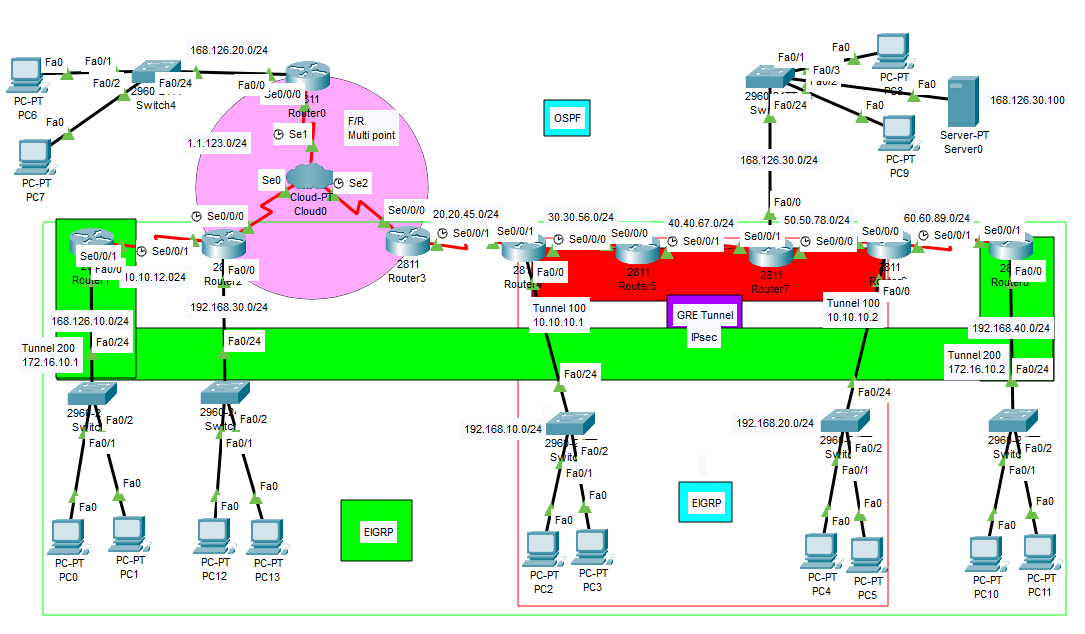

- 적용 개념 : F/R Multi Point, GRE tunnel(사설망 EIGRP, 공중망 OSPF), IPsec

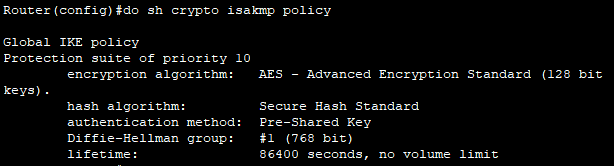

IPsec 명령어 예시

Router(config)#access-list 100 permit gre host 30.30.56.1 host 50.50.78.2 Router(config)#access-list 100 permit gre 192.168.10.0 0.0.0.255 host 50.50.78.2 --- Router(config)#crypto isakmp policy 10 Router(config-isakmp)#authentication pre-share Router(config-isakmp)#encryption aes Router(config-isakmp)#hash sha --- Router(config-isakmp)#ex Router(config)#crypto isakmp key 1234 address 50.50.78.2 Router(config)#crypto ipsec transform-set cisco esp-aes esp-sha-hmac --- Router(config)#crypto map vpn-map 10 ipsec-isakmp Router(config-crypto-map)#match address 100 Router(config-crypto-map)#set peer 50.50.78.2 Router(config-crypto-map)#set transform-set cisco --- Router(config-crypto-map)#int se0/0/0 Router(config-if)#crypto map vpn-map

- 추가된 개념은 GRE 터널링 외엔 없음.

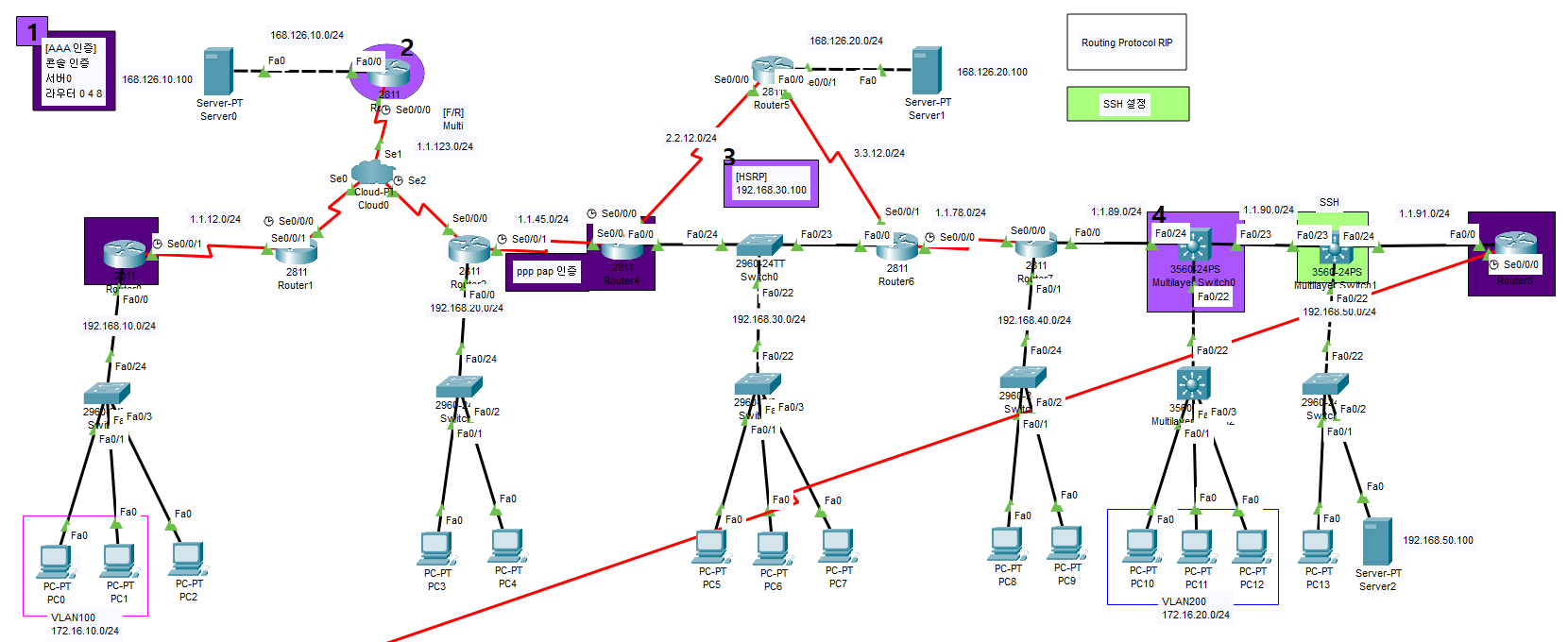

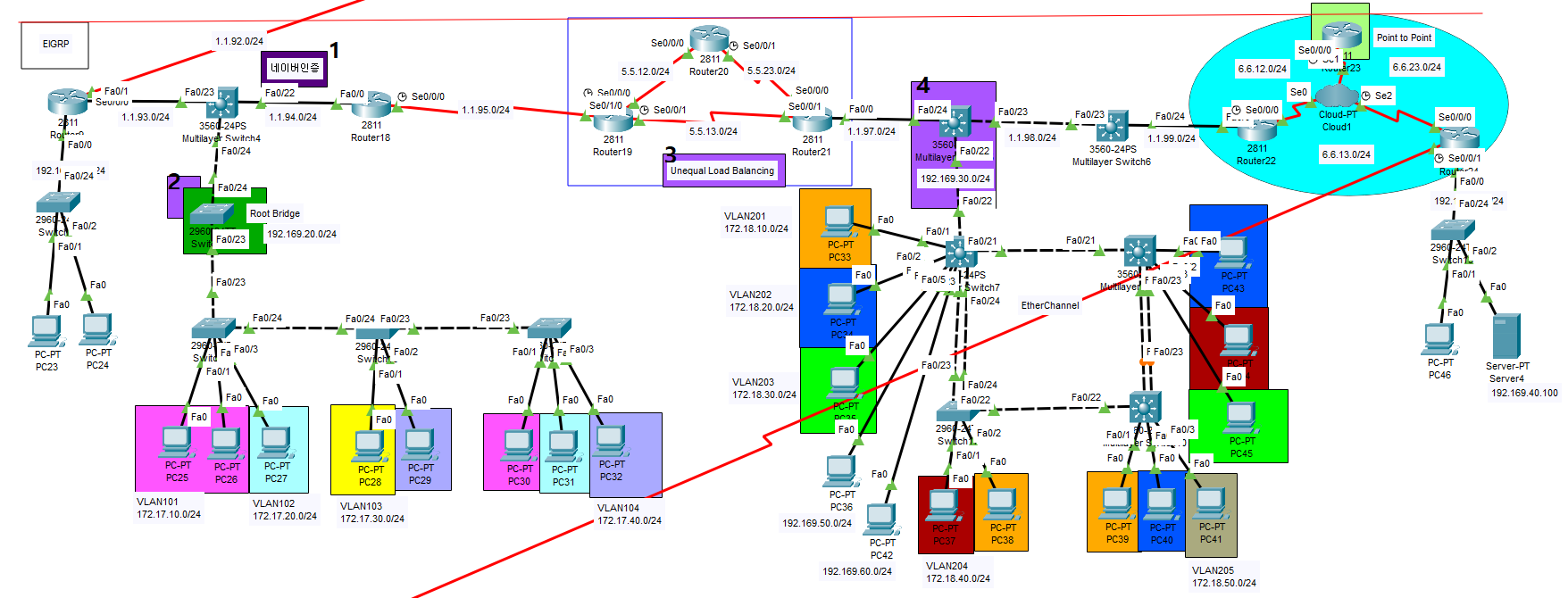

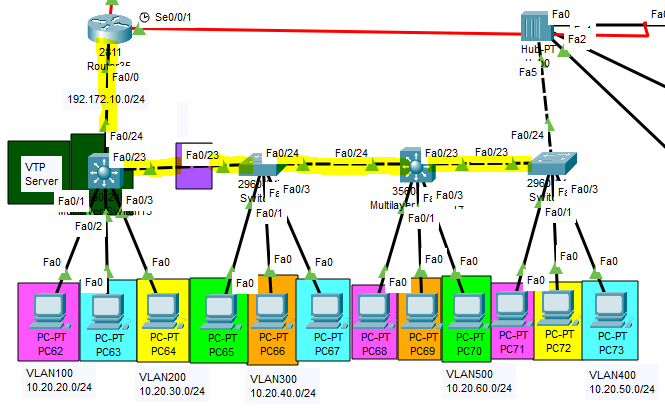

총 정리 실습 (26~28일)

1층 토폴로지

사용개념

- VLAN(라우터 및 멀티스위치), Frame Relay(Multi Point), HSRP, PPP(PAP인증), AAA 인증, SSH 원격접속, 재분배(RIP-EIGRP)

실습 간 미비점

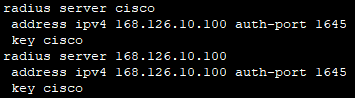

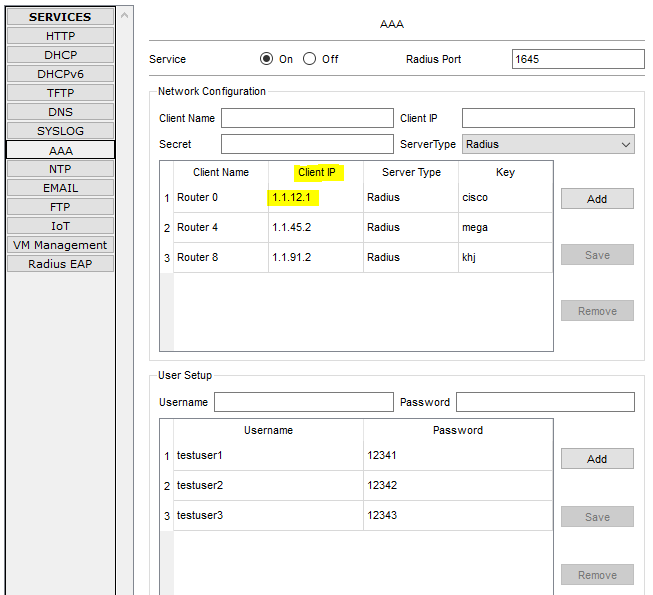

1. AAA 서버

a. radius server (서버 풀 네임) - 서버 풀 네임은 단순히 식별에 대한 설정

= 결국 이 모드에 진입 후 선언해주는 서버IP와 Key 값이 중요하다!!

b. 서버의 AAA 설정 창에서 Client IP는 서버와 가까운 IP넣기

cf ) Kerberos 서버는 패킷 전송시 암호화 해줌(radius Tacacs는 X)

2. RIP 라우팅 프로토콜 + Frame Relay [Multi Point]

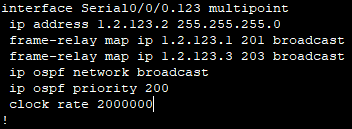

interface Serial0/0/0.123 multipoint

no ip split-horizon- 중계 라우터에서 호라이즌 뚫어주기

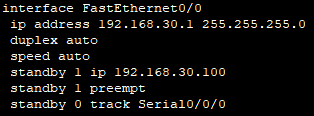

3. HSRP 설정

가상 게이트웨이 및 이중화의 설정법 (Standby 명령어, preempt, track 등)

4. 멀티스위치의 VLAN 설정 및 라우팅

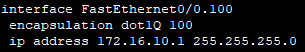

a. 라우터 VLAN 설정 = infa0/0.100 ~ encapsul dot1q

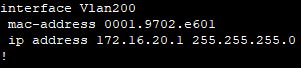

b. 멀티스위치 VLAN 설정 = int vlan 100 ~(멀티스위치에서 vlan 라우팅 해줄땐 해당 vlan을 생성해주어야함.)

2층 토폴로지

사용개념

- VLAN(멀티스위치), 부하분산(Unequal Load Balancing), Ether Channel, Frame Relay(Point to Point), EIGRP Neighbor인증(암호화), SSH 원격인증

실습 간 미비점

1. eigrp 7 neighbor 암호화 인증

Switch(config)#key chain cisco

Switch(config-keychain)#key 1

Switch(config-keychain-key)#key-string 1234

Switch(config-keychain-key)#ex

Switch(config-keychain)#in fa0/22

Switch(config-if)#ip authentication mode eigrp 7 md5

Switch(config-if)#ip authentication key-chain eigrp 7 cisco2. Root Bridge 선정

-

루핑이란?

두 개 스위치에 서로 두 개 케이블을 연결했을시 스위치 한쪽이 다른 스위치로 두 케이블에 패킷을 보냄.

두 개의 패킷을 받은 스위치는 하나는 받고 남은 패킷을 다시 Flooding(Broadcast로 전송)함

= 위 과정이 계속 반복되는것 -

그렇다면 왜 두개 이상 케이블, 스위치 연결?

= 이중화 목적(끊김 없는 서비스 목적) -

루핑 유형

a. 브로드캐스트 스톰 = 서로 패킷을 보내서 cpu자원 고갈

b. Multiple frame copy = Flooding으로 인한 중복된 패킷 수신

c. Mac address flapping = Learning시 다른 포트로 들어오는 같은 Source 맥 주소로 인해 맥 테이블의 정보가 계속 바뀜

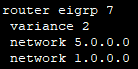

3. Unequal Load Balancing

- metric값을 조정하여 부하 분산에 분산 비율까지 조정할 수 있는 기능.

(왼쪽 라우터와 오른쪽 라우터의 Variance 값을 조정하여 라우팅 경로를 설정하기)

4. 멀티스위치의 VLAN 설정 및 라우팅

- 해당 멀티스위치 아래에 있는 멀티스위치는 VLAN 총괄 역할을 함.

해당 라우터와 아래 라우터의 역할는 동일한 라우터이므로 라우팅을 라우터처럼 하기

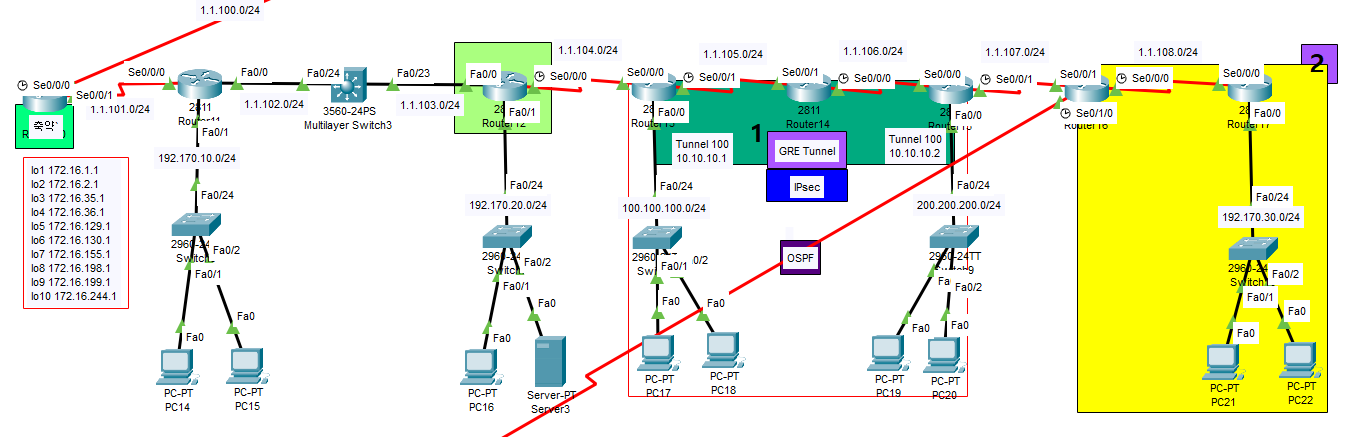

3층 토폴로지

사용개념

- 축약(수동축약), GRE Tunnel(공용망 EIGRP--사설망 OSPF), IPsec 적용, Static 라우팅, SSH 원격접속, 재분배(EIGRP-OSPF, EIGRP-Static)

실습 간 미비점

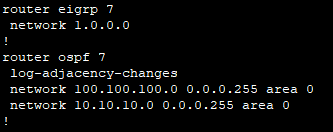

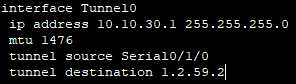

1. 사설망 OSPF의 GRE 터널링

- OSPF 주소 넣을때 0.0.0.0이 아닌 0.0.0.255 넣기 (EIGRP가 사설망이었을때와 다름)

(EIGRP가 사설망일때 0.0.0.0 넣는건 와일드 마스크를 자세히 넣으려고 하는 것이 아닌 EIGRP의 network 추가 방법의 차이)cf) IPsec 설정/정책 확인

do sh crypto ipsec transform-set

do sh crypto isakmp policy

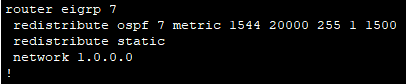

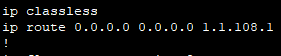

2. 재분배(EIGRP-Static)

[왼쪽 라우팅에서의 재분배]

redistribute static

[오른쪽 라우팅에서의 재분배를 위한 ip route 선언]

ip route 0.0.0.0 0.0.0.0 1.1.108.1

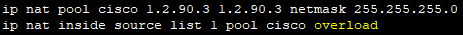

4층 토폴로지

사용개념

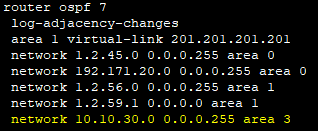

- Frame Relay(Multi Point), Virtual Link, GRE Tunnel(OSPF area 0-area 3), IPsec 인증, SSH 인증, OSPF Neighbor인증(암호화), PAT(NAT의 연계 개념), 재분배(OSPF-RIP)

실습 간 미비점

1. OSPF 라우팅 프로토콜 + Frame Relay [Multi Point]

- 중계 라우터가 DR을 잡기위해 prioriy 설정

2. Virtual Link

- 가상 링크 양 끝단으로 설정 해야한다. (중간에서 끝나는게 아님)

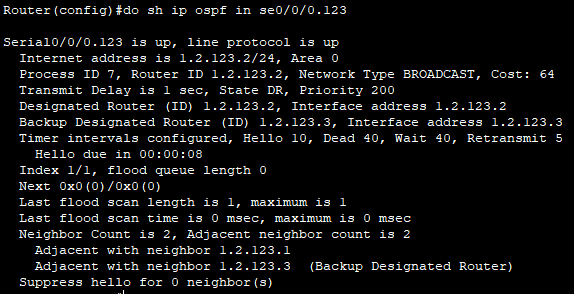

3. GRE Tunnel

- 터널링 다 한뒤에 터널 주소 라우팅 올려주기

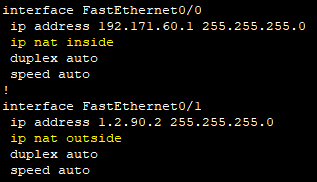

4. PAT

- PAT 설정 확인 (overload, inside, outside)

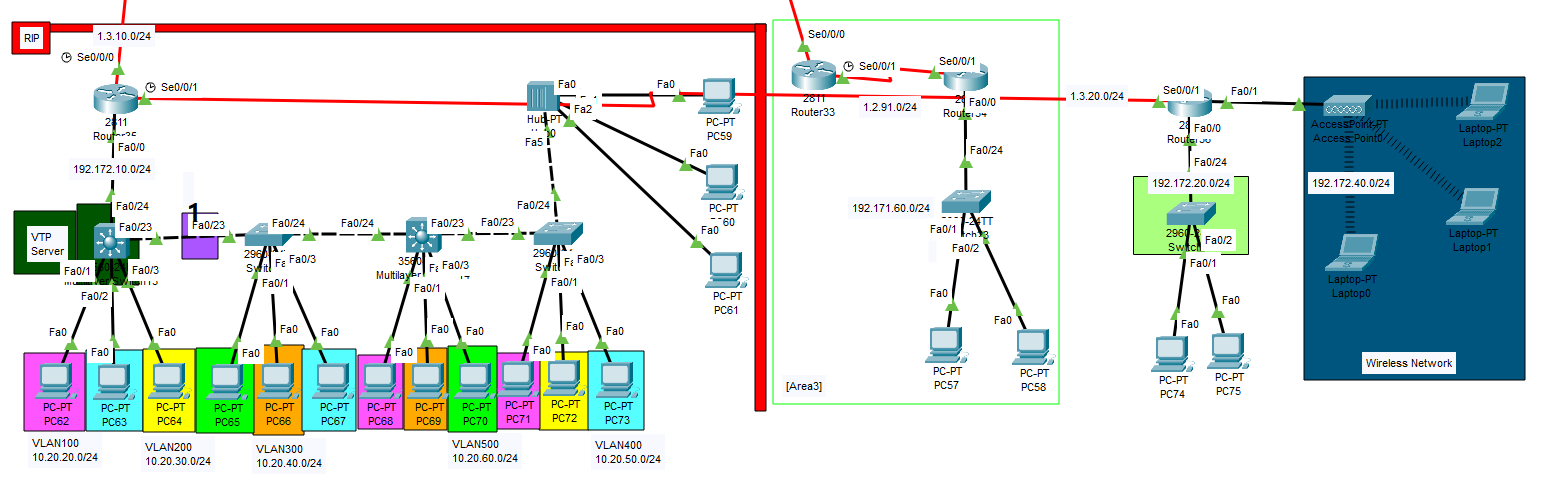

5층 토폴로지

사용개념

- VLAN(라우터), VTP(서버 및 클라이언트 선정), SSH 원격접속,

실습 간 미비점

1. VTP

- VTP 서버를 정보를 보낼 때 연결 통로가 트렁크 모드여야 서버에서 정보를 보낼 수 있다.