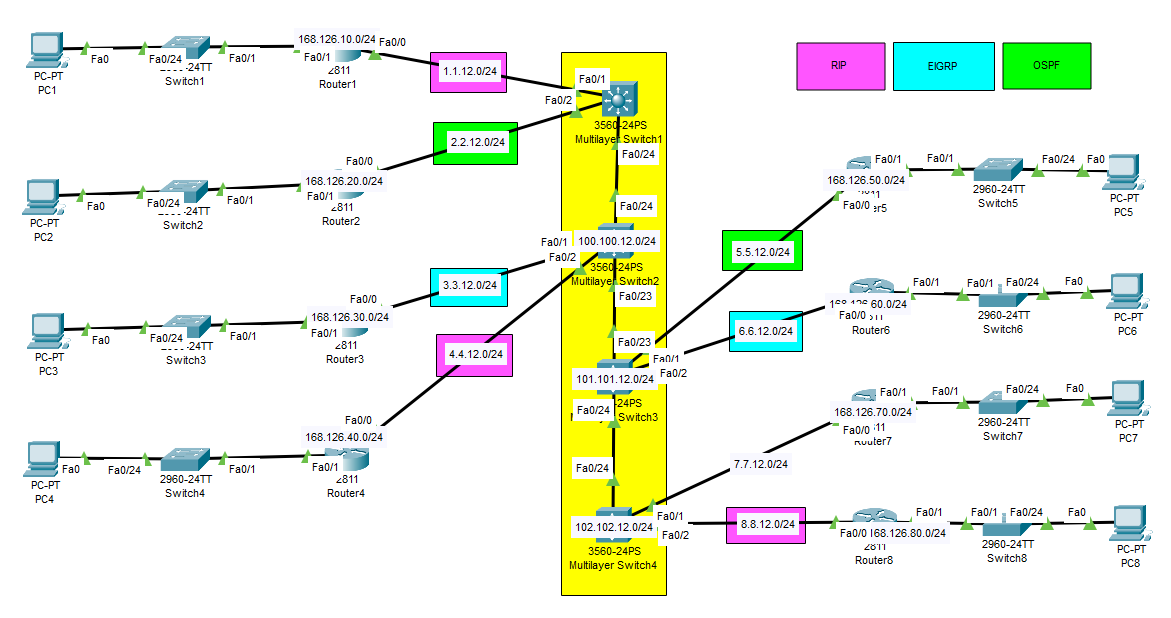

토폴로지 시작 상황

ACL 적용

과제 1

- 모든 L3 Switch Ping 응답 차단

설정

acc 101 deny icmp any host 100.100.12.2 echo - 일단 L3간의 Ping 응답을 막아야함.

acc 101 deny icmp any host 101.101.12.1 echo (L3의 할당 IP를 목적지로 두기)

acc 101 per icmp any any echo - 그 외 Ping 응답 기능은 활성화 시켜두기

acc 101 per ip any any - Ping 응답 기능 외의 모든 기능 활성화

in fa0/23

ip acce 101 in - 우리의 L3스위치에 접근하는 패킷을 필터링.

in fa0/24

ip acce 101 in과제 2

- 라우터 접근 통제

- 서비스 : Telnet

허용 - Router 1, 3, 5, 7

차단 - Router 2, 6, 8

설정

-

라우터로의 Telnet 접근을 차단해야한다.

-

라우터의 Telnet 접근은 두 포트로 게이트웨이 IP를 설정했기 때문에 목적지 IP는 두 종류로 분류

acc 102 deny tcp 168.126.20.0 0.0.0.255 host 168.126.40.1 eq telnet

acc 102 deny tcp 168.126.60.0 0.0.0.255 host 168.126.40.1 eq telnet

acc 102 deny tcp 168.126.80.0 0.0.0.255 host 168.126.40.1 eq telnet

acc 102 deny tcp 168.126.20.0 0.0.0.255 host 4.4.12.1 eq telnet

acc 102 deny tcp 168.126.60.0 0.0.0.255 host 4.4.12.1 eq telnet

acc 102 deny tcp 168.126.80.0 0.0.0.255 host 4.4.12.1 eq telnet

acc 102 deny tcp 2.2.12.0 0.0.0.255 host 168.126.40.1 eq telnet

acc 102 deny tcp 6.6.12.0 0.0.0.255 host 168.126.40.1 eq telnet

acc 102 deny tcp 8.8.12.0 0.0.0.255 host 168.126.40.1 eq telnet

acc 102 deny tcp 2.2.12.0 0.0.0.255 host 4.4.12.1 eq telnet

acc 102 deny tcp 6.6.12.0 0.0.0.255 host 4.4.12.1 eq telnet

acc 102 deny tcp 8.8.12.0 0.0.0.255 host 4.4.12.1 eq telnet

acc 102 per ip any any

in fa0/1

ip acce 102 in과제 3

- L2 스위치 접근 통제

- 서비스 : Telnet

허용 - 모두

차단 - Router 8

설정

acc 1 deny 168.126.80.0 0.0.0.255

acc 1 deny 8.8.12.0 0.0.0.255

line vty 0 4

acce 1 in과제 4

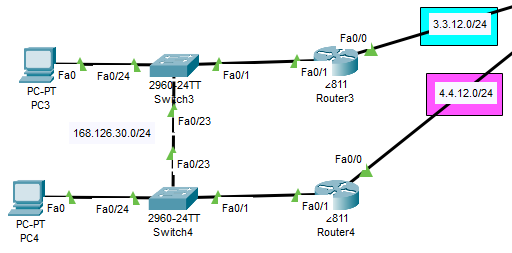

- HSRP 구축

가상게이트웨이 주소는 168.126.30.100

설정

int fa0/0

standby 1 ip 168.126.30.100

standby 1 preemt

standby 1 priority 101

standby 1 track fa0/1

---

int fa0/0

standby 1 ip 168.126.30.100

standby 1 preemt

standby 1 track fa0/1방화벽

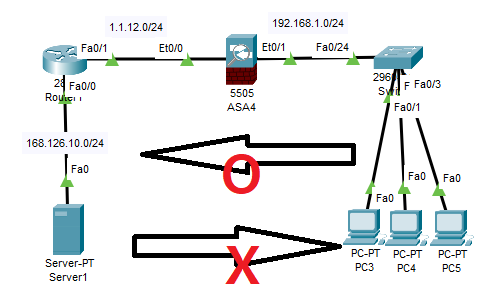

ASA5505 모델

<게이트웨이 설정>

ciscoasa(config)#in vl 2

ciscoasa(config-if)#ip add 1.1.12.2 255.255.255.0

ciscoasa(config-if)#in vl 1

ciscoasa(config-if)#ip add 192.168.1.1 255.255.255.0

<외부네트워크 경로 설정>

ciscoasa(config)#route outside 0.0.0.0 0.0.0.0 1.1.12.1

ciscoasa(config)#route outside (외부 네트워크) (목적지 외부 네트워크) (목적지 외부 네트워크의 게이트웨이)

<내부네트워크 및 NAT 설정>

ciscoasa(config)#object network LAN

ciscoasa(config-network-object)#subnet 192.168.1.0 255.255.255.0

ciscoasa(config-network-object)#nat (inside,outside) dynamic interface

<ACL 생성 및 적용>

(ping 허가)

ciscoasa(config)#access-list internet extended permit icmp any any

ciscoasa(config)#access-group internet in interface outside

(web 사이트 접속)

ciscoasa(config)#access-list internet extended permit tcp any any

ciscoasa(config)#access-group internet in interface outside

<DNS 설정>

ciscoasa(config)#dhcpd dns 168.126.10.100 interface inside Security Level

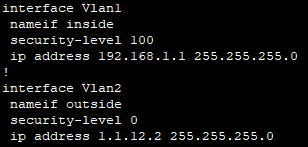

-

vlan 1의 security level은 100이며 vlan 2의 security level은 0인 상태

-

Security level에 따라 inside(내부)와 outside(외부), DMZ가 나뉜다.

(레벨 수치에 따라 물 흐르듯이 접근한다는 이미지 -> 내부에서 DMZ 외부로 접근 가능하지만 외부에서 내부로 접근이 안됨.) -

nameif = 이름을 부여하는 것 / 실제 inside와 outside는 security level에 따라서 결정된다.