[SK shieldus Rookies 16기][클라우드기반 시스템 운영 및 구축] 보안관제 시스템 종류와 Network Maintenance Tools, TAP

0

SK shieldus Rookies 16기

목록 보기

47/59

보안관제 시스템

1. NMS (Network Management System)

1.1. 관리대상

네트워크 장비(스위치, 라우터 외 보안장비 VPN, IP, FW, DNS)

1.2. 관리항목

- 구성관리(환경설정, 장비초기)

- 성능관리

- 시스템들의 상태 정보를 수신받아 해당 장비의 상태 파악

- 관리 항목

- CPU, 메모리에 대한 사용률(평균값, 최대값) 측정 및 분석

- 장비별, 지역별, 기간별(시간별, 일별, 주간별, 월별)로 측정 및 분석

- 임계치 관리 방식에 따른 정보체계 구축 및 관리

(※ 단, 장비의 소프트웨어적인 문제는 배제한다.)

- 장애관리 - 로그나 정보로 확인

- 보안정비

- 계정관리 - 과금, 이용량에 따른 요구 부하

1.3. 운영을 위해 사용되는 프로토콜

SNMP, CMIP, RMON 등 ⇒ 여기서 행식 프로토콜은 SNMP 이다.

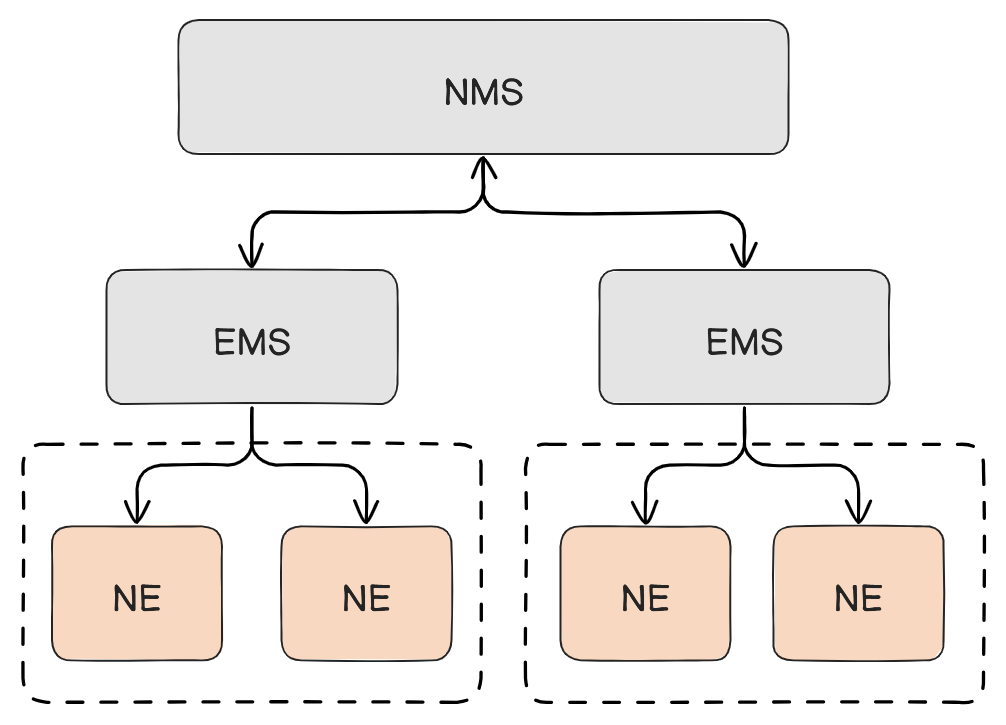

1.4. EMS(Element Management System)

- 통신망 장비를 네트워크를 통해 감시 및 제어할 수 있는 시스템

- EMS는 서브네트워크를 관리

- 상위계층인 NMS로부터의 요구 수행

- 관리대상인 NE(Network Element)들을 제어

- 관리대상에 에이전트를 설치해서 중앙에서 관제

2. SMS (Server Management System)

- 서버 관리 시스템

- 이기종 다양한 서버들의 성능/장애 통합 감시 및 조치하기 위함

2.1. 관리대상

- PC의 운영체제, 애플리케이션(서버 급, 클라이언트용)

- SMS 또한 Agent 프로그램이 각 시스템에 설치되어야 할 수 있다.

2.2. 관리항목

성능(CPU, RAM, 처리율), 로그, 프로세스 상태점검

NMS와 SMS의 공통점과 차이점

- 공통점:

- 둘다 CPU와 Memory를 관리

- 차이점

- NMS는 네트워크 장비를 대상으로 한다.

- SMS는 EndUser가 사용하는 PC를 대상으로 할 수 있고, 그 외 CPU와 Memory 뿐만 아니라 디스크 사용률, 프로세스, 네트워크 트래픽, 디스트I/O 등의 성능도 추가적으로 감시한다.

3. ESM (Enterprise Security Management)

- 통합보안 관제 시스템 = 기업 보안관리 시스템 = 통합보안 관리 시스템 = 전사적 보안관리 시스템

3.1. 관리대상

NMS와 SMS의 결합

3.2. 구조

Manager - Agent - Console

3.3. 주요기능

- 서로 다른 기종의 보안장비들을 통합 관리 기능(SMS)

- 네트워크 자원현황을 모니터링하는 보안 모니터링 기능(NSM)

- 각 장비에

ESM Agent가 설치되어야 관제가 가능하다.

- 각 장비에

3.4. 프로세스

- ESM Manager 를 통해 정책 설정

- ESM Agent를 통해 배포

- ESM Agent는 정책에 맞는 로그를 이벤트 저장소, 위험 패턴 저장소에 저장

⇒ 저장소에 저장된 로그를 통해 관리자는- 대응 방안 마련(실시간 대응)

- 새로운 정책 수립(사후 대응)

4. SIEM (Security Information & Event Management)

- 보안 정보와 이벤트 관리해주는 솔루션

- ESM의 진화형태로 기능은 ESM과 같다.

4.1. ESM과 SIEM의 차이점

- ESM :

- 데이터 수집량 : 이벤트 위주 단시간(최대1일) 위협분석

- 데이터 형태 : 정형 테이터

- 초당 3천건 내외 수집/분석 포함

- 고가의 유닉스 서버 시스템

- SIEM :

- 데이터 수집량 : 빅데이터 수준의 장기간(수개월) 심층분석

- 데이터 형태 : 정형, 비정형, 세미정형까지

- 초당 3만~5만건 이상 수집/분석 ⇒ RDBMS 기반의 처리 속도 지역 극복

- 저가의 리눅스 x86 시스템 - 저용량 하드웨어가

4.2. SIEM을 이용한 세대별 관제 시스템

- 1세대 (단위보안관제)

- 2세대 (통합보안관제)

- 3세대 (빅데이터보안관제)

- 빅데이터 기반 관제

- SIEM 기반 보안관제

- 4세대 (차세대보안관제)

- 머신러닝(AI)기반 이상행위 탐지

- 소아(SOAR) 기반 자동화 대응

4.3. 주요 기능

- 다양한 이기종 장비에서 발생하는 로그를 통합 수집하고 분석

- 로그 분석

4.4. 구조

- 애플리케이션이서 생성된 로그를 수집

- 수집된 로그를 분석

- 상호연관관계를 파악해서 이미지로 보거나(View), 레포트를 제출하거나(Report), 새로운 정책을 수립한다.

4.5. 처리 프로세스

1단계. 데이터 통합

- 로그 수집(Collection): 관제 대상의 Agent, SNMP, Syslog 서버로부터 로그 수집

- 로그 정규화(일반화)와 필터링

⇒ 정규화하는 이유? 장비마다 로그가 다르기 때문에 일반화한다.

⇒ 불필요한 데이터 제거

2단계. 상관관계 분석

- 로그 분류 ⇒ 로그들 간의 상관관계 분석

- 로그 분석 ⇒ 위험탐지(시그니처 기반 탐지, 이상징후 탐지)

3단계. 알림

- 관리자에게 대응할 수 있도록 알림

4단계. 기록

- 대시보드(⇒ Splunk를 사용하는 이유)표시 또는 보고서 작성

- 패턴 표시

- 활동파악

4.6. IDS와 SIEM의 차이점

- IDS는 실시간으로 트래픽을 수집해서 분석

- 실시간 트래픽: MAC주소, IP주소, 포트번호, 데이터

- SIEM은 로그를 수집해서 분석

- 트래픽을 통해 로그가 생성

- 로그 구성: 시간정보 / 호스트 정보 / 프로세스 정보

Network Maintenance Tools

1. NTP(Network Time Protocol)

- 시간동기화 프로토콜

- UDP 123번 포트 사용

2. SNMP(Simple Network Management Protocol)

2.1. 기능

- 성능관리(네트워크 사용량, 처리속도, 오류율)

- 장비관리(CPU/Memory/Disk 사용률)

- 네트워크 구성관리(구성 확인)

하나하나가 Object ⇒ Object 정보를 모은 것 MIB

2.2. 특징

- 망에서의 중앙관제

- Manger 와 Agent 로 구성

- Manager: UDP 162번 포트 사용

- Agent: UDP 161번 포트 사용

2.4. 통신명령어

- Set Request: 로그를 작성하도록 설정

- Get Request: 기록된 로그를 요청

- Trap: 위험탐지 시 Manager 가 요청하지 않아도 Agent 측에서 보내는 알림

3. Syslog

3.1. 기능

Local에서 한 시스템의 로그를 체계적으로 관리

3.2. 동작 방식

환경설정 파일 /etc/syslog_conf /etc/rsyslog.conf 에서 설정

SNMP와 Syslog의 차이점

SNMP는 정책에 맞는 로그를 저장하고, Manager의 요청에 따라 제공

Syslog는 Local에서 로그를 수집에서 요청없이 제공

TAP(Test Access Port)

4.1. Network TAP

- 가장 기본적인 TAP

- 단일 네트워크 링크에서 패킷 데이터를 복제하고 모니터링 장비로 전달

2. Aggregation TAP

- 여러 네트워크 링크의 패킷 데이터를 모아서 복제하고 집계하여 다양한 모니터링 장치로 전달

- 네트워크 상황을 종합적으로 분석하는 데 사용

3. ByPass TAP(=ByPass Switch)

- ByPassTap 나 IDS/IPS 에서 문제가 일어나면 Switch로 전환되어, Forwading 되도록 한다.

💡 Network TAP과 ByPass TAP의 차이점

Network TAP은 트래픽 흐름을 제어할 수 없고, ByPass TAP은 트래픽 흐름을 제어할 수 있다.