Dreamhack

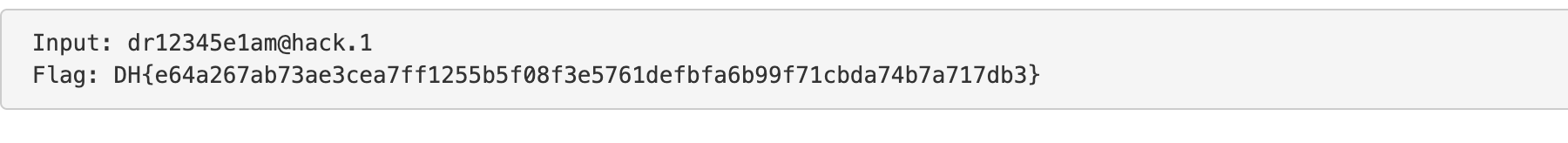

1.ex-reg-ex

ex-reg-ex문제m = re.match(r'dr\\w{5,7}e\\d+am@a-z{3,7}.\\w+', input_val)dr: "dr"로 시작해야 합니다.\\w{5,7}: 5자에서 7자 사이의 영숫자 문자(알파벳 대소문자 및 숫자) 로 구성되어야 합니다.e

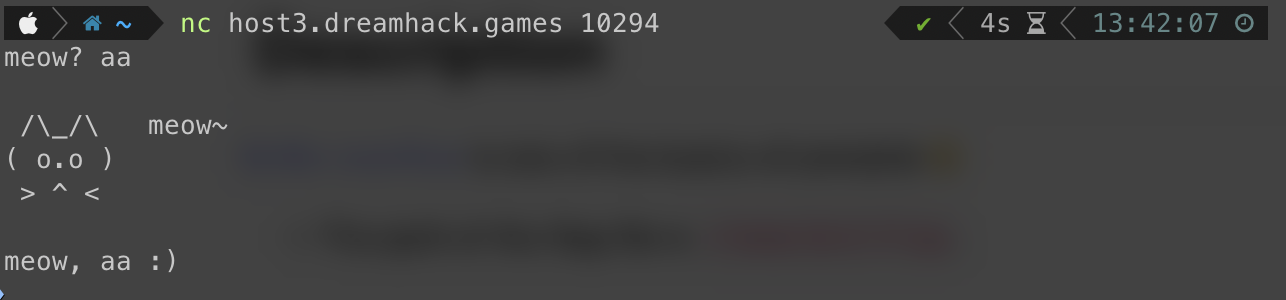

2.BOF

드림핵 BOF ida 결과디컴파일 결과스택구조var_90변수 즉 처음 입력 받는 부분 버퍼의 크기는 0x80의 크기를 가진다. 이후 입력하는 부분은 var_10을 덮어버리게 된다. var_10의 경우 strcpy를 통해 ./cat 파일을 가져오기 떄문에 이 부분을 /h

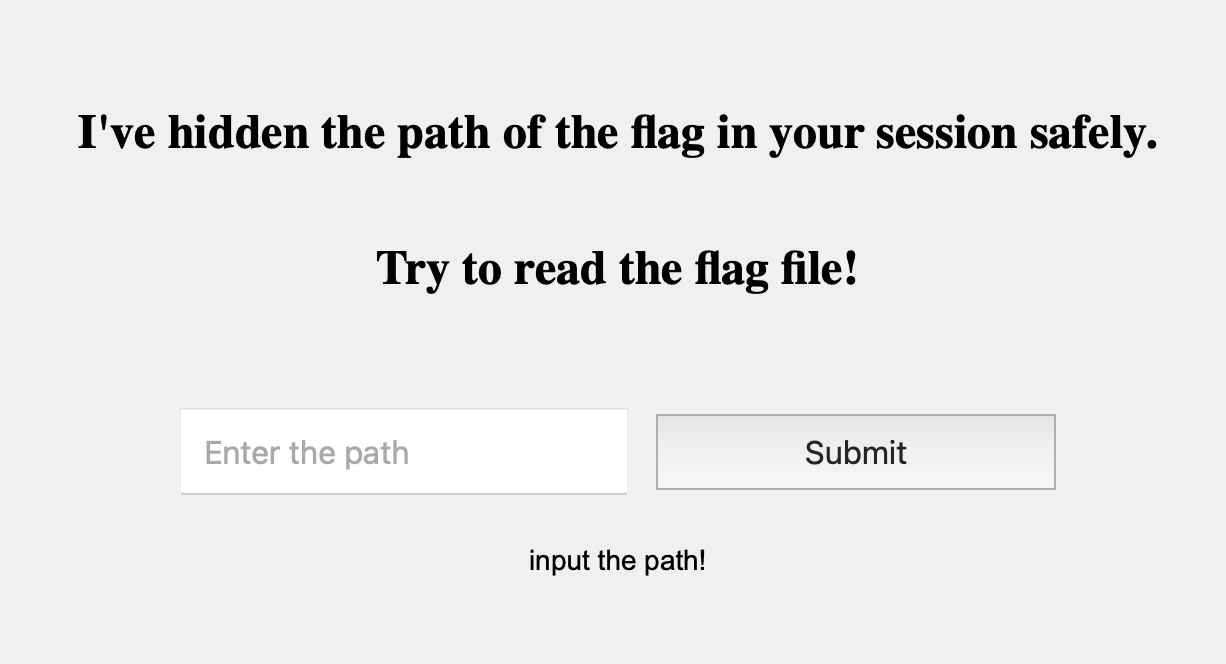

3.Secure Secret

사이트에 path를 입력하는 칸이 보인다. 처음에는 Path Traversal 공격을 생각하고 있었다.CTF에서 풀때 시간만 있었으면 풀었을 것 같은데 그날 바빠서 1시간밖에 못한게 한이다..사용자입력(path)를 전달 할 수 있음path를 통해 랜덤으로 생성된 Fla

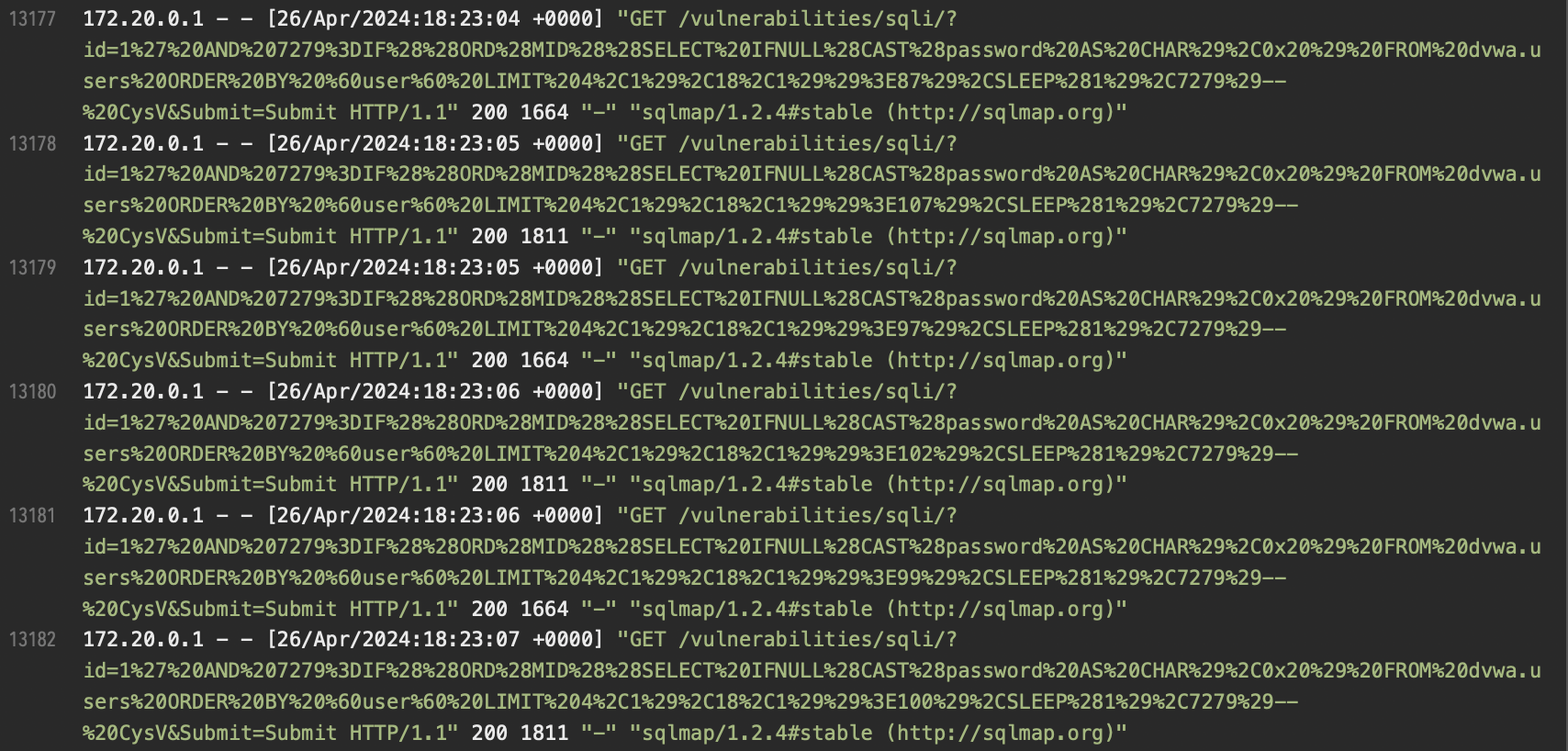

4.access-log

사진과 같은 log파일에서 flag를 도출해야한다.우선 구문을 하나 가져와서 보자URL 디코딩 후 값id와 sql 구문, sleep을 근거로 Time-based Blind SQLi 임을 알 수 있다.오류 메시지 없음데이터베이스 오류나 디버깅 메시지가 표시되지 않으므로,

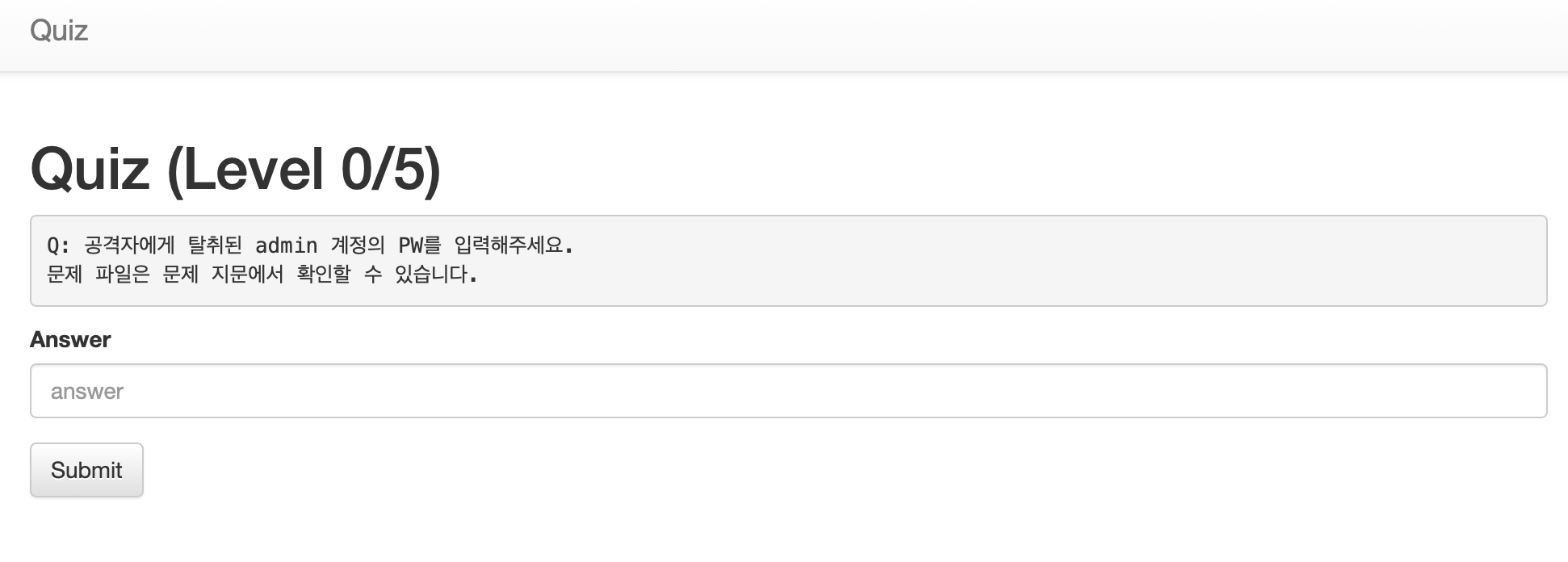

5.weblog-1

0/5 라고 적힌걸 보니 5문제나 풀어야 플래그를 얻을 수 있는 것 같다.. 재미는 있을거 같은데 CTF에서 이런 문제 풀다가 막히면 너무 허탈해서 그렇게 좋아하진 않는 유형이다우선 첫번째 문제는 access.log에서 확인 할 수 있을 것 같다. 우선 password

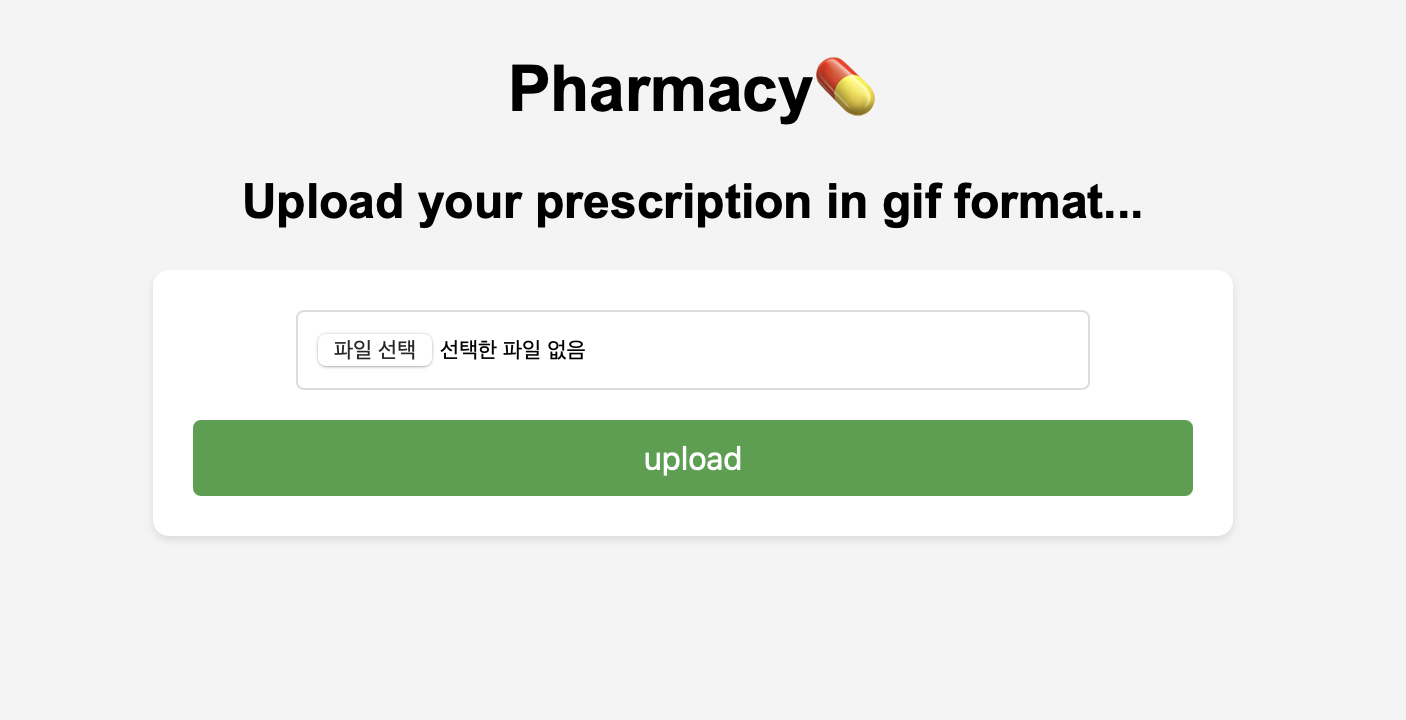

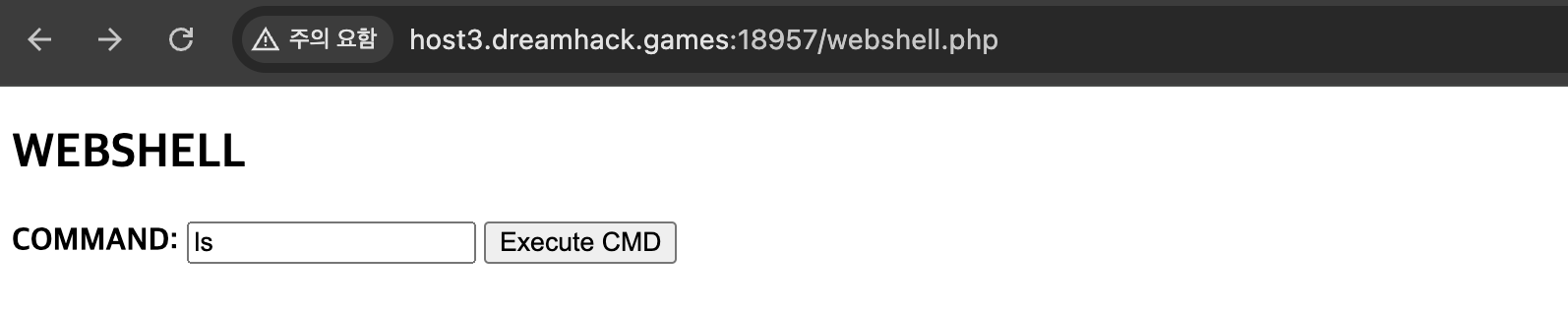

6.pharmacy

사이트 접속시 파일 업로드취약점으로 보인다. 만약 사이트 php파일 이라면 RCE공격이 가능할 것으로 보인다.파일 업로드시 MIME타입 image/gif , 확장자 gif 체크uploads/ 경로 Forbiddenimage/gif , 확장자 gif 통과시 아래와 같은

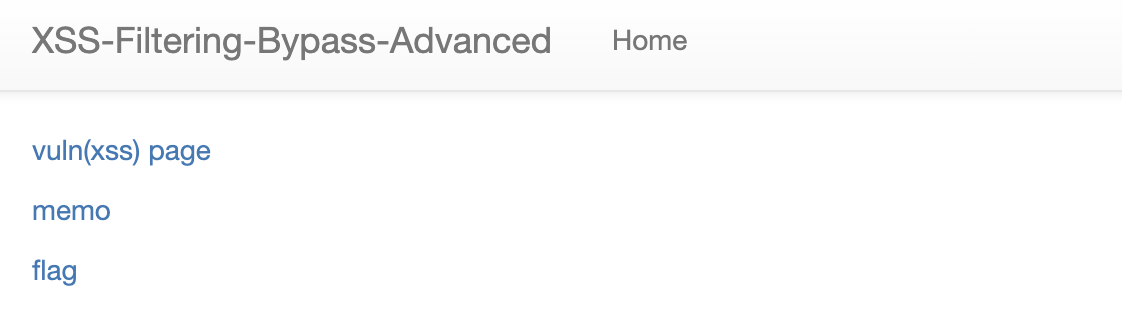

7.XSS Filtering Bypass Advanced

xss 필터링 우회의 상위버전이다. 마찬가지로 코드분석은 xss-1에 기술되어 있으며 달라진 부분만 살펴보려고 한다. 이번엔 필터링 사항이 있으면 바로 filtered!!! 와 함께 코드흐름이 끊기게 된다. 따라서 이전 방식인 scrionpt과 같은 방식으로 우회하는

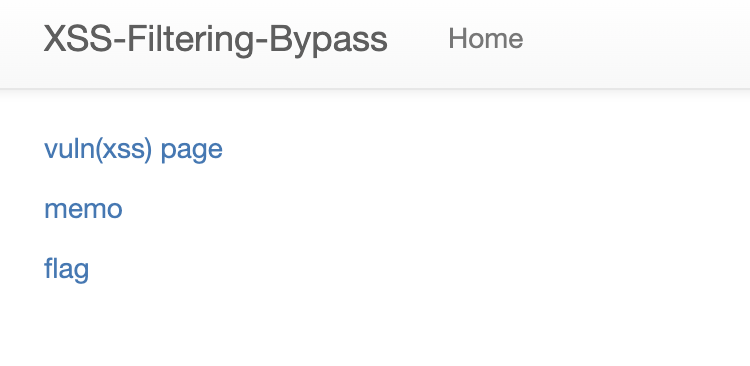

8.XSS Filtering Bypass

다른 xss-1,xss-2와 비슷하게 flag.html에서 진행하면 될 것 같다. 코드부터 살펴보겠다.자세한 코드 흐름은 xss-1에 기술하였다.script , on , javascript: 가 있다면 "" 로 대체한다.바로 차단해버리는게 아니라 ""지워버리기 때문에

9.Switching Command

코드분석 index.php test.php config.php 문제에서는 json 형식으로 username을 받고있다. 테스트 항목 > {"username" : "admin"} output => "no hack" > {"username" : "admin1"}

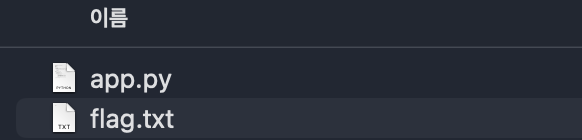

10.Dream Gallery

드림이는 갤러리 사이트를 구축했습니다.그런데 외부로 요청하는 기능이 안전한 건지 모르겠다고 하네요...갤러리 사이트에서 취약점을 찾고 flag를 획득하세요!flag는 /flag.txt에 있습니다.우선 요청하는 기능이 힌트인 것 같고 유심히 보도록 할 것이다.우선 문제

11.XSS-2

참고 자료 XSS-1 메인화면 vuln(xss) page xss-1과 다른 점이라고 한다면 스크립트 실행이 안되는 점이다. memo flag

XSS(Cross-Site Scripting)는 공격자가 악성 스크립트를 다른 사용자의 브라우저에서 실행할 수 있도록 만드는 공격 기법이다. XSS는 웹 애플리케이션이 사용자 입력을 적절하게 처리하지 않고, 검증이나 인코딩 없이 그대로 출력할 때 발생한다. XSS의 종

13.Addition calculator

덧셈만 하는 계산기 코드분석 > filtering 문자열(대소문자,숫자), 공백 , 괄호, "+", . 일치하는게 없으면 True system,curl.flag,subprocess,popen 이 대소문자 관계 없이 있으면 Ture re.I는 대소문자 구분 없이 검사

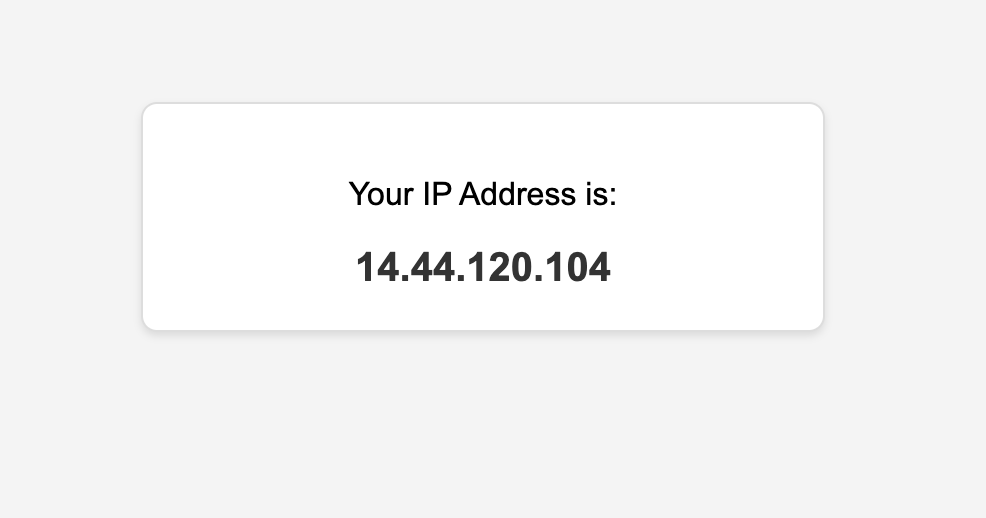

14.what-is-my-ip

app.pyX-Forwarded-For(XFF) 프록시나 로드 밸런서를 통해 웹 서버에 접속하는 Client 의 IP 를 식별하기 위한 헤더 프록시,로드밸런서를 거칠 경우 프록시 ip,로드밸런서 ip만 남기 때문에 원 client의 ip를 보기 위해서는 XFF헤더가

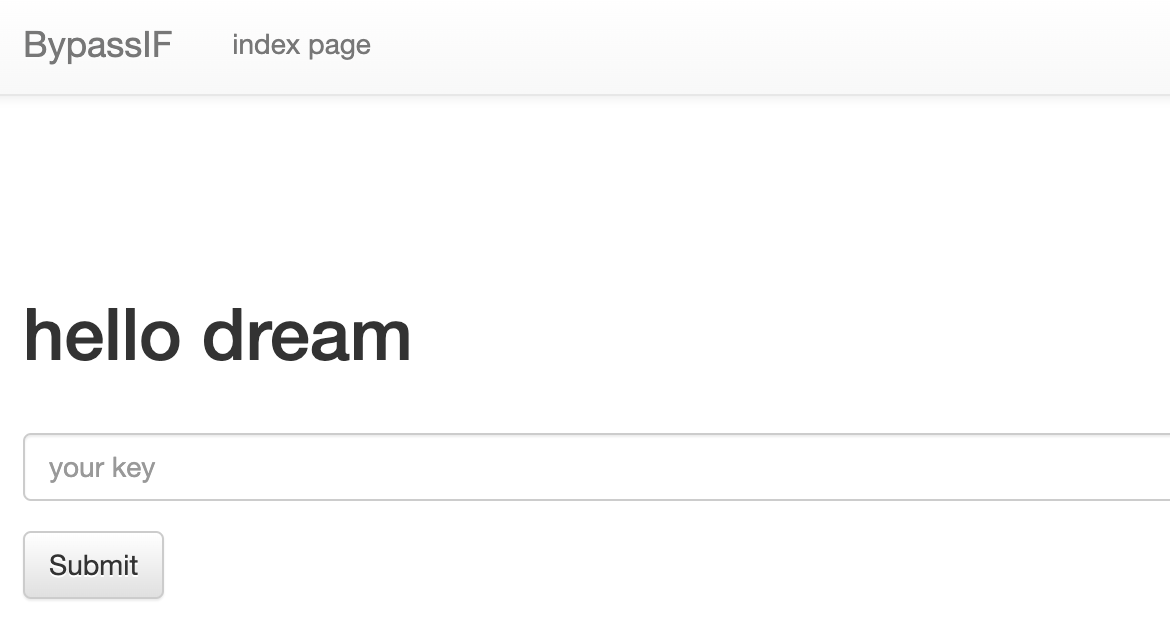

15.Bypassif

KEY값을 얻는 우회방법을 찾아 FLAG 탈취app.py/flag.txt의 flag값을 읽어서 md5 암호화를 통해 KEY변수에 저장guest문자열을 md5 암호화를 통해 guest_key에 저장필터링 존재알파벳,숫자만 가능금지 명령어 ( flag,cat,chmod,h

16.EZ_command_injection

/ping 경로로 진입시, get으로 host값을 받아 ip_address함수로 ip값으로 변환하여 ping을 전송한다.위 코드에서 ip_address이외에 사용자 입력으로 받는게 없기 때문에 ip_address함수를 분석해 보았다.아래의 주소를 참고하여 ip_addr