문제

An investigator (you) collected an Amazon Echo smart speaker from a suspect’s house. You acquired credential information for Amazon Alexa from the suspect, but the suspect deleted all data from the Alexa cloud. After analyzing the seized Android-based smartphone, you were able to acquire Alexa-related artifacts, such as text files, SQLite databases, XML files, and WebView caches. Trusted source files tell that the suspect (Miranda Brady) tried to hide a secret key in a cloud server. The challenge is to find the key from mobile device. As a forensic examiner, you should explain detailed steps and methods to get the answer.

목표

Alexa app data에서 용의자(Miranda Brady)의 비밀 키 찾기

풀이

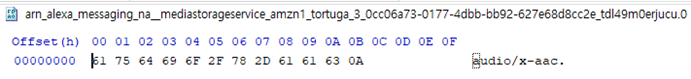

files\audio_cache에 Alex의 녹음 데이터가 위치한다.

시그니처를 통하여 aac 코덱을 사용하는 음성 파일인 것을 알 수 있다. mp3로 확장자를 변환해준다. 해당 파일로부터 “Remember focusing on ‘about’ and ‘Thirteen’”라는 문장을 얻을 수 있다.

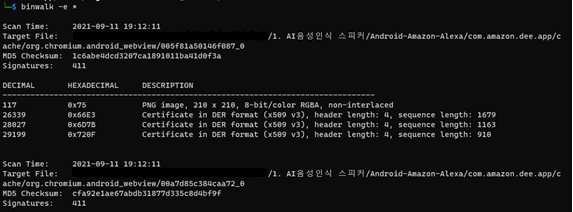

cache\org.chromium.android_webview에 사용자 명령 데이터가 존재한다.junk+Url+json의 구조로 되어 있다. binwalk 사용하여 데이터를 분리한다.

추출 결과

{"list":

[{"completed":false,"createdDateTime":1532661508682,"customerId":null,

"id":"0813d06c-ab23-46c0-a2a7-c25e5a2d57b4","listId":"f9693d4d-2741-4859-8983-0aa987742e0e",

"shoppingListItem":false,"updatedDateTime":1532661508682,

"value":"time sequence is very important in digital forensics","version":1},

{"completed":false,"createdDateTime":1532661411335,"customerId":null,

"id":"a00446e2-2861-42a6-bd1e-6719ea794d50","listId":"f9693d4d-2741-4859-8983-0aa987742e0e",

"shoppingListItem":false,"updatedDateTime":1532661411335,

"value":"Focus on about","version":1},

{"completed":false,"createdDateTime":1532661394395,"customerId":null,

"id":"5e5951a6-e7cb-4c00-8404-cd3201a6cab7","listId":"f9693d4d-2741-4859-8983-0aa987742e0e",

"shoppingListItem":false,"updatedDateTime":1532661394395,

"value":"Get Acronyms from the endmost words","version":1},

{"completed":false,"createdDateTime":1532642258874,"customerId":null,

"id":"011adad8-2252-410c-971b-7a495e4e380b","listId":"f9693d4d-2741-4859-8983-0aa987742e0e",

"shoppingListItem":false,"updatedDateTime":1532642258874,

"value":"Are you curious?","version":1}]}value 값에 입력된 음성이 문자열로 저장되어 있다.

문제와 관련있어 보이는 음성 입력들을 확인할 수 있다.

1. time sequence is very important in digital forensics

2. Focus on about

3. Get Acronyms from the endmost words

4. Are you curious?

5. Are you familiar with the UserAssist key

6. Rotate each character you found

User Assist Key는 Windows 레지스트리 중 하나로 사용자가 실행한 프로그램과 관련된 기록이다.

단서를 종합해보면 우선 시간 순으로 정렬해야하고 이때 가장 마지막 단어의 첫 글자를 모아야한다.

“about”이라는 단어에 주목할 필요가 있다.

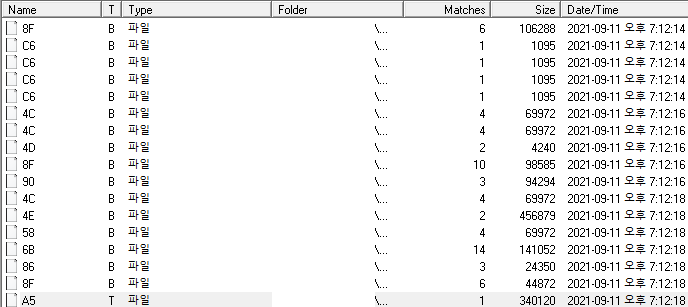

wingerp을 사용하여 “about” 이 들어간 파일을 찾는다.

about 뒤에 오는 단어들을 생성시간 순으로 정렬한다.이때 생성시간을 디코딩해주어야한다.

- 정렬결과: “lrflbhsbhaqgurxrl”

Rotate each character you found라는 힌트에서 ROT-13이 적용된 것을 추측할 수 있다. https://rot13.com/를 통하여 문자열을 디코딩하면 “yesyoufoundthekey”라는 읽을 수 있는 문자열을 얻을 수 있다.

새로 알게 된 것

-Alexa app data 구조

-binwalk 사용법: kali linux 상에서 스크립트로 실행/탐색할만한 데이터 구조 분리 => 폴더에 자동 저장

-wingrep 사용법: 범위 내의 파일 내용에서 특정 문자열 검색