문제

메일 첨부파일 Olympic_Session_V10을 통하여 감염

풀이

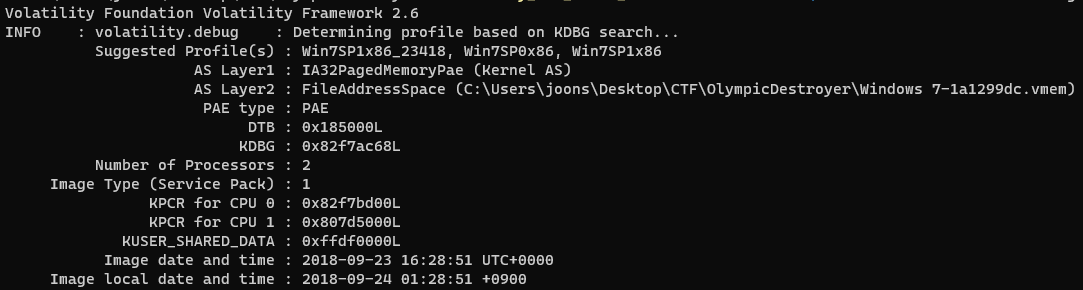

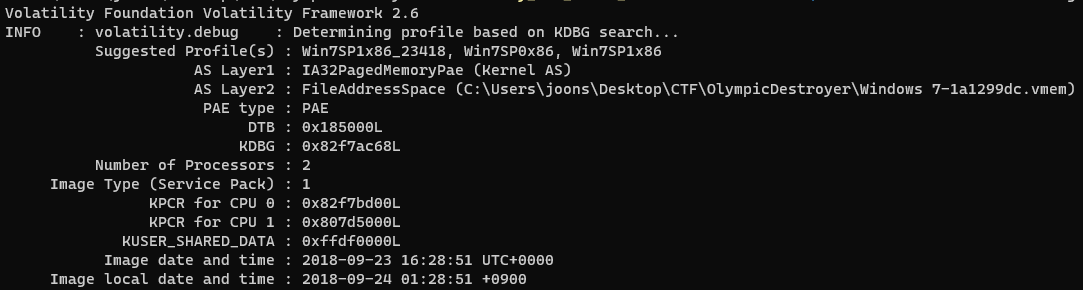

imageinfo 모듈을 통하여 해당 이미의 프로파일을 지정한다.

프로파일: Win7SP1x86

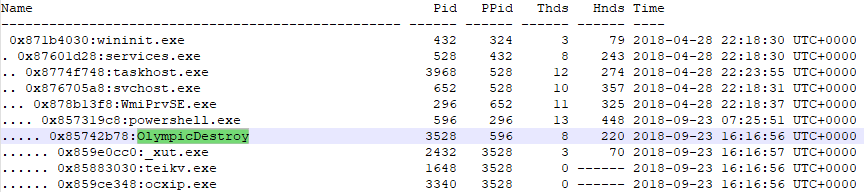

pslist, psscan, pstree, psxview 모듈로 프로세스 정보를 추출한다.

cmdline, cmdscan, consoles 모듈로 커맨드라인 로그를 추출한다.

netscan 모듈로 네트워크 정보를 추출한다.

filescan 모듈로 파일 정보를 추출한다.

1) 악성 프로세스 확인

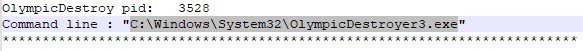

pstree 로그에서 OlympicDestroy를 발견할 수 있다. 해당 프로세스는 WmiPrvSE.exe에서 실행되었다.

해당 프로세스는 _xut.exe, teikv.exe, ocxip.exe 3개의 알 수 없는 프로세스를 실행하였다.

cmdline 로그를 통해 해당 프로세스의 실행 기록을 볼 수 있다.

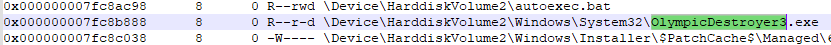

C:\Windows\System32\OlympicDestroyer3.exe 의 경로에서 실행되었다. filescan의 로그를 통해 해당 파일의 오프셋을 확인한다.

dumpfiles를 통하여 해당 파일을 추출한다.

_xut.exe, teikv.exe, ocsip.exe 또한 같은 방식으로 파일을 추출한다.

추출한 파일을 virustotal을 통하여 확인하면 악성프로그램인 것을 확인할 수 있다.

2) 침입 경로 추정

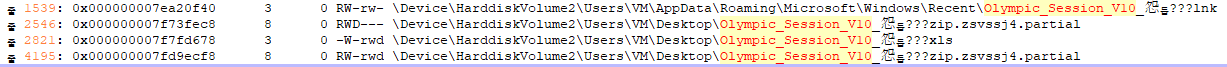

메일의 첨부 파일이었던 Olympic_Session_V10와 관련된 MS Office 프로그램인 OSPPSVC.exe의 메모리를 분석한다. memdump로 해당 프로세스의 메모리를 덤프한 후, strings를 사용하여 문자열을 추출한다. 파일 이름이었던 Olympic_Session_V10를 검색한다. xlsx, zip 등의 파일을 발견할 수 있다.

filescan 로그에서 해당 파일을 검색한다.

xls 파일, 분리압축된 zip파일 등을 발견할 수 있다.

메일의 첨부파일인 Olympic_Session_V10가 실행되면서 OSPPSVC.exe가 실행됨을 확인할 수 있다.

3) 악성 프로세스 분석

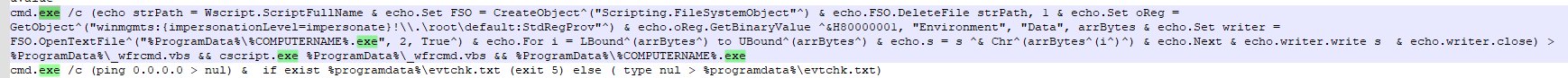

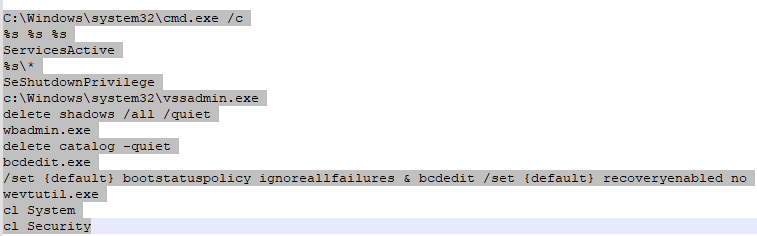

앞서 발견한 4개의 악성 파일 OlympicDestroyer3.exe,_xut.exe, teikv.exe, ocsip.exe을 strings를 사용하여 문자열을 추출한다. OlympicDestroyer3.exe 추출 파일에서 cmd 스크립트를 발견할 수 있다.

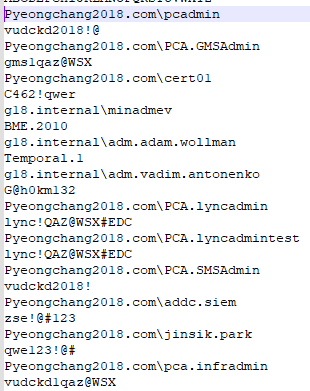

각 계정과 비밀번호로 추정되는 문자열도 보인다.

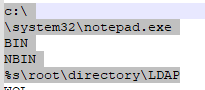

LDAP 관련 내용도 발견할 수 있다.

같은 네트워크 내의 컴퓨터를 공격할 가능성이 있음을 알 수 있다.

_xut의 추출 파일에서는 시스템의 복구 기능을 삭제하고 부팅을 막는 등 공격 스크립트를 발견할 수 있다.

보다 정확한 악성 행위 파악을 위해서는 추가적인 프로그램 분석이 필요하다.