문제

You are an investigator of industrial confidential leakage case. While investigation, you found a suspicious e-mail in the suspect’s sent box. It contains the descriptions of the cloud storage’s content including the leaked confidential, and its identification. There was no information about the password, but you found an attachment in an e-mail, which looks like no relationship to e-mail content. You assumed that it has some information about the cloud storage’s password and are going to forensic analysis.

목표

주어진 사진 파일에서 비밀번호 알아내기

풀이

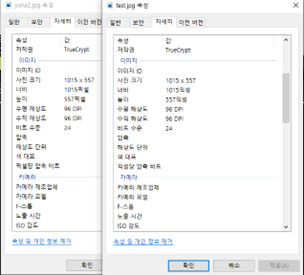

사진 파일 속성을 먼저 확인한다. 자세히 탭의 설명 부분에서 불규칙한 문자열 "6gx{YVpR`J[#xZAb"을 발견할 수 있다.

또한 저작권이 "TrueCrypt"로 명시된 것을 보아 암호화 소프트웨어인TrueCrypt를 사용하여 사진 속에 비밀번호를 숨겨두었다는 것을 알 수 있다.

Stegsolve를 사용하여 사진을 분석한다. Stegsolve는 java 기반의 프로그램으로 cmd 창에서 Java -jar stegsolve.jar를 입력하여 실행할 수 있다. 해당 파일은 별다른 특이점이 보이지 않는다.

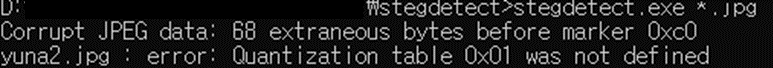

이번에는 Stegdetect 사용해 스테가노그래피를 탐지한다.cmd 창에서 Stegdetect.exe 파일명 으로 실행할 수 있다.

이번에도 스테가노그래피 탐지 되지 않는다. 이외에도 JPHS를 통하여 스테가노그래피 탐지를 시도할 수 있지만 주어진 사진 파일에서는 탐지되지 않는다.

HxD로 hex값을 분석한다. jpg 파일의 푸터인 0xFFD9가 여러번 등장한다. 정상적인 파일 데이터 뒤에 더미 데이터가 숨겨져있을 가능성이 높다. 오프셋 11090 부근에서 원본과 동일해 보이는 사진 파일을 분리할 수 있다.

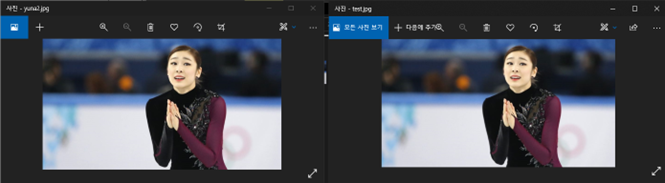

사진 크기, 해상도 등 이미지 정보로 두 사진 파일이 동일함을 확인할 수 있다.

분리 후 남은 부분(오프셋 11098 이후)를 별도의 파일로 따로 저장한다.

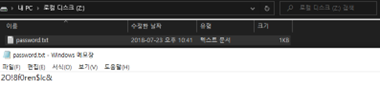

TrueCrypt를 실행한다. 분리해낸 파일을 마운트한다. 이때 password는 파일 속성에 있던 문자열

"6gx{YVpR`J[#xZAb"을 이용한다. 마운트 후 해당 파일 속 password.txt 확인을 확인할 수 있다.

password: 2O!8f0ren$Ic&

새로 알게 된 것

- 스테가노그래피 탐지/생성 도구: Stegsolve, Setgdetect, JPHS, TrueCrypt