문제

The attacker maliciously accessed the user's PC and encrypted the volume and changed the user's password. Analyze the physical memory dump file to get the changed user password and key of the encrypted volume to solve this case!

목표

Bitlocker 적용된 덤프파일에서 변경된 사용자 비밀번호와 암호화 키 찾아내기

풀이

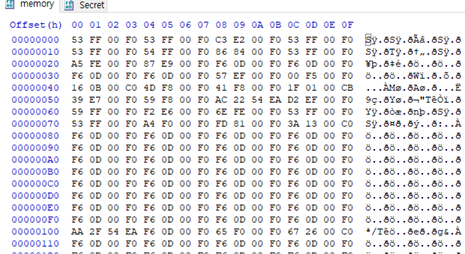

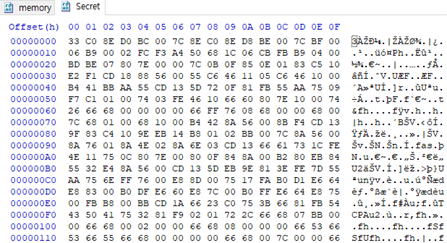

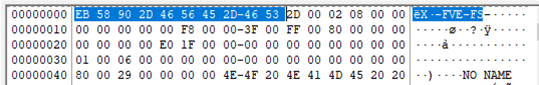

제공된 문제 파일을 분석한다. memory와 secret 파일은 확장자 없이 제공되었다. hex editor로 두 파일을 열어 관찰한다.

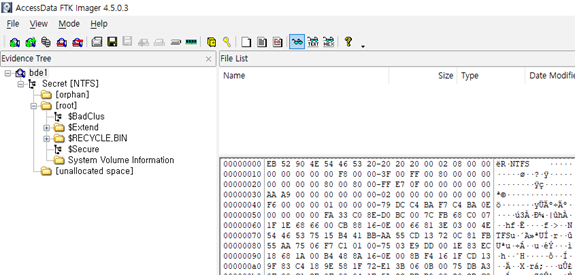

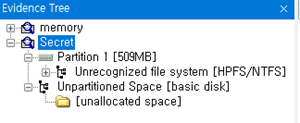

memory 파일은 메모리 덤프, secret 파일은 MBR 구조가 관찰된다. FTK Imager로 secret파일을 마운트하면 NTFS 파일 시스템을 확인할 수 있다.

시그니처 “FVE-FS”를 통해 비트락커가 적용된 볼륨임을 알 수 있다.

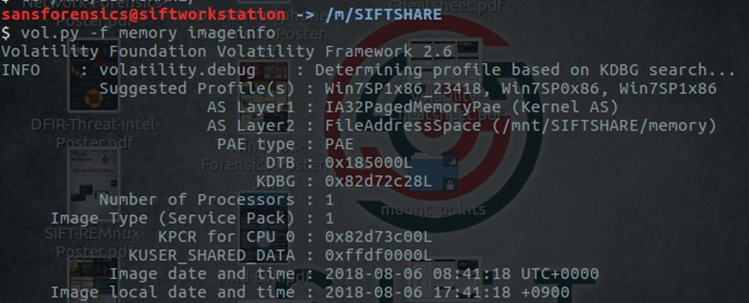

Volatility로 memory 파일을 분석한다. 우선 덤프된 시스템 환경을 알아보기 위하여 imageinfo모듈을 이용한다.

Win7SP1x86 시스템의 메모리 덤프임을 확인할 수 있다.

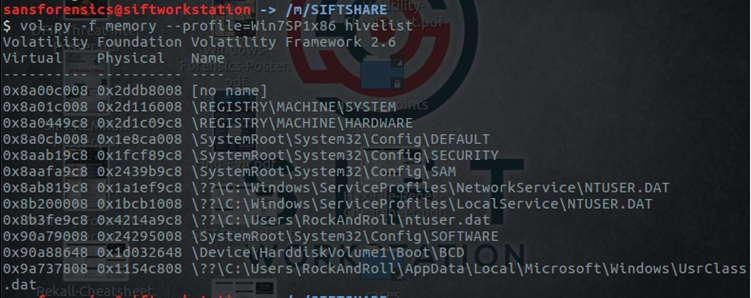

1) hivelist: 레지스트리 정보 & offset

hivelist 모듈로 사용자 계정이 저장된 SAM과 SYSTEM 레지스트리의 가상 주소를 확보한다.

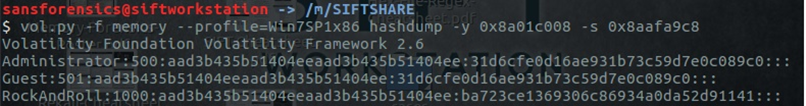

2) hashdump -y [SYSTEM 오프셋] -s [SAM 오프셋]

hashdump 모듈로 시스템에 저장된 모든 계정 출력한다. 사용자 계정은 RockAndRoll로 보인다.

해시값으로 저장된 비밀번호를 레인보우 테이블을 통해 알아낸다. (http://md5decrypt.net/en/Ntlm/)

사용자 계정의 password는 rock_and_roll_babe^^^!@#~이다.

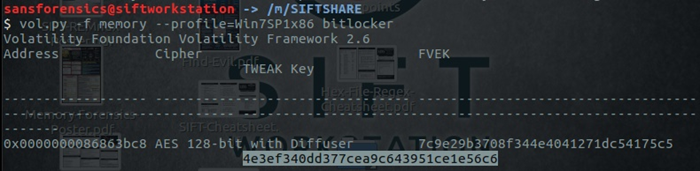

3) bitlocker

bitlocker 모듈을 사용하면 자동으로 비트락커 키를 해독해준다.

- FVEK: 7c9e29b3708f344e4041271dc54175c5

- TWEAK: 4e3ef340dd377cea9c643951ce1e56c6

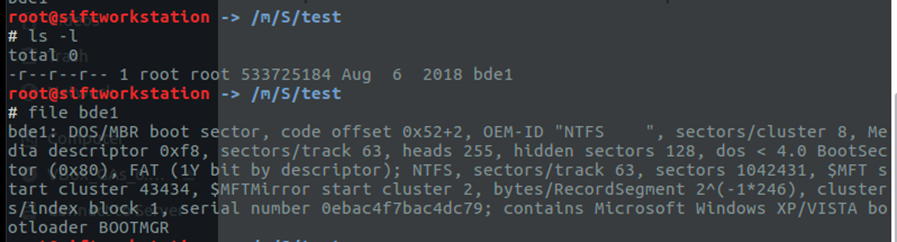

이제 bdemount로 secret 볼륨의 bitlocker 해제한다.

bdemount -k [FVEK]:[TWEAK] -o [offset(10진수)] [볼륨이름] [마운트위치]다음과 같이 마운트되었다.

MBR과 OEM-ID가 NTFS로 확인되는 것으로 정상적으로 비트락커가 해제되었음을 알 수 있다. 마운트된 해당 파일을 복사하여 FTK Imager로 확인하면 정상적으로 비트락커가 해제되어 있는 것을 볼 수 있다.