문제

Found malicious traffic associated with specific PC in the security management team. The security control team analyzed the PC, but could not find the malware. Analyze the given event log file to find the malware and figure out the execution flow!

목표

이벤트 로그 파일을 분석하여 악성코드의 공격자 IP정보 / 공격자가 PC에 한 행위 / 공격 성공 여부 확인

풀이

1. 이벤트 로그

windows의 이벤트로그는 C:\Windows\System32\winevt\Logs에 저장되어있다. 윈도우 자체 이벤트 뷰어 사용하여 분석한다.

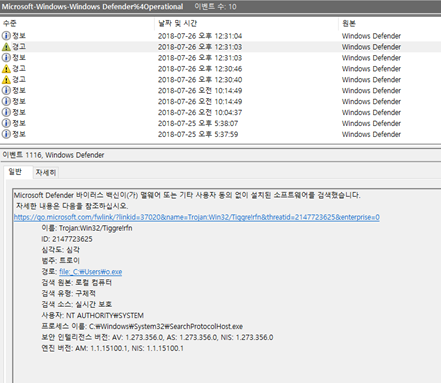

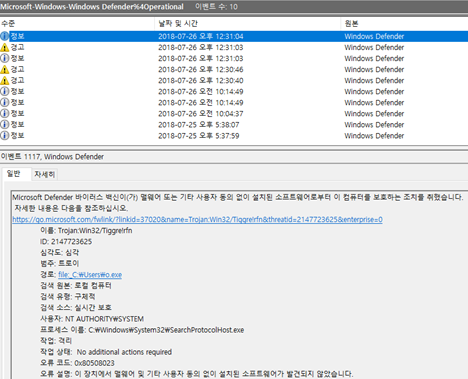

1) Windows Defender

악성코드로 예상되는 C:\Users\o.exe를 탐지한 기록이 있다.

즉각 보호 조치되었다.

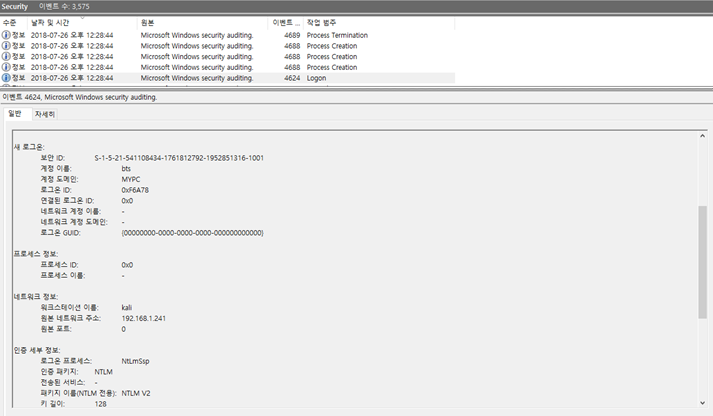

2) Security

원격 로그온 기록이 존재한다. kali 시스템이며 IP주소 192.168.1.241를 사용하고 있다. 동일 IP로 로그온한 기록을 찾아 최초 공격 시간을 추정할 수 있다. IP주소 192.168.1.241와 연관된 다른 logon 이벤트는 발견할 수 없다. 따라서 최초 공격 시간은 2018-07-26 오후 12:28:44이다. 이 logon시점부터 logoff 시점 사이의 기록(생성된 프로세스 등)을 분석한다.

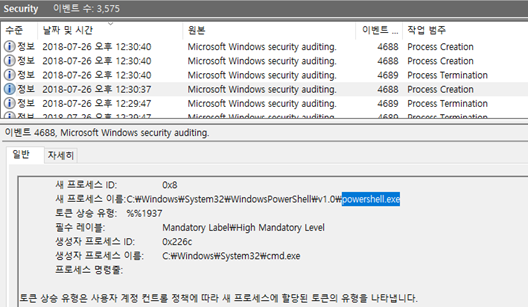

powershell 프로세스 생성된 기록이 존재한다.

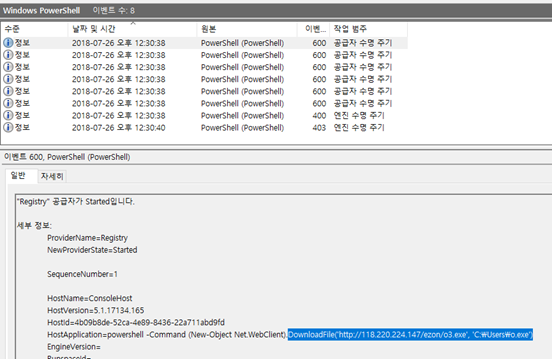

3) Windows Powershell

powershell에서 명령어를 통해 특정 파일을 원격 다운로드한 것을 확인할 수 있다. Defender에서 탐지된 것과 동일한 이름의 프로그램이다. 원격으로 로그온한 공격자가 powershell에서 악성 프로그램을 다운로드하였다고 추정할 수 있다.

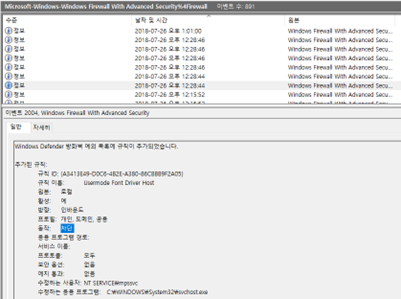

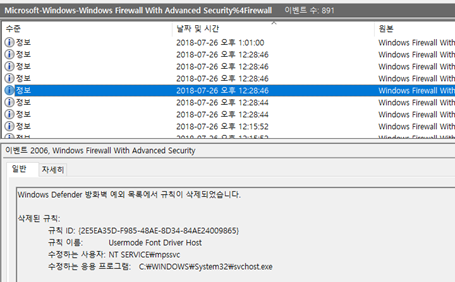

4) 방화벽

공격 시간대 이벤트로그를 확인한다.

공격시도 이후 방화벽 행위가 차단된 기록이 존재한다.

이후 예외 목록 규칙에서 삭제되었다.

2. 공격

앞서 분석한 내용을 통하여 공격 시도를 재구성할 수 있다.

1. 2018-07-26 오후 12:28:44에 bts계정으로 최초 공격 시도

2. powershell을 통해 악성코드 다운로드

3. Windows Defender에 의하여 악성코드 방어

4. 공격 실패