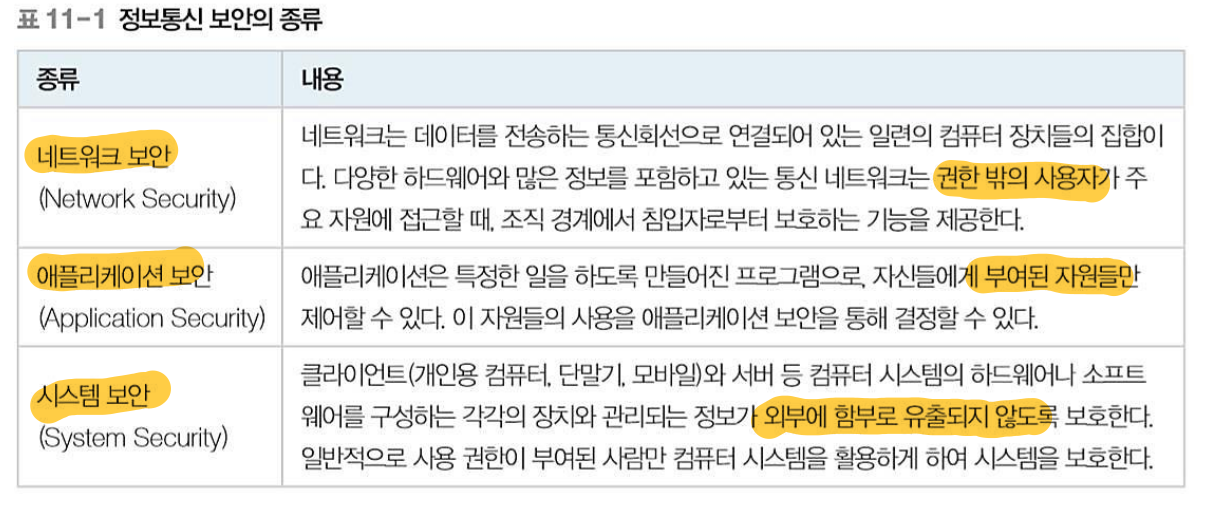

1. 정보통신 보안의 개요

1-1. 정보통신 보안의 개념

불법 침입으로부터 시스템을 보호하고 데이터 전송 시 데이터를 보호하는 것

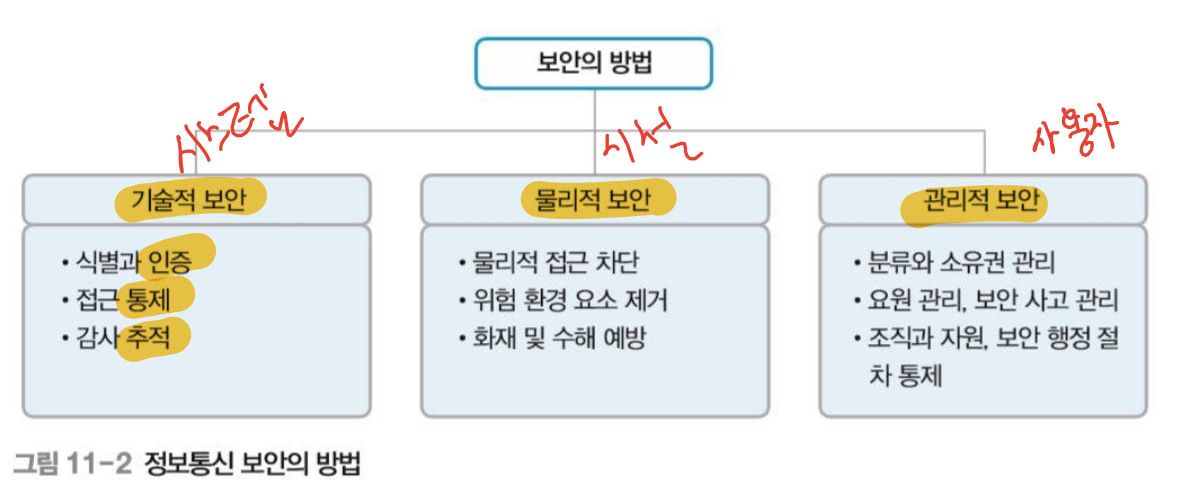

1-2. 정보통신 보안의 방법

관점에 따라 세 가지로 구분

1-3. 정보보호의 목표

다음을 보장하는 것이 정보보호의 목표다

-

기밀성 : 인가된자만이 정보에 접근

-

무결성 : 불법 접근에 의해 정보가 변경되지 않음

-

가용성 : 필요시 언제든 자원 사용

-

인증 : 정당한 사용자임을 확인

-

부인 방지 : 송수신 사실 부인 막기

-

책임 추적성 : 보안사고 발생 시 책임 소제와 방법 파악

-

접근 통제 : 화이트리스트/블랙리스트

2. 보안 위협과 악성 프로그램

2-1. 크래커와 불법 공격

크래커 = 블랙 해커 : 무단 침입해 불법 행위를 하는 사람

- 불법 공격의 유형

i. 가로채기 : 전송 중인 정보 탈취. 기밀성 위협

ii. 변조 : 데이터 내용을 바꿈. 무결성 위협

iii. 차단 : 송수신을 막음. 가용성 위협

iv. 위조 : 다른 송신자로부터 정보가 수신된 것처럼 위조

2-2. 악성 프로그램

= Malware. 악이적인 목적을 위해 작성된 실행 가능한 코드의 통칭

- 악성프로그램의 종류

i. 바이러스 : 몰래 실행 부분을 변형해 복사하는 프로그램. 다른 프로그램을 감염시킴

ii. 웜 : 다른 프로그램을 감염시키지 않고 자신을 복사하는 명령어의 조합

iii. 트로이 목마 : 겉으로 무해해 보이지만 임의의 코드를 포함시킨 프로그램

iv. 스파이웨어 : 정보를 외부로 유출하는 프로그램

v. 백도어 : 설계자가 접근 편의를 위해 일부러 만들어 놓은 보안 구멍

vi. 루트킷 : 시스템 침힙 후, 차후의 침입을 위한 백도어

vii. 키로거 : 키보드 입력 기록을 몰래 유출하는 프로그램

viii. 혹스 : 허위 바이러스 위험 경고를 이용하는 방법

ix. 랜섬웨어 : 데이터를 암호화해 사용할 수 없게 만들고, 금전을 요구

2-3. 불법 공격

- 불법 공경의 종류

i. 스니핑 : 네트워크 상 패킷을 중간에서 도청. 기밀성 위협

ii. 세션 하이재킹 : TCP 신뢰성에 기반을 둔 연결을 공격. 기밀성, 무결성 위협

iii. IP 스푸핑 : IP를 속이는 것

iv. APT : 잠복하며 네트워크 정보를 수집 후 중요한 자료를 유출시키는 것

v. DoS, DDoS : 서버에 처리 불가한 정도의 트래픽을 한번에 보내 마비 시키는 것. 가용성 위협

vi. 스머핑 : DDoS의 대표적 방법. ICMP(ex. Ping) 패킷을 브로드캐스트로 보내 DDoS 공격.

vii. 피싱 : 링크를 클릭하면 진짜 웹사이트가 열리지만 그 위에 가짜 팝업창이 나타나는 등의 수법

viii. 파밍 : 도메인을 탈취하너가 DNS 또는 Proxy 서버 주소를 변조해 진짜 사이트인 척 하는 수법

3. 네트워크 보안

3-1. 침입탐지 시스템 (IDS)

- 인증 절차를 거치지 않고 불법으로 침입한 사용자를 찾아내는 시스템

- 시스템을 실시간으로 모니터링(패킷 감시 등)하고 비정상적인 침입을 탐지

3-2. 방화벽

- 외부로부터 허가되고 인증된 트래픽만 허용하고 불법적인 트래픽 유입을 거부/방지

- 내부/외부 네트워크의 경계에 해당하는 라우터나 서버 등에 위치

3-3. 침입방지 시스템 (IPS)

- IDS와 방화벽을 결합한 방식

3-4. 가상 사설망 (VPN)

- 게이트웨이 사이에서 물리적으로 통신하되 암호화 통신은 논리적으로

- 통신하는 패킷을 압축/암호화하여 터널링 기술을 이용해 전송

- 물리 사설망에 비해 저렴하고 연결성이 뛰어남

3-5. 통합 보안관리 (ESM)

- 보안 솔류션을 하나로 모은 통합 보안관리 시스템

3-6. 네트워크 접근 제어 (NAC)

- 허가되지 않거나 감염된 기기가 네트웤에 접속하는 것을 원천적으로 차단

- 사전 방어적 목적

3-7. 역추적 시스템

- 공격자의 실제 근원지를 실시간으로 추적하는 기술

- 사람에 의한 역추적, TCP 연결 역추적, IP 패킷 역추적이 있음

4. 정보보안 요소기술과 암호학

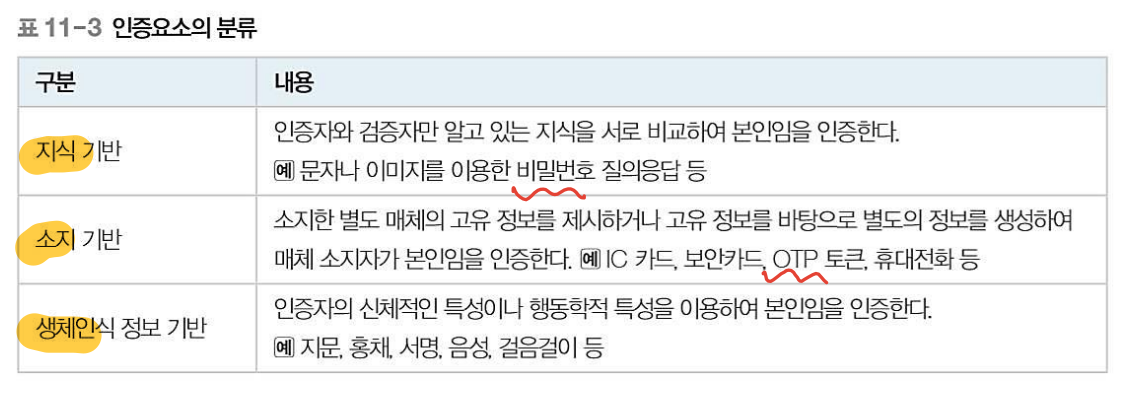

4-1. 인증기술

정보통신 관련 자산에 접근을 요청할 때 본인임을 인증하는 방법

4-2. 암호화와 복호화

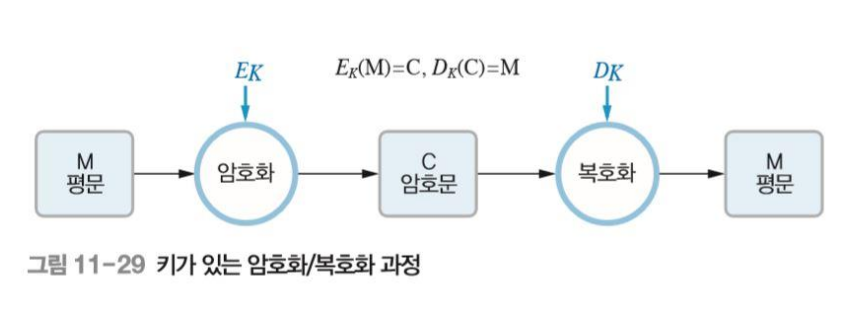

K = 암호화키, EK = 암호화에 필요한 키, DK = 복호화에 필요한 키

-

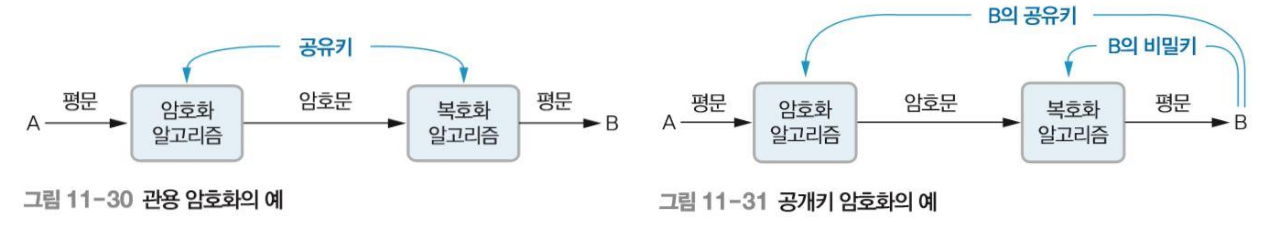

관용 암호화 : 암호화와 복호화에 쓰는 키가 같음. 속도가 빠르나 키의 분배와 관리 문제가 있음

-

공개키 암호화 : 암호화와 복호화에 쓰는 키가 다름. 키 생성과 분배가 쉬움

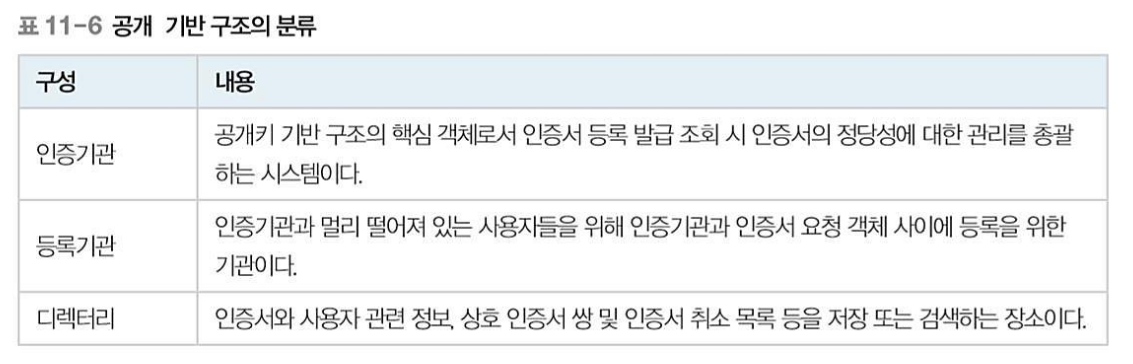

- 공개키 기반 구조 : 공개키 암호 시스템을 위한 정보보호 표준 방식. 사용자 인증, 무결성, 기밀성 제공