구글 해킹(Google Hacking)이란

구글 해킹(Google Hacking)이란 구글 검색 엔진과 그 외 구글 서비스를 활용하여 웹사이트의 보안 취약점을 찾는 해킹 기법

-

구글봇은 웹사이트를 크롤링하면서 데이터를 수집하는데, 이렇게 수집한 데이터는 서버에 캐시 형태로 저장되기 때문에 원본 웹페이지가 삭제되거나 수정된 이후에도 일정 기간 동안 검색 결과에 노출될 수 있음.

이로 인해 이전에 노출된 페이지의 정보나 보안 취약점이 그대로 남아있을 가능성이 존재함. -

이러한 취약점을 악용하는 공격자는 구글 해킹 기법을 통해 개인정보나 비밀번호와 같은 민감한 정보를 검색하고 이를 악의적으로 사용

구글 해킹 키워드

구글 해킹에서 사용되는 핵심 키워드는 특정한 유형의 정보나 취약점을 찾기 위해 구글 검색에 활용되는 특수 연산자와 조합된 키워드

다양한 키워드들이 있지만 자주 쓰이는 핵심 키워드 5가지에 대해서 작성해보려고 함.

- intitle : 웹페이지의 제목(title)에 특정 단어가 포함된 페이지 검색

- intext : 페이지 내용에 특정 단어가 포함된 페이지 검색

- inurl : URL에 특정 단어가 포함된 페이지 검색

- site : 특정 도메인 내의 페이지 검색

- filetype : 특정 파일 형식을 찾을 때 사용

이런 연산자와 키워드를 조합하여 구글 해킹을 수행하면 웹사이트의 보안 설정이 미비한 부분이나 공개되지 않아야할 민감한 데이터를 손쉽게 찾을 수 있음.

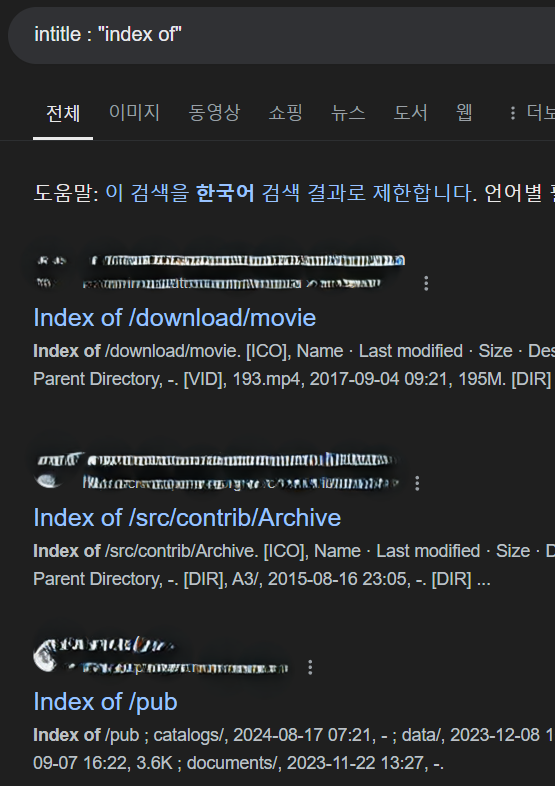

intitle

- 웹페이지의 제목(title)에 특정 단어가 포함된 페이지 검색

- Ex) intitle : "index of"

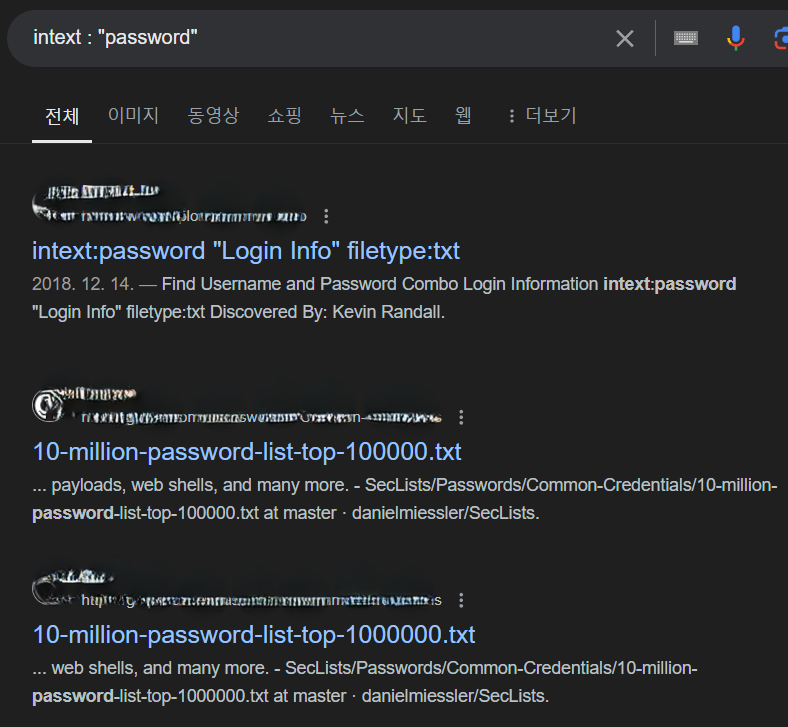

intext

- 페이지 내용에 특정 단어가 포함된 페이지 검색

- Ex) intext : "password"

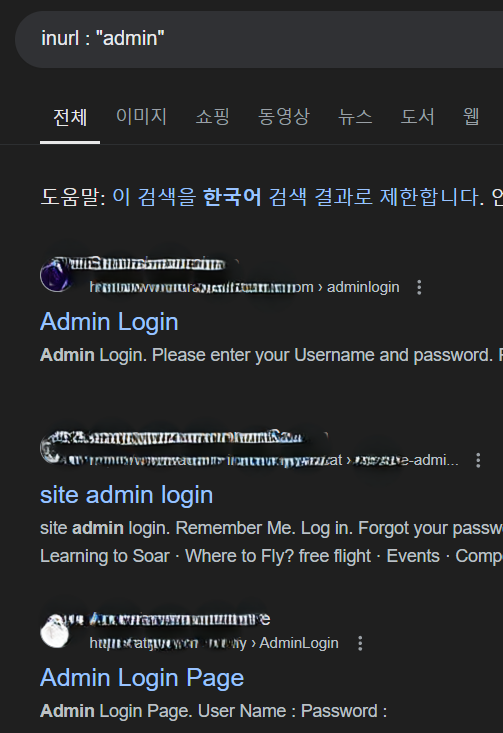

inurl

- URL에 특정 단어가 포함된 페이지 검색

- Ex) inurl : "admin"

(URL에 "admin"이 포함된 페이지)

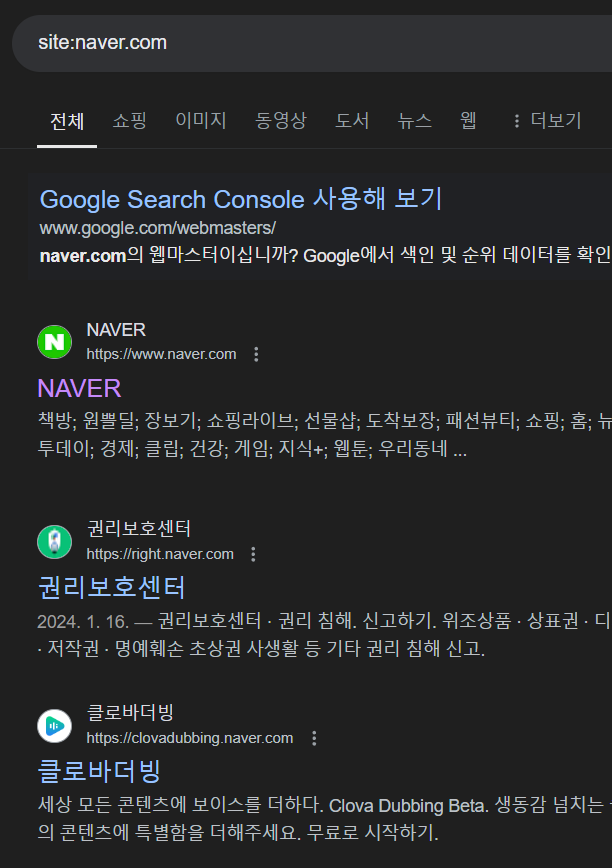

site

- 특정 도메인 내의 페이지 검색

- Ex) site:naver.com

(네이버 도메인 내에서만 검색)

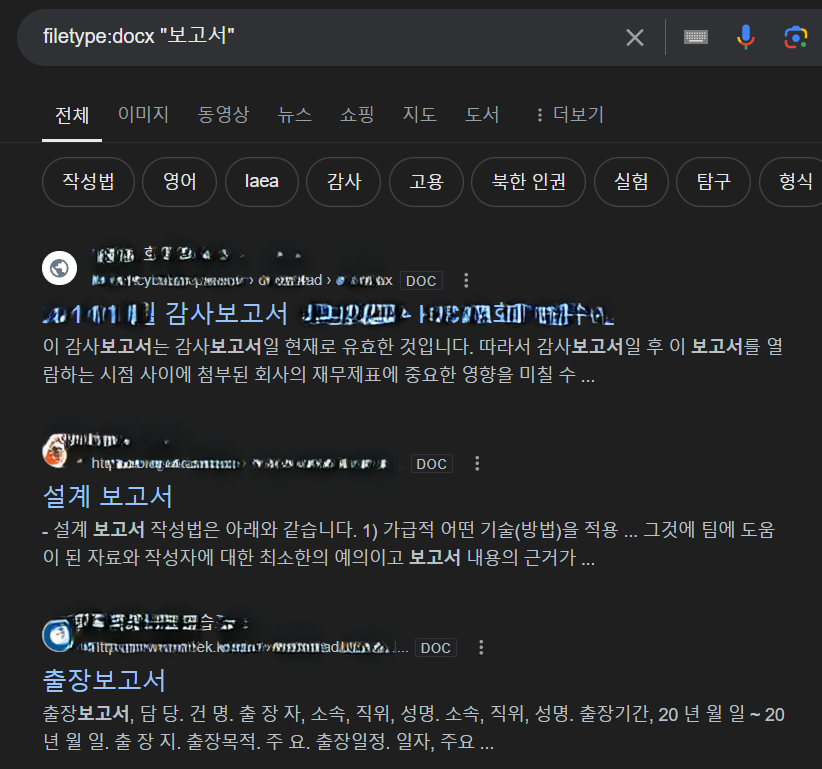

filetype

- 특정 파일 형식을 찾을 때 사용

- Ex) filetype:docx "보고서"

(docx 파일 형식의 보고서 검색)

구글 해킹 취약점

- 구글 해킹 키워드를 사용하여 취약점이 있는 웹사이트들을 검색 가능

- 이러한 취약점들은 공격자에게 사이트의 민감한 데이터를 유출하거나 악용할 수 있는 기회를 제공

대표적인 구글 해킹 취약점

1. 디렉토리 인덱싱

2. 민감한 파일 노출

3. 관리자 페이지 노출

4. SQL 인젝션 취약점

5. 웹캠 및 CCTV 피드 노출

웹사이트 운영자들은 이러한 취약점을 예방하기 위해 검색 엔진에 인덱싱되지 않도록 설정을 강화하고, 서버 보안을 지속적으로 관리해야할 필요성이 있음.

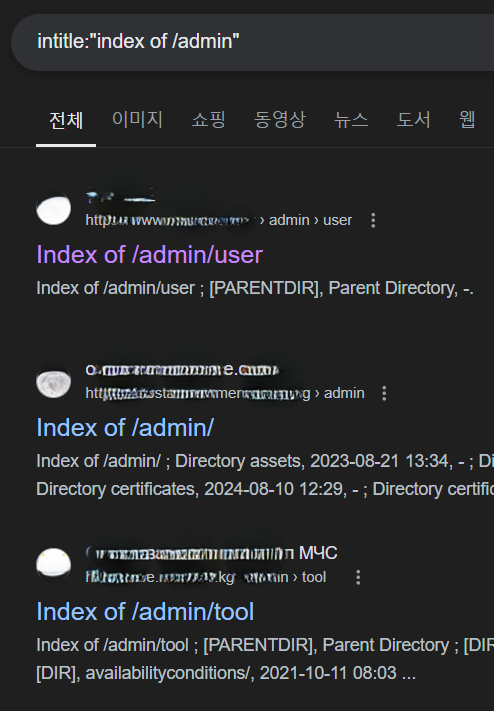

디렉토리 인덱싱

-

웹 서버의 디렉토리 인덱싱이 활성화되어 있을 경우,

디렉토리 내의 모든 파일과 폴더가 브라우저를 통해 노출 -

Ex) intitle:"index of /admin"

(관리자 파일이 구글 웹에 노출)

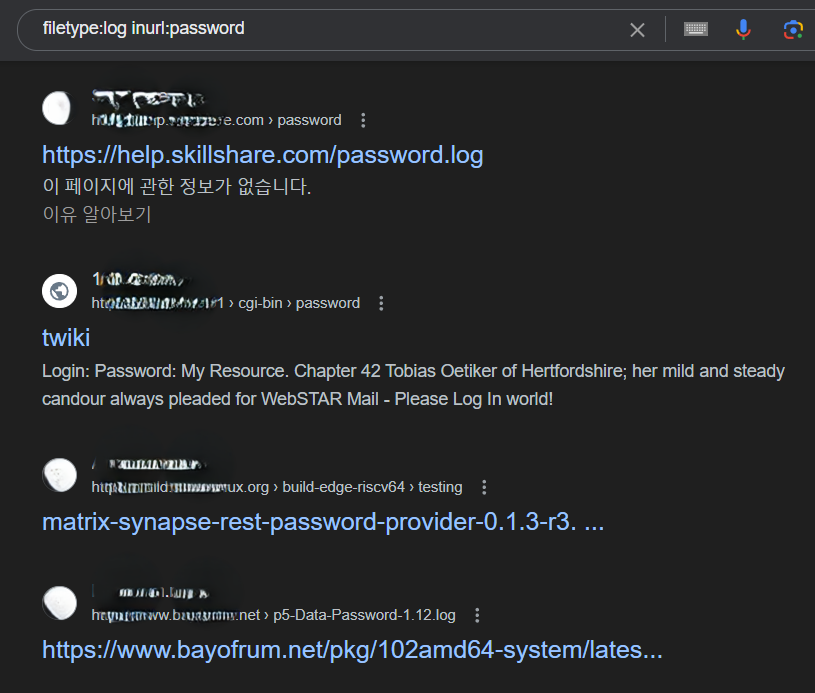

민감한 파일 노출

-

로그 파일, 데이터베이스 백업 파일, 설정 파일과 같은 중요한 데이터가 포함된 파일이 웹서버에 그대로 저장되어 있는 경우, 검색을 통해 쉽게 접근 가능

-

Ex) filetype:log inurl:password

(웹사이트의 비밀번호 정보가 노출된 log 파일 검색)

관리자 페이지 노출

-

웹사이트의 관리자 페이지가 검색 엔진에 의해 인덱싱되어 외부에 노출될 경우, 공격자가 관리자 페이지에 접근하여 무차별 대입 공격 등을 시도할 가능성 존재

-

Ex) intitle:"admin login"

(관리자 페이지에서 로그인할 수 있는 웹사이트 검색)

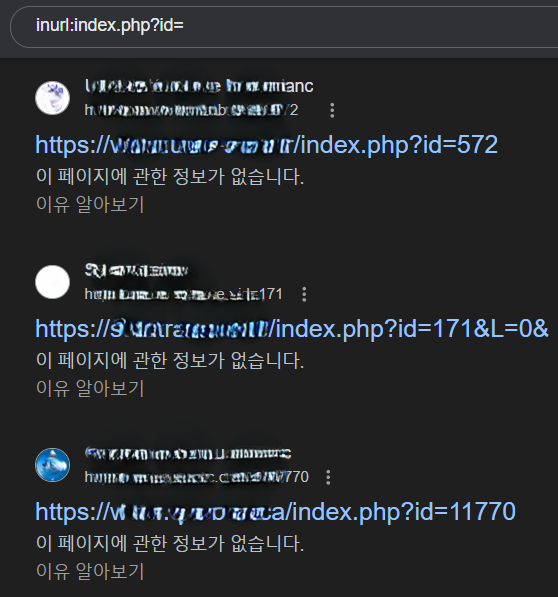

SQL Injection 취약점

-

SQL 쿼리 오류 페이지가 노출될 시, 공격자는 이를 통해 SQL 인젝션 공격 시도 가능

-

Ex) inurl:index.php?id=

(SQL 인젝션 가능성이 있을 수 있는 페이지 검색)

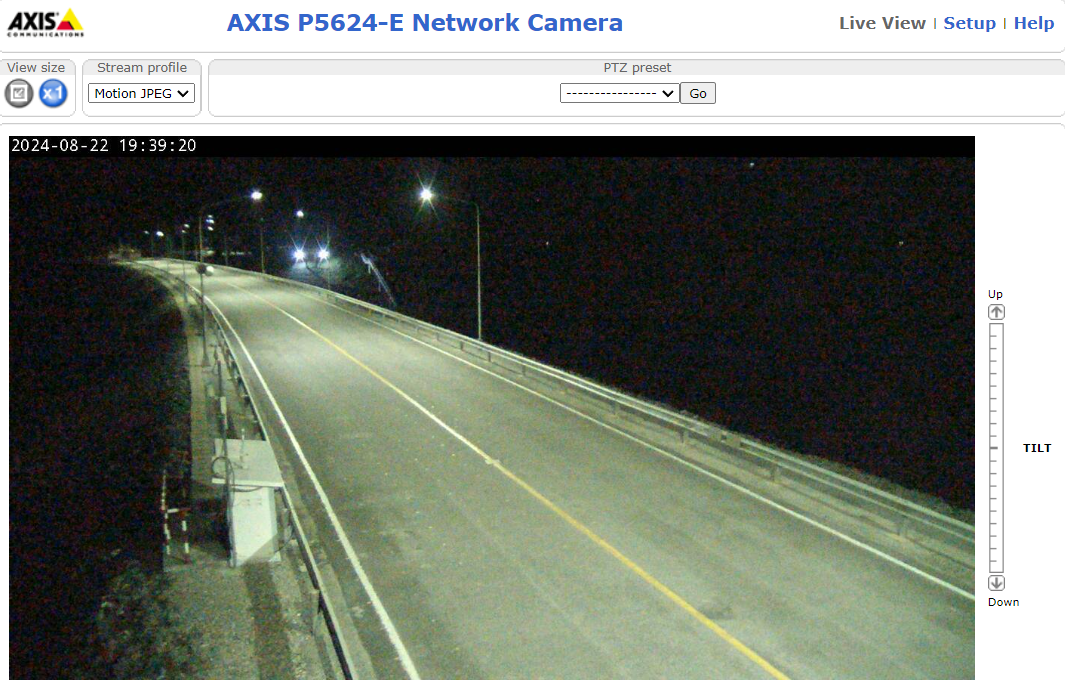

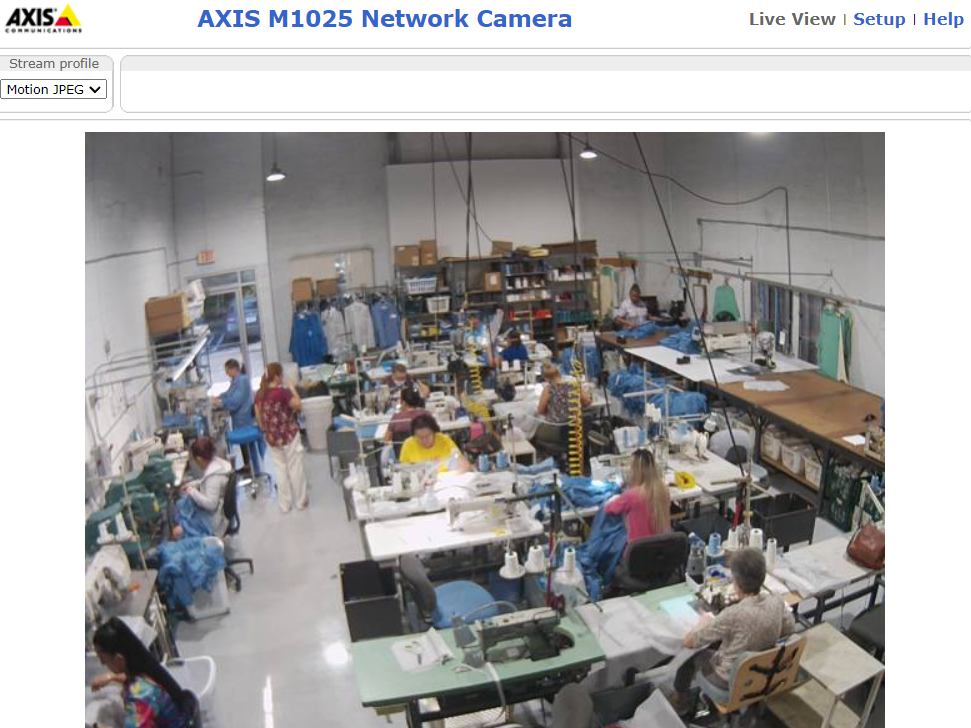

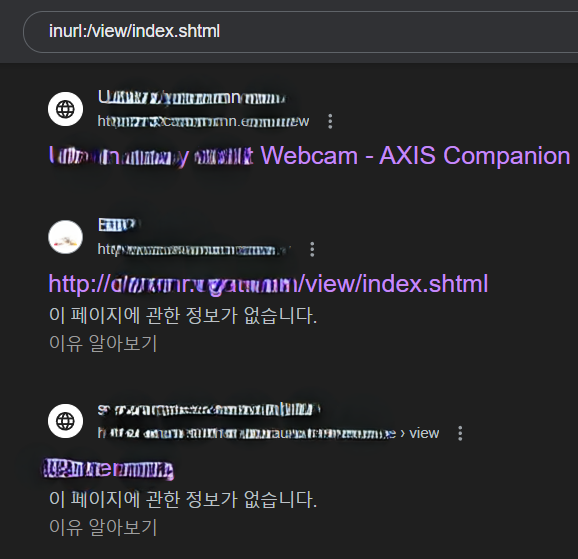

웹캠 및 CCTV 피드 노출

-

일부 웹캠이나 CCTV 시스템이 기본 비밀번호 설정을 유지하거나, 웹상에 노출되어 쉽게 접근 가능한 경우가 존재

-

Ex) inurl:/view/index.shtml

해당 사이트에 접속해보니 도로 위 웹캠과 특정 회사의 CCTV가 구글에 그대로 노출되는 모습을 확인할 수 있었음.

구글링에서 키워드를 사용할 때는 취약점 노출 뿐만 아니라 영어 원서와 같은 원하는 자료를 찾을 때도 효율적으로 찾을 수 있음.

향후 과제에서는 Shodan을 활용한 보안 취약점 탐색과 구글 키워드를 잘 활용할 수 있는 방법을 다룰 예정