개요

이전 리팩토링 과제에서 구글 키워드의 종류와 키워드를 통해 노출될 수 있는 취약점에 대해서 다뤄보았습니다.

이번 과제에서는 저번 과제와 마찬가지로 구글링을 통해 얻을 수 있는 취약점에 더하여 좀 더 구체적이고 세부적으로 개인정보와 같은 취약한 정보에 대해서 다뤄볼 계획입니다.

다음 9가지 취약한 정보에 대해서 다뤄볼 생각입니다.

1. 개인정보 노출

2. 무선 공유기 정보 노출

3. 기밀 문서 노출

4. 웹서버 및 시스템 보안 취약점

5. phpMyAdmin 취약점 노출

6. 금융정보 유출

7. 고객 정보 노출

8. 교육기관 및 학생 정보 유출

9. 감시 카메라 및 CCTV 피드 노출

개인정보 노출

- 잘못 설정된 웹사이트나 서버로 인해 개인정보가 포함된 문서, 데이터베이스, 또는 이메일이 공개되는 경우가 존재

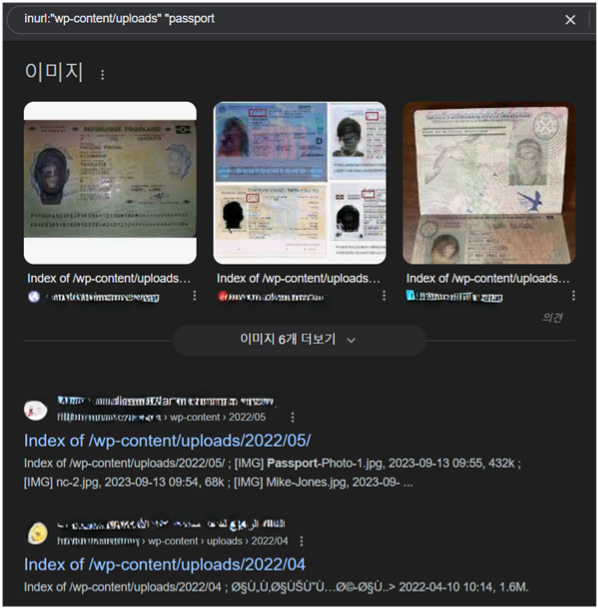

inurl:"wp-content/uploads" "passport"

(특정 경로에 저장된 파일의 여권 정보 검색)

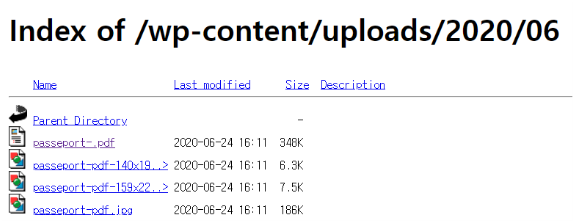

페이지에 접속하면 passport.pdf 이미지 파일이 디렉토리 경로에 있고,

해당 pdf파일을 클릭하면누군가의 여권 정보가 고스란히 디렉토리에 노출되어 있는 것을 확인할 수 있습니다.

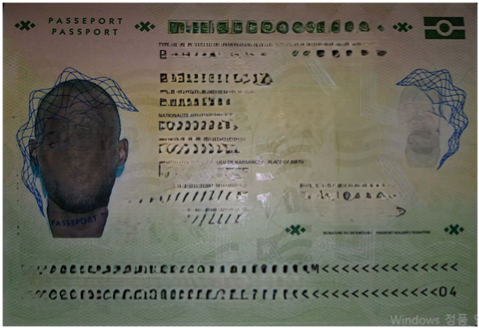

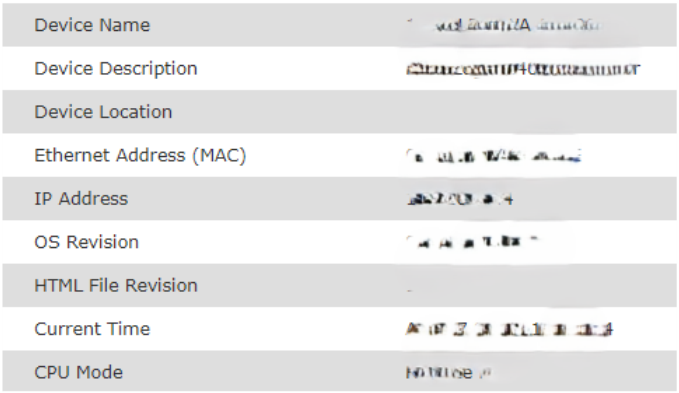

무선 공유기 정보 노출

- 보안이 제대로 설정되지 않은 공유기는 MAC 주소나 IP 주소와 같은 민감한 정보를 노출할 수 있으며, 공격자들이 이러한 정보를 악용할 수 있는 가능성 존재

inurl:home.htm intitle:1766

장비 이름, MAC 주소와 IP 주소가 그대로 노출되는 모습을 확인할 수 있습니다

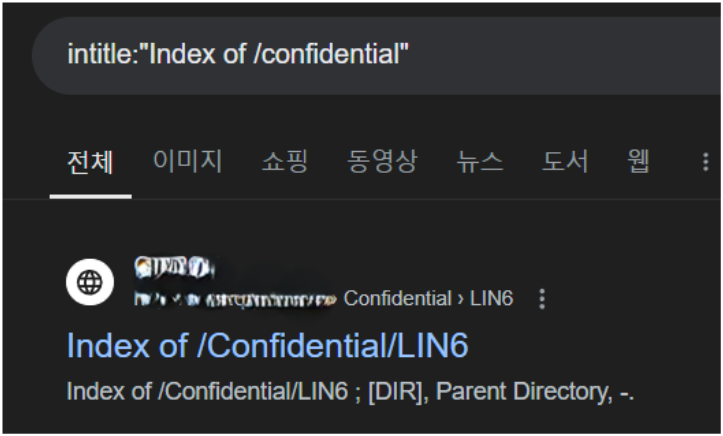

기밀 문서 노출

- 기밀 문서, 민감한 자료, 제한된 액세스에 접근하여 조직의 보안 정보, 전략적 계획 등에 공격자가 탈취할 수 있는 가능성 존재

intitle:"Index of /confidential"

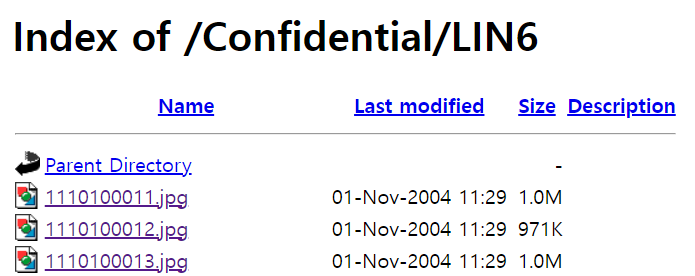

해당 웹페이지에 접속해보니 디렉토리가 노출되었고,

일본어로 작성된 특정 PC의 IP주소와 도메인에 대한 정보가 노출되는 것을 확인할 수 있었습니다.

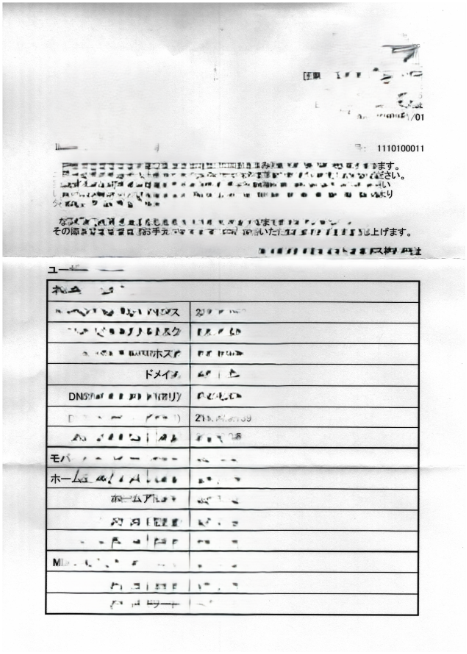

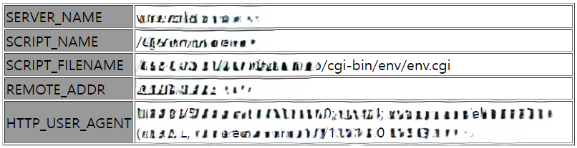

웹서버 및 시스템 보안 취약점

- env 파일은 개발 환경에서 널리 사용되는 환경 설정 파일로, 애플리케이션이 필요로 하는 다양한 설정값을 저장하는 데 사용

intitle:"index of" env.cgi

(데이터베이스 자격 증명, API 키, 비밀 키 등 민감한 정보가 담겨있는 env 파일 노출 취약점 키워드 사용)

웹페이지에 접속하고 디렉토리에서 env.cgi를 클릭하니 서버이름, 원격주소이름, 유저 에이전트 정보가 노출되는 것을 확인할 수 있습니다.

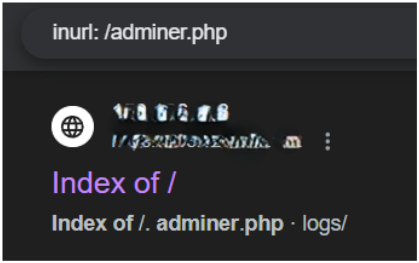

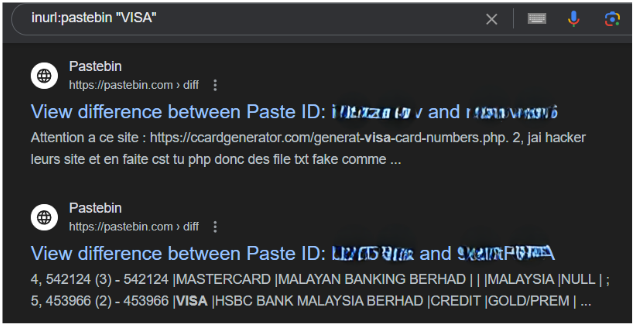

phpMyAdmin 취약점 노출

- 데이터베이스 관리 도구인 Adminer의 취약점을 악용하여 관리자 권한 획득 가능성 존재

inurl: /adminer.php

웹페이지에 접속하니 관리자 페이지로 접근할 수 있는 취약점이 존재했습니다.

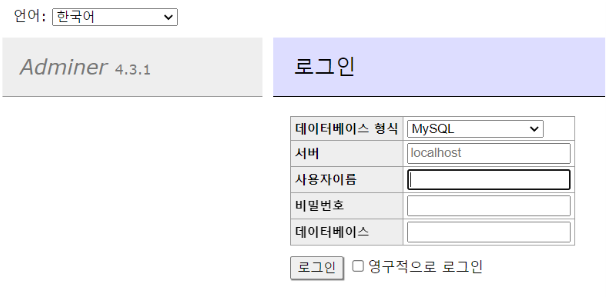

금융정보 유출

- 금융 정보는 보통 암호화되어 보호되지만, 때때로 암호화되지 않은 데이터베이스가 인터넷에 노출될 가능성 존재

inurl:pastebin "VISA"

(누군가 소유한 VISA카드의 카드번호, 유효기간에 대한 정보에 pastebin에 등록)

웹페이지를 살펴보면 VISA와 MasterCard의 카드정보, CVV코드, 유효기간에 대한 정보가 상당히 많이 노출되어 있는 모습을 확인할 수 있습니다.

고객 정보 노출

- 기업의 공급망 관리 시스템이 외부에 노출될 경우, 거래 정보 및 고객 명단이 유출될 가능성 존재

intitle:" index of "/Invoices*"

(고객 이름, 연락처, 거래 내역을 포함하는 pdf 파일이 구글 검색 결과에 노출)

해당 웹페이지로 접속하니 디렉토리가 노출되었고, pdf 파일을 클릭하니 특정 기업과 거래한 고객의 이름, 주소, 이메일 정보, 전화번호, 거래 물품이 노출되는 것을 확인할 수 있었습니다.

교육기관 및 학생 정보 유출

- 교육기관의 보안 취약점으로 인해 학생 정보, 성적표, 학사 자료 등이 인터넷에 노출 가능성 존재

intitle:"index of" "/students"

특정 대학교 특정 학과에 소속된 학생들의 이름과 연구 과제에 대한 pdf 파일이 노출되는 것을 확인할 수 있었습니다.

감시 카메라 및 CCTV 피드 노출

- 보안 카메라의 관리 페이지가 인터넷에 노출될 경우, 실시간 영상 피드를 확인하거나 조작할 수 있는 위험 존재

intitle:"Webcam" inurl:WebCam.htm

Webcam 키워드를 통해 공개된 웹캠에 접근하는 공격으로, 특정 대학교 캠퍼스의 실시간 웹캠이 구글 취약점 정보로 검색되는 점을 확인할 수 있었습니다.