일정

2024.01.09

목표

기업 대상 공격 시나리오 작성

대표적인 기업 공격 시나리오

대표적인 기업 공격 시나리오에는

- 이메일 피싱을 통한 추가 공격

- 홈페이지 해킹을 통한 내부서버 권한상승

- 업무 PC 외부 사용으로 인한 정보 누출

- 악성 이동식 저장장치(ex. usb) 사용으로 인한 기업 PC 감염

등이 있습니다.

이메일 피싱

시나리오

- 조직이 자주 사용하는 웹 사이트를 추측하거나 관찰하여 그 중 하나 이상을 악성 코드로 감염시켜 거점을 생성

- 인사, 영업 담당자 등 이메일 주소가 외부에 공개된 대상으로 악성메일을 전송

- Case A : 악성 한글문서 전송, Case B: 거점에 취약점 코드를 삽입하고 해당 링크를 첨부하여 접속 유도

- 이전 단계를 통해 공격 대상의 정보 수집 및 구조를 파악하여 추가 공격여부 판단

- 이후 권한상승을 위한 악성코드 또는 툴을 사용하여 관리자 권한을 획득하고 이를 유지하여 지속적으로 정보를 수집

- 수집한 계정정보를 바탕으로 공유된 네트워크에 접속하여 기업의 내부망 접근

- 공격 흔적삭제

이메일 피싱은 많은 공격자들이 공격의 시작점으로 사용하는 기법입니다. 마치 신뢰할 수 있는 기업이나 개인이 메일을 보낸 것처럼 조작하여 사용자가 악성링크를 클릭하거나 악성 첨부파일을 다운로드 받게 의도하는 사회공학적 기법입니다. 기업 대상으로는 업무 메일로 위조하여 피싱을 시도합니다.

이메일 피싱은 앞서 말한 것과 같이 공격의 시작점으로 이어지는 방법으로는 정상적인 문서파일에 악성코드를 삽입하여 첨부파일로 전송하거나 일반적인 기업 사이트로 위조된 악성 사이트를 통해 악성 코드를 다운로드 받게 합니다. 공격 대상의 입장에서는 정상적인 문서와 사이트만 보이기에 공격을 당한 사실조차 인지하지 못한채 악성코드가 PC에 들어오게 됩니다.

대표적인 예시로 2022년도 “KTV 최고수다 섭외 요청 건” 이 있습니다. 해당 사례는 북한의 소행으로 섭외 이메일로 위장하여 악성 스크립트가 삽입된 문서를 첨부하였습니다.

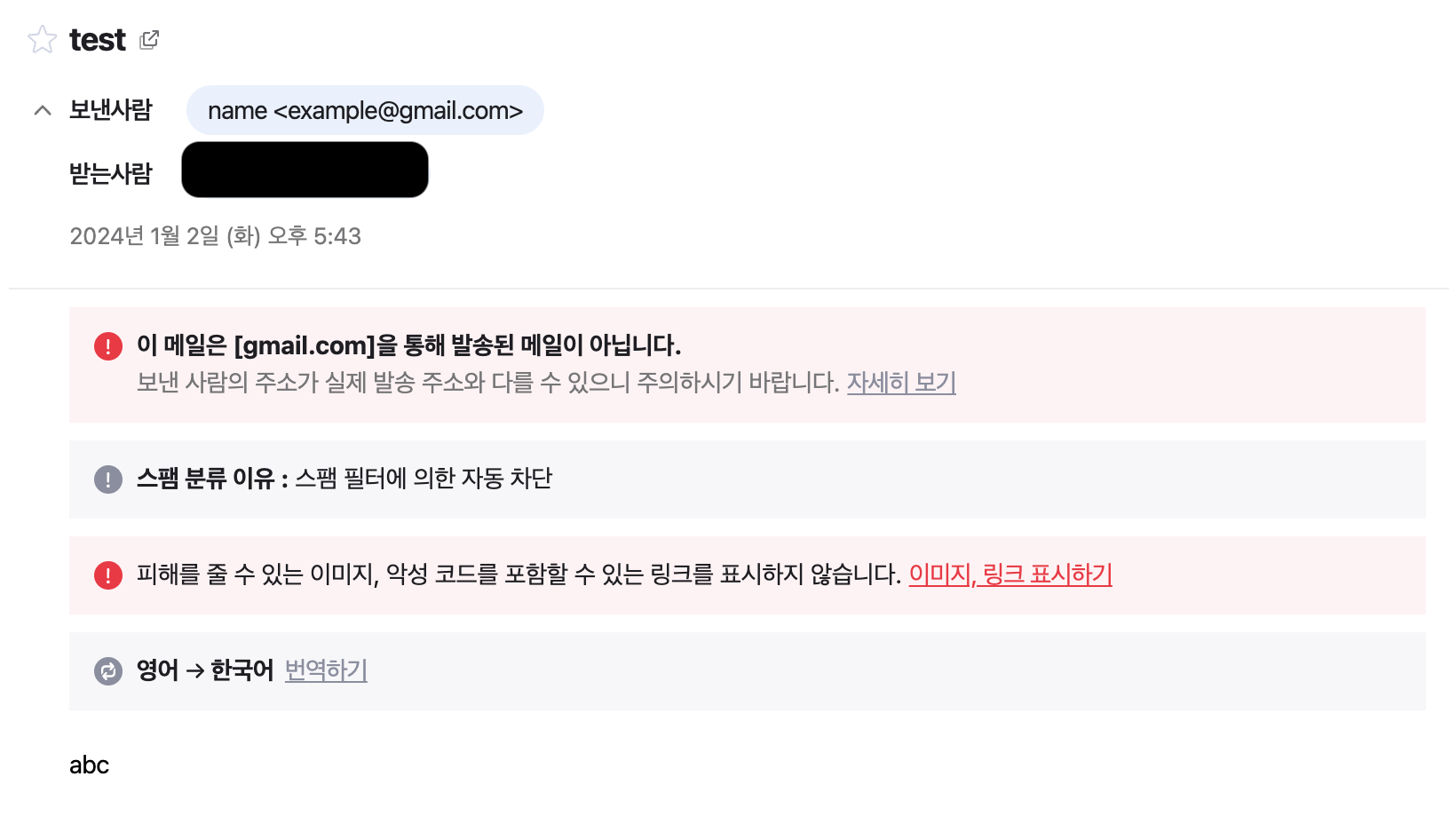

사진 1. gmail.com으로 naver에 메일을 전송 했을 때 naver에서 감지하는 모습

홈페이지 해킹

시나리오

- 공격자는 외부에 노출된 사내 홈페이지에 접속 및 사전 입수 계정을 활용한 비인가 로그인

- 홈페이지를 접근 후 악성코드를 실행 하여 “사용자”→“관리자”로 접근권한 상승

- “관리자” 권한을 획득 후 “공유폴더”와 같은 기능을 활용하여 내부 서버 추가 장악

- 악성코드를 활용하여 시스템에 저장된 정보를 수집 및 외부 유출 시도

- 공격에 사용 되었거나 공격이 끝났을 땐 시스템에 저장된 로그와 악성코드를 삭제(흔적 제거)

기업의 홈페이지 관리 미흡으로 인한 취약점이 발생하면 시나리오와 같이 내부망까지 공격을 받을 가능성이 있고 앞서 나온 이메일 피싱에서의 거점 홈페이지로 사용 될 수도 있습니다.

피해 대상의 공통 문제점은

- 방화벽 정책 미흡

- 서버 내 백신 미흡

- 로그 모니터링 미흡

등이 있습니다.

공용 와이파이

시나리오

- 공격자가 공용 와이파이 해킹 또는 공용 와이파이와 유사한 공격자 소유의 와이파이 사용

- 공용 와이파이를 연결한 상태로 업무 수행

- 와이파이를 통해 모든 패킷이 공격자를 통해 전송(ARP Spoofing)

- DNS를 조작하여 자주 사용하는 웹사이트의 도메인의 공격자의 서버 ip와 연동

- 로그인 유도를 통한 계정 탈취 및 악성코드 다운로드

- 탈취한 계정 정보를 통한 2차 공격 수행 및 악성코드를 통한 공격 수행

- 흔적 제거

공용 와이파이는 공유기 관리자 페이지의 기본아이디(ex. iptime(id:admin, pw:admin))를 변경하지 않아 공격에 사용 되기 쉽습니다. 공격에 사용되는 공용 와이파이를 사용하는 경우 공유기를 통해 공격자는 네트워크 패킷의 흐름을 관찰하고 조작할 수 있습니다. 이는 계정 탈취 및 악성 사이트 유도 등의 행위가 가능하며 특별한 이상 증상이 발생하지 않아 공격 대상자는 인지에 어려움을 겪습니다.

대응 방안으로는 와이파이 보안 접속인 WPA3 방식이 있지만 이 또한 완벽하게 막을 수 있지 않기에 공용 와이파이를 사용할 때는 사용자의 주의가 필요합니다.

악성 이동식 저장장치

시나리오

- 공격자의 멀웨어에 감염된 PC에 사용자가 이동식 저장장치 연결

- 멀웨어가 스스로 복제하여 사용자의 이동식 저장장치 감염

- 사용자가 다른 PC에 이동식 저장장치 연결 시 해당 PC 또한 감염

악성 이동식 저장장치를 활용한 공격은 특별할건 없지만 인지를 못한다면 끊임없이 퍼질 수 있으며 초기에 인식하지 못하면 시작점을 찾기에도 어려움을 겪을 수 있습니다. 이동식 저장장치는 사용자의 손으로 감염이 이루어지기에 심할 경우 망에서 분리된 영역까지 감염이 가능합니다.

피시방이나 도서관과 같은 공용 PC에서 많이 감염되므로 업무용 이동식 저장장치는 외부에서 사용하지 않음으로써 대응을 할 수 있습니다.

지금까지 설명된 공격 시나리오는 주로 기업 외부에서 업무를 수행함으로써 일어나는 문제입니다. 19년도에 팬데믹 이후로 재택근무가 많아지면서 해당 공격 시나리오가 빈번이 일어나고 피해 규모가 증가하였습니다. 기업은 이러한 재택근무자들 대상으로 보안 교육이 필요하며 가능한 외부에서의 업무 수행을 지양하는 것이 좋습니다.