정보보호 개요

정보보호란(Information Security)?

정보 : 가치가 있는 data

정보의 누출, 전송, 수정, 파괴 등으로 부터 보호하기 위해 관리적/기술적/물리적 수단으로 이루어지는 보호 행위

정보보호 3대 목표

기밀성(Confidentiality) : 공개로부터 보호

무결성(Integrity) : 변조로부터 보호

가용성(Availability) : 파괴로부터 보호

균형적인 정보보호 관리의 필요성

IF, 기술적 : 90 & 관리적: 70 & 물리적:50 => 보안적 계산: 50

유스투스 폰 리비히 "최소량 법칙"

사슬 법칙

정보보호 관리체계 관리 과정

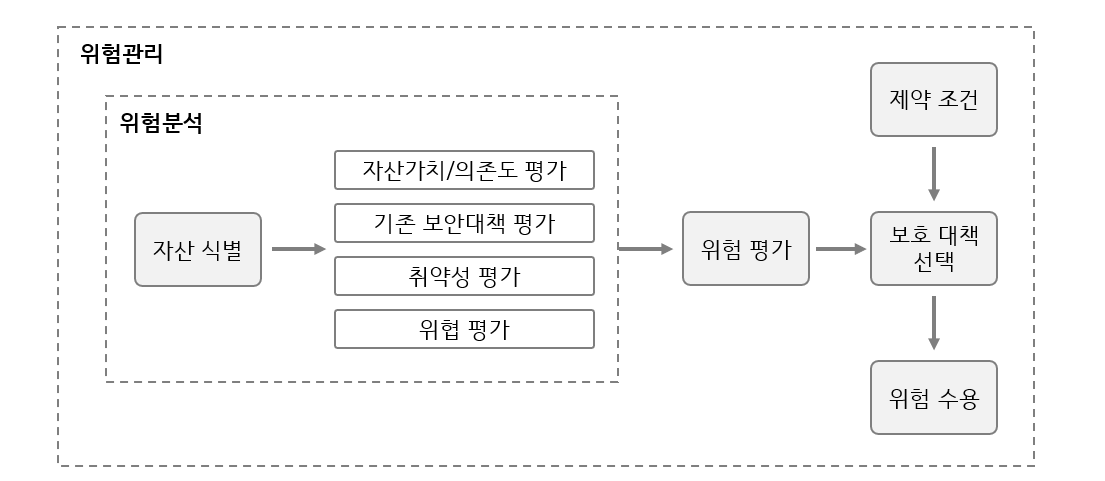

정보보호 정책 수립 및 범위설정, 경영진 책임 및 조직구성, 위험 관리, 대책 구현, 사후 관리의 5단계 과정을 거쳐 수립, 운영된다.

위험 관리

위험(Risk)이란?

외부의 위협이 내부의 취약성을 이용하여 보유한 각종 자산에 피해를 입힐 수 있는 잠재적인 가능성

국제보안표준 ISO 17799의 위험에 대한 정의

ex. 보안 정책을 위반하는 방법으로 데이터에 접근하는 프로세스

ex. 시설물들을 파괴하는 토네이도

ex. 의도하지 않은 실수로 기밀정보를 누설한 직원

위험의 구성요소

위협(Threats) : 자산에 손실을 초래할 수 있는 잠재적인 원인이나 행위자

취약성(Vulnerability) : 위협에 의해 악용될 수 있는 자산의 모든 보안상 허점

자산(Asset) : 조직이 보유하고 있고 보호해야할 대상

위험 = 자산 X 취약점 X 위협

위험 관리란?

위험으로부터 자산을 보호하는 일련의 과정

조직의 자산에 대한 위험을 수용할 수 있는 수준으로 유지하기 위해, 자산에 대한 위험을 분석 (위험을 0으로 만들 순 없음)

자산을 식별하고 자산에 대한 평가를 통해 위험을 평가하고 비용대비 효과적인 보호대책을 마련

취약점 관리

취약점이란?

위협 발생의 사전 조건, 자산이 가진 취약한 속성

ex. 서버에 실행되는 오래된 버전의 서비스

ex. 제한 없는 네트워크 접근

- 기술적 방법

서버. 네트워크, PC 보안 점검 등을 통한 취약점 점검

개발 단계부터 안전한 개발을 위해 취약점 점검 필요

개발 완료 후 기능을 수정하는 막대한 예산 소모 - 관리적 방법

정보보호관리체계 보안 통제 항목에 근거하여 취약점 점검

ex. 정책 및 지침 준수 여부, 외부인에 대한 감독 소홀 등... - 물리적 방법

문서 검토, 체크리스트, 면담, 실사를 통하여 취약점 점검

ex. 출입통제 시스템 관리 부재, 침수에 취약한 위치 선정

정보보호 대책

관리적 조치 : 정보에 대한 보호 및 관리를 위한 보안정책 수립

인적 관리, 정보시스템 운용 절차 관리, 사고대책 관리 등

기술적 조치 : 정보 시스템에 대한 위험 요소 취약점을 분석하고 필요한 보안기술 적용

시스템 접근통제, 공격탐지/차단, 데이터 암호화 등

물리적 조치 : 보안이 필요한 곳에 인가 받지 않은 자가 출입하는 것을 통제

중요시설 보호, 출입통제 등

사이버 공격

정보 통신 기술 (ICT)

: Information + Communications Technology

인터넷이란?

전 세계의 컴퓨터가 서로 연결되어 TCP/IP 라는 프로토콜을 이용해 정보를 주고받는 네트워크

기업고객사의 공격 대상은?

▪ 네트워크 (접근, 서비스거부)

▪ 시스템(서버, PC, IP장비)

▪ 응용프로그램(WEB, DB)

취약점 공격이란?

소프트웨어나 하드웨어 및 컴퓨터 제품의 버그, 보안 취약점 등 설계상 결함을 이용하여 시스템 조작하는 공격

- 패스워드 크랙 공격 : 컴퓨터 시스템에 저장되거나 전송 된 데이터에서 암호를 복구하는 공격

- 악성코드 이용한 공격

바이러스, 웜. 트로이목마, 스파이웨어 ...

시스템 공격의 대응 방안

① 정기적인 OS 업데이트 실시

② 백신 설치 및 자동 업데이트

③ 시스템 PW 복잡성 및 주기적 변경

웹 취약점 공격

웹 어플리케이션

- SQL 인젝션 취약점

APT 공격

Advanced Persistent Threats 지능적 지속 위협

초기 침투 단계에서 가장 많이 사용되고 있는 공격 기법으로 스피어 피싱과 워터링 홀이 있음

-

스피어 피싱 공격

개인이나 조직을 집요하게 노리는 피싱 공격

-

워터링 홀 공격

타겟이 자주 들어가는 홈페이지를 파악해서 해당 홈페이지에 악성코드를 심어놓고 걸리길 기다림

랜섬웨어

사용자 컴퓨터에 침투하여 중요 파일에 대한 접근을 차단하고 금품을 요구하는 공격

복구를 하여도 백도어나 시스템에 악의적인 영향을 주는 프로그램이 있는지 진단이 필요.

공급망 공격

정상 소프트웨어를 개발하여 배포하는 과정에서 취약한 업데이트 서버, 개발자 PC 등에 침투해 소프트웨어를 변조하여 악성코드를 유포하는 해킹 기법