SSTF 2022

SSTF란 Samsung Security Tech Forum의 줄임말로 매해 개최하는 Samsung Tech Forum 중 컴퓨터 보안 분야와 관련된 포럼입니다. 세계적인 석학과 전문가분들의 강연을 들을 수도 있지만, 무엇보다 SSTF의 꽃은 Hacker's Playground라고 할 수 있습니다.

Hacker's Playground

삼성은 매년 새로운 웹 해킹, 리버싱, 암호 등 여러 분야의 보안 관련 문제를 출제하고 Hacker's Playground라는 CTF 대회를 열어 초심자부터 전문가까지 함께 고민하고 즐기는 자리를 마련하고 있습니다.

제가 회장을 맡고 있는 프로그래밍 동아리 HeXA가 초기에 해킹 동아리로 이름을 날렸던만큼, 매년 CTF에 관심을 가진 학우들이 동아리에 많이 들어옵니다. 저는 SSTF의 존재를 작년부터 알게 되었는데, 올해 HeXA 부원들과 팀을 짜고 처음 참여해보며 여러모로 느끼는 점이 많았습니다.

SSTF 2022 Hacker's Playground는 8월 22일 오후 3시부터 8시 23일 오후 3시까지 24시간동안 진행되었습니다. 그만큼 많은 문제를 풀어보고 도전해보기 위해서는 24시간을 알차게 써야겠죠. 그래서 Slack으로 선후배님들과 계속 이야기하고, Zoom도 거의 24시간 열어놓으면서 서로 머리 쥐어짜고 있었던 기억이 나네요. 그래도 실제로 보안 분야에서 일하고 있는 현업자 선배님과 함께 소통하고 조언도 받으면서 신기하기도 하고 서로 풀어나가는 성취감을 얻어가는 대회가 아니었나 싶습니다.

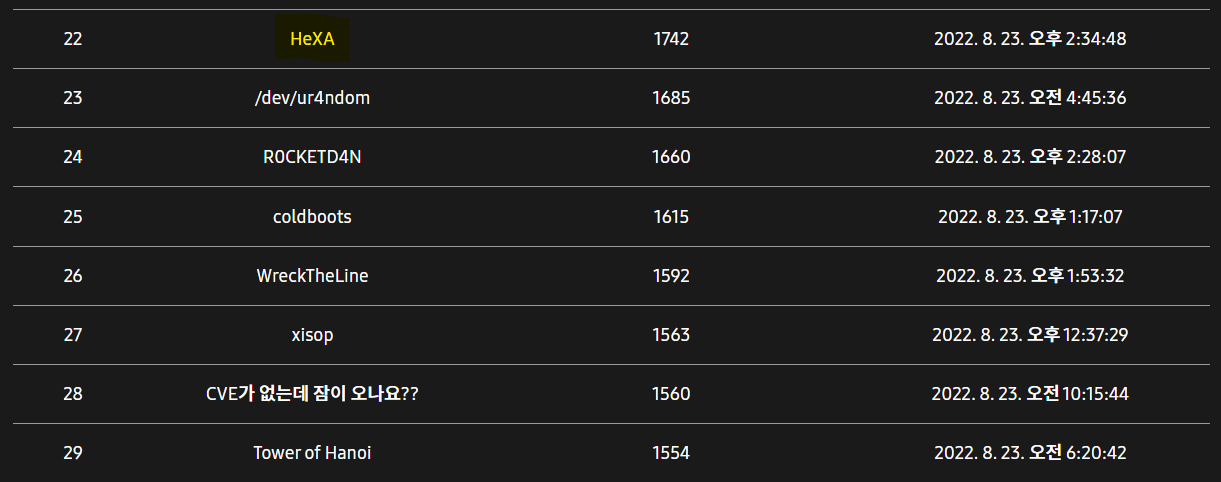

SSTF 2022 최종 결과는 1742점으로 22위!

후기

제가 주력으로 삼는 분야는 보안이 아니라 인공지능이기 때문에, CTF 문제를 푸는 경험도 이번 SSTF가 처음이었습니다. 산업공학과라는 전공을 살려 주로 Challenge 문제 중 웹 해킹을 돕기 위한 beautifulsoup4, request 라이브러리 등으로 데이터 파싱과 전처리를 해주는 역할을 맡긴 했지만, 그래도 설명에 따라 Tutorial 문제도 풀어보면서 "아하, 해커들은 이렇게 취약점을 찾는구나!"라며 새로운 분야에 대한 시야를 넓힘과 동시에 즐거움을 느꼈고, Tutorial 문제가 다 풀린 이후에는 여러 Challenge 문제를 건드려보며 보안 분야 전문가분들이 얼마나 노력하시는지도 간접적으로 경험할 수 있었습니다.

졸린 눈을 비비는데 갑자기 문제가 업데이트 되거나, Hint가 나오면서 24시간동안 질리지 않고 대회를 참여할 수 있었던 점도 마음에 들었던 기억이 납니다. 뒤늦게 Discord에서 문제에 관한 여러 대회를 나눌 수 있다는 사실을 알게 됐는데, 이걸 조금만 더 빨리 알게 됐더라면 더 많은 사람들과 소통하며 대회에 참여할 수 있지 않았을까 하는 아쉬움이 남긴 하네요.

이스터 에그

Challenge 문제 중에서 Online Education이라는 웹 해킹 문제가 있었는데요. 이 문제에서 수강해야 하는(?) 마지막 세 번째 강의가 25시간짜리였습니다. '혹시 25시간을 채우면 Flag가 나오는건가?' 하는 작은 희망을 가지고 1.5배속을 한 채로 10시간 넘게 다른 문제를 풀며 시간이 다 지나가기를 기다리고 있었는데, 나중에 분석해본 결과 25시간동안 강의를 다 듣는다고 해도 아래와 같은 수료증(Certificiate)만 나온다는 사실을 알게 됐습니다. 제가 희망(?)을 걸고 한 행동은 의미없는 무식한 행동이었던 것이죠.

와! 수료증!

결국 이 문제는 보안 분야 현업자 선배의 조언을 바탕으로 귀염둥이 막내이자 HeXA 부회장 친구의 엄청난 열정과 집념으로 종료 30분을 남기고 풀어냈습니다! Tutorial 문제를 저를 포함한 고학번 몇 명이 선제적으로 풀어내서 Tutorial도 안 보고 열심히 문제에 도전하던 막내가 반드시 Challenge 한 문제는 가져가겠다는 열정을 불태웠는데, 결국 그 결실을 맺었네요. 참고로 위의 수료증은 기념으로 하나 코드로 뽑아달라고 부탁해서 받았습니다 :D

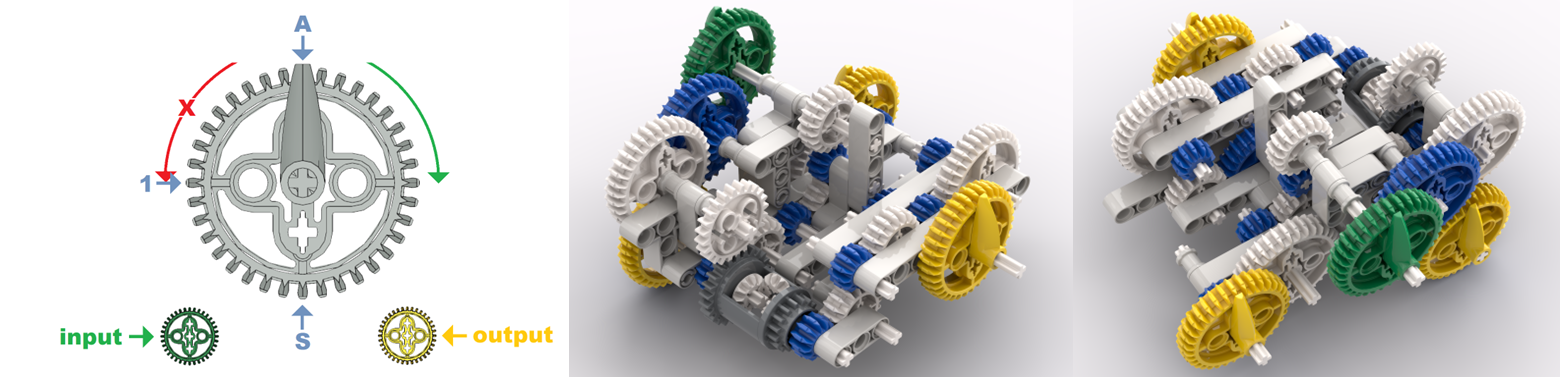

Legonigma, 결국 한을 풀지 못하고...

아무래도 CTF가 처음이라 익숙치 못했던 제게는 암호 문제가 가장 만만해 보였습니다. 그래도 이산수학을 수강했던 경험도 있었고, 뭔가 단서를 Catch하는데는 자신이 있었기 때문입니다.

그러나...

저는 결국 Legonigma의 벽을 넘지 못하고 패배하고 말았습니다아...

추리가 가능했던 점은 아래 5가지였는데요

- 톱니바퀴의 방향이 지정되어 있는 것이 단서 중 하나

- 톱니바퀴의 톱니수가 36개인 것을 보아 각각 A-Z, 0-9까지가 Match되어 있을 가능성이 큼

- 사진 2개를 통해 알 수 있는 것은 Input 톱니바퀴가 1개, Output 톱니바퀴가 3개

- 위의 단서에서 Output 톱니바퀴가 3개인 것을 보아 에니그마(Enigma)와 연관성이 있을 것

- 사진 2개를 준 것을 보아 직접 사고실험으로 톱니바퀴를 돌려보고 방향성을 발견해야 함

나중에 Solution을 보니 추리했던 단서들이 어느 정도 맞아 들어갔으나 결국 암호를 풀 방법을 찾지 못했고, 결국 다음 기회를 기약해야하는 신세가 됐네요

참고로, 역대 SSTF 문제 Solution은 아래 Github에서 확인하실 수 있습니다!

SamsungCTF Repo: https://github.com/SSTF-Office/SamsungCTF

글을 맺으며

앞으로 보안 분야로 진로를 삼거나 CTF 대회에 참여해볼 것은 아니지만, 경쟁을 하느라 리더보드를 확인하기 바쁜 다른 대회와 다르게 초심자들도 Tutorial부터 차근차근 따라나갈 수 있도록 유도하고 전문가들과의 소통할 수 있는 공간이 열려있던 SSTF 2022 Hacker's Playground는 굉장히 신선한 경험이었습니다. 해커를 꿈꾸는 학생들에게는 부담없이 첫 발걸음을 내딛을 수 있는 좋은 대회가 아니었나 싶습니다. 특히, 동아리 차원에서 초심자 친구들에게 경험을 쌓아주고 선후배를 이어주는 하나의 소통 창구로도 활용할 수 있었다는 점에서 인상 깊었습니다. 개인적으로는 다음 SSTF에서는 Tutorial 문제를 조금 더 꼼꼼하게 보고 공부해보고 싶고, 동아리 차원에서 매년 정기적으로 참가했으면 좋겠네요!